Evaluación de aptitudes prácticas

TODO SOBRE CCNA v7 – CISCO

Evaluación de aptitudes prácticas PT de SRWE (PTSA) - Parte 2

CCNAv7: Switching, Routing e Wireless Essentials v7.0 (SRWE)

Evaluación final de habilidades de Packet Tracer – Parte 2

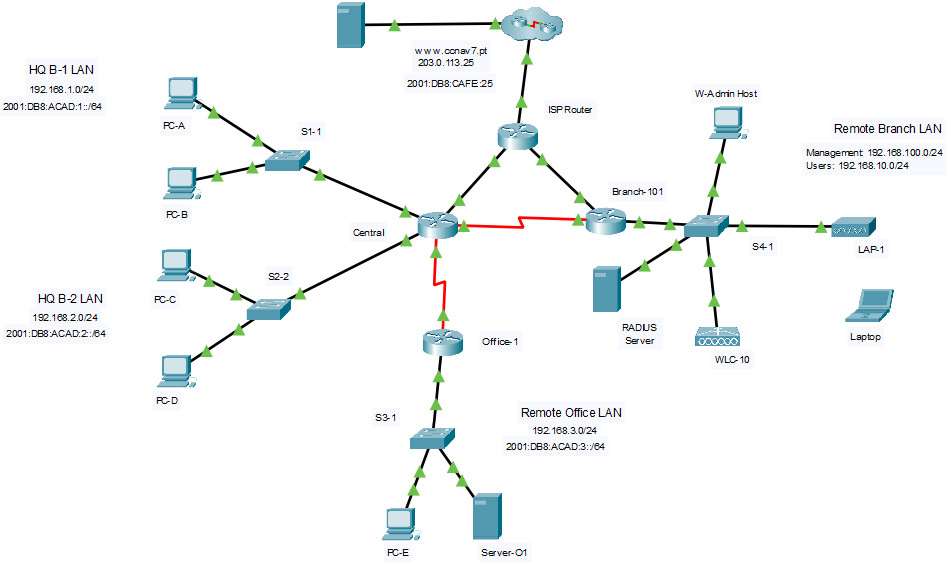

Tabla de direcciones

| Dispositivo | Interfaz | Dirección y prefijo |

|---|---|---|

| Central | G0 / 0/0 | 192.168.1.1/24 |

| 2001: db8: acad: 1 :: 1/64 | ||

| fe80 :: 1 | ||

| G0 / 0/1 | 192.168.2.1/24 | |

| 2001: db8: acad: 2 :: 1/64 | ||

| fe80 :: 1 | ||

| G0 / 0/2 | 10.1.0.1/30 | |

| 2001: db8: acad: a :: 1/64 | ||

| fe80 :: 2 | ||

| S0 / 1/0 | 10.2.0.1/30 | |

| 2001: db8: acad: b :: 1/64 | ||

| fe80 :: 2 | ||

| S0 / 1/1 | 10.4.0.1/30 | |

| 2001: db8: acad: d :: 1/64 | ||

| Oficina-1 | S0 / 1/1 | 10.4.0.2/30 |

| 2001: db8: acad: d :: 2/64 | ||

| fe80 :: 2 | ||

| G0 / 0/0 | 192.168.3.1/24 | |

| 2001: db8: acad: 3 :: 1/64 | ||

| fe80 :: 1 | ||

| Rama 101 | G0 / 0 / 0.10 | 192.168.10.1/24 |

| G0 / 0 / 0.100 | 192.168.100.1/24 | |

| G0 / 0 / 0.172 | 172.16.1.1/24 | |

| G0 / 0/1 | DHCP | |

| 2001: db8: acad: c :: 2/64 | ||

| S0 / 1/0 | 10.2.0.2/30 | |

| 2001: db8: acad: b :: 2/64 | ||

| Enrutador ISP | G0 / 0/0 | 10.1.0.2/24 |

| 2001: DB8: ACAD: A :: 2/64 | ||

| G0 / 0/1 | 10.3.0.1/24 | |

| 2001: DB8: ACAD: C :: 1/64 | ||

| WLC-10 | administración | 192.168.100.254 |

| WLAN 10 | 192.168.10.254/24 | |

| Servidor-01 | NIC | 192.168.3.122 |

| 2001: db8: acad: 3 :: 122 | ||

| Servidor de Internet | NIC | 203.0.113.25 |

| 2001: db8: acad: café: 25 | ||

| Servidor DNS | NIC | 198.51.100.163 |

| 2001: DB8: cara :: 163 | ||

| Host de gestión | NIC | 192.168.100.23 |

| Host inalámbrico | NIC | DHCP |

| Servidor de radio | NIC | 172.16.1.100/24 |

| PC-A | NIC | 192.168.1.10/24 |

| 2001: db8: acad: 1 :: 10/64 | ||

| TARJETA DE CIRCUITO IMPRESO | NIC | 192.168.1.11/24 |

| 2001: db8: acad: 1 :: 11/64 | ||

| PC-C | NIC | 192.168.2.20/24 |

| 2001: db8: acad: 2 :: 20/64 | ||

| PC-D | NIC | 192.168.2.11/24 |

| 2001: db8: acad: 2 :: 21/64 | ||

| PC-E | NIC | 192.168.3.30/24 |

| 2001: db8: acad: 3 :: 30/64 |

Objetivos

En esta evaluación, configurará lo siguiente:

- Rutas flotantes estáticas y predeterminadas en IPV4 e IPV6.

- Rutas de host en IPV4 e IPV6.

- Grupos y ámbitos DHCP.

- Seguridad del conmutador, incluida la seguridad del puerto.

- Seguridad LAN mejorada con indagación DHCP, inspección ARP dinámica, PortFast y protección BPDU.

- LAN inalámbrica LAN inalámbrica basada en controlador con autenticación empresarial.

Antecedentes / Escenario

Netacad PLC está reelaborando su red. Se le pidió que creara un prototipo de la red en Packet Tracer para que la evaluara el personal superior de la red.

Instrucciones

Parte 1: configurar la seguridad del conmutador

En esta parte de la evaluación, configurará el switch S1-1 con funciones de seguridad del switch. Los puertos de conmutador FastEthernet0 / 1 a FastEthernet0 / 5 son los puertos de conmutador activos. El puerto GigabitEthernet0 / 1 es un enlace dedicado al router Central. Todos los demás puertos deben estar asegurados.

Paso 1: configurar las VLAN

- una. Configure la VLAN 10 con los usuarios de nombre .

- B. Configure la VLAN 999 con el nombre sin usar .

Interruptor S1-1

S1-1 (config) #vlan 10 S1-1 (config-vlan) #name users S1-1 (config-vlan) #vlan 999 S1-1 (config-vlan) #name sin usar

Paso 2: configurar los puertos del conmutador activo.

En los puertos del conmutador activo, configure lo siguiente:

una. Configure los puertos FastEthernet 01 a 05 y el puerto GigabitEthernet 0/1 como puertos de acceso estático en la VLAN 10.

S1-1 (config) #interfaz rango f0 / 1-5, g0 / 1 S1-1 (config-if-range) # acceso al modo switchport S1-1 (config-if-range) #switchport access vlan 10

B. Active la seguridad del puerto en los puertos.

- Configure los puertos para aceptar un máximo de 4 direcciones MAC.

- Si se produce una infracción, configure el puerto para eliminar tramas de la dirección MAC no autorizada, regístrelo y envíe una alerta.

- Las direcciones MAC deben estar presentes en la tabla de direcciones MAC durante un máximo de 10 minutos antes de que se eliminen.

- Los puertos deben agregar las direcciones MAC aprendidas a la configuración en ejecución.

- Configure la dirección MAC de la PC-A como una dirección estática en el puerto FastEthernet0 / 1.

S1-1 (config) #interface rango f0 / 1-5 S1-1 (config-if-range) #switchport puerto-seguridad S1-1 (config-if-range) #switchport port-security máximo 4 S1-1 (config-if-range) #switchport restricción de violación de seguridad de puerto S1-1 (config-if-range) #switchport puerto-seguridad tiempo de envejecimiento 10 S1-1 (config-if-range) #switchport puerto-seguridad mac-address sticky S1-1 (config-if-range) #exit S1-1 (config) # interfaz f0 / 1 S1-1 (config-if) #switchport puerto-seguridad mac-address 00D0.D3DC.2825 S1-1 (config-if) #exit

C. Protéjase contra el espionaje de DHCP.

- Activar el espionaje de DHCP a nivel mundial.

- Active la indagación de DHCP para las dos VLAN que configuró.

- Configure los puertos para limitar la velocidad a 5 paquetes DHCP por segundo.

- Configure el puerto que se vincula al enrutador como confiable.

S1-1 (config) #ip dhcp snooping S1-1 (config) #ip dhcp snooping vlan 10,999 S1-1 (config) #interfaz rango f0 / 1-5, g0 / 1 S1-1 (config-if-range) #ip dhcp tasa de límite de indagación 5 S1-1 (config-if-range) #exit S1-1 (config) # interfaz g0 / 1 S1-1 (config-if) #ip dhcp snooping trust S1-1 (config-if) #exit

D. Protéjase de los ataques ARP mediante la implementación de DAI.

- Activar DA globalmente.

- Active Dal en las dos VLAN.

- Configure el puerto que se vincula al enrutador como confiable.

S1-1 (config) #ip inspección de arp vlan 10,999 S1-1 (config) # interfaz g0 / 1 Confianza de inspección de S1-1 (config-if) #ip arp S1-1 (config-if) #exit

mi. Asegure STP configurando PortFast y BPDUGuard

f. Mitigue los ataques de STP configurando BPDUguard y PortFast en los puertos activos.

S1-1 (config) #interface rango f0 / 1-5 S1-1 (config-if-range) # spanning-tree portfast S1-1 (config-if-range) # habilitación de bpduguard de árbol de expansión

Paso 3: Asegure los puertos del conmutador no utilizados.

una. Mueva todos los puertos del conmutador no utilizados a la VLAN 999.

B. Configure todos los puertos de conmutador no utilizados como puertos de acceso estático.

C. Desactive todos los puertos de conmutador no utilizados.

S1-1 (config) #interfaz rango f0 / 6-24, g0 / 2 S1-1 (config-if-range) # acceso al modo switchport S1-1 (config-if-range) #switchport access vlan 999 S1-1 (config-if-range) #shutdown

Parte 2: Configurar el direccionamiento y DHCP

Configurará el DHCP y el direccionamiento de la interfaz en Branch-101 para prepararse para implementar la red del controlador de LAN inalámbrica.

Paso 1: configurar y direccionar una subinterfaz para la red de usuarios de WLAN.

una. Configure la subinterfaz 10 en la interfaz del enrutador que está conectada al switch S4-1.

B. El enrutador debe proporcionar enrutamiento enrutador en un dispositivo a la VLAN 10.

C. Configure la subinterfaz con la dirección de la tabla de direccionamiento.

Enrutador Brand-101

Branch-101 (config) # interfaz g0 / 0 / 0.10 Branch-101 (config-subif) #description usuarios de WLAN Branch-101 (config-subif) # encapsulación dot1q 10 Branch-101 (config-subif) # dirección IP 192.168.10.1 255.255.255.0

Paso 2: Configure un grupo de DHCP para la red de usuarios de WLAN.

una. Excluya la dirección de la interfaz del router y la dirección de administración del WLC.

Branch-101 (config) #ip dhcp excluida-dirección 192.168.10.1 Branch-101 (config) #ip dhcp excluida-dirección 192.168.10.254

B. Configure un grupo de DHCP que utilizarán los hosts que se conecten a la WLAN.

- Nombra el grupo de hosts WLAN.

- Configure el grupo para usar direcciones en la red 192.168.10.0/24.

- El grupo también debe proporcionar la puerta de enlace predeterminada y las direcciones del servidor DNS.

Branch-101 (config) #ip dhcp pool WLAN-hosts Branch-101 (dhcp-config) # red 192.168.10.0 255.255.255.0 Branch-101 (dhcp-config) # enrutador predeterminado 192.168.10.1 Branch-101 (dhcp-config) # servidor-dns 198.51.100.163

Paso 3: configurar una interfaz como cliente DHCP.

En ERROR: VARIABLE NOT FOUND [[Cld_router-names]], configure la interfaz que está conectada a la nube para recibir su dirección a través de DHCP.

Branch-101 (config) # interfaz g0 / 0/1 Branch-101 (config-if) # dirección ip dhcp

Parte 3: configurar rutas estáticas

En esta parte de la evaluación, configurará rutas estáticas, predeterminadas, estáticas flotantes y de host tanto en IPv4 como en Pv6. Configurará los enrutadores Central y Branch-101. Netacad PLC ha decidido que quiere utilizar enrutamiento estático entre todas sus redes. Además, la empresa desea utilizar los enlaces Ethernet entre los enrutadores para la mayor parte del tráfico de datos y reservar el enlace en serie entre Central y Branch-101 para fines de respaldo en caso de que uno de los enlaces Ethernet no esté disponible. Estará configurando rutas flotantes estáticas y predeterminadas.

Paso 1: configurar rutas estáticas en Central.

una. Configure las rutas predeterminadas de IPv4 a la nube utilizando el enlace Ethernet como enlace preferido y el enlace en serie como respaldo. Utilice una distancia administrativa de 10 para la ruta de respaldo. Estas rutas deben estar conectadas directamente. Nota: Las interfaces Ethernet darán una advertencia cuando se configuren sin una dirección de siguiente salto. En esta configuración, la interfaz es punto a punto, por lo que la advertencia se puede ignorar.

Ruta central (config) #ip 0.0.0.0 0.0.0.0 g0 / 0/2 Ruta central (config) #ip 0.0.0.0 0.0.0.0 s0 / 1/0 10

B. Configure las rutas predeterminadas de IPv6 a la nube. Utilice el enlace Ethernet como ruta principal y el enlace serie como respaldo. Utilice una distancia administrativa de 10 para la ruta de respaldo. Estas rutas deben especificar la dirección de la interfaz del próximo salto.

Enrutamiento de unidifusión central (config) # ipv6 Ruta central (config) # ipv6 :: / 0 2001: DB8: ACAD: A :: 2 Ruta central (config) # ipv6 :: / 0 2001: db8: acad: b :: 2 10

C. Configure rutas estáticas IPv4 a la red de usuarios de LAN WLAN de la oficina remota siguiendo las mismas pautas anteriores para el tipo de ruta y la distancia administrativa.

Ruta central (config) #ip 192.168.10.0 255.255.255.0 g0 / 0/2 Ruta central (config) #ip 192.168.10.0 255.255.255.0 s0 / 1/0 10

D. Configure las rutas de host IPv4 e IPv6 en Central al Server-01 en la LAN de la oficina remota. Cree una ruta conectada directamente para IPv4 y una ruta de siguiente salto para IPv6.

Ruta central (config) #ip 192.168.3.122 255.255.255.255 s0 / 1/1 Ruta central (config) # ipv6 2001: db8: acad: 3 :: 122/128 2001: db8: acad: d :: 2

Paso 2: configurar rutas estáticas en Branch-101.

Branch-101 también debe configurarse con rutas estáticas a las otras tres redes en la red de PLC Netacad. Requerirá rutas estáticas y predeterminadas flotantes en IPv4 e IPv6 siguiendo las mismas pautas que se utilizaron para las rutas estáticas centrales.

- Las rutas IPv6 utilizan argumentos de dirección del siguiente salto.

- Las rutas IPv4 utilizan argumentos de interfaz de salida.

- Todas las rutas deberían preferir los enlaces Ethernet sobre el enlace serie.

- Las rutas flotantes de respaldo utilizan una distancia administrativa de 10.

una. Configure las rutas predeterminadas de IPv4 a la nube utilizando el enlace Ethernet como enlace preferido y el enlace en serie como respaldo.

Branch-101 (config) #ip route 0.0.0.0 0.0.0.0 g0 / 0/1 Branch-101 (config) #ip route 0.0.0.0 0.0.0.0 s0 / 1/0 10

B. Configure las rutas predeterminadas de IPv6 a la nube. Utilice el enlace Ethernet como ruta principal y el enlace serie como respaldo. Utilice una distancia administrativa de 10 para la ruta de respaldo. Estas rutas deben especificar la dirección de la interfaz del próximo salto.

Branch-101 (config) # ipv6 unicast-routing Branch-101 (config) # ipv6 route :: / 0 2001: DB8: ACAD: C :: 1 Branch-101 (config) # ipv6 route :: / 0 2001: DB8: ACAD: B :: 1 10

Parte 4: configurar una LAN inalámbrica mediante un controlador de LAN inalámbrica

En esta parte de la evaluación, configurará el controlador de LAN inalámbrica para proporcionar acceso inalámbrico a la red. El nombre de usuario y la contraseña son admin / admin predeterminados .

Abra el navegador desde el escritorio de W-Admin Host o (Management Host) . Conéctese a la dirección IP del WLC a través de HTTPS: https://192.168.100.254

Inicie sesión con el nombre de usuario admin y la contraseña admin

Paso 1: configurar una interfaz VLAN.

una. Cree una nueva interfaz y asígnele el nombre WLAN 10 . La interfaz debe usar VLAN 10 .

B. Utilice la información de la tabla de direccionamiento para configurar los ajustes de direccionamiento para la interfaz. La interfaz utilizará un grupo DHCP al que se le asignarán direcciones en la red configurada en la subinterfaz asignada a la VLAN 10 en el enrutador Branch-101

Número de puerto: 1

Identificador de VLAN: 10

Dirección IP: 192.168.10.254

Máscara de red: 255.255.255.0

Puerta de enlace: 192.168.10.1

Servidor DHCP primario: 192.168.10.1

Paso 2: configurar un servidor RADIUS.

una. Configure el WLC con la dirección IPv4 del servidor RADIUS

B. Utilice un secreto compartido de RADsecret .

Paso 3: configurar una LAN inalámbrica.

una. Cree una nueva WLAN. Nómbrelo WLAN 10 y configure el SSID como SSID-10 .

B. Configure la WLAN para usar la política de seguridad WPA2 y la administración de claves de autenticación dot1x.

C. Configure la WLAN para usar el servidor RADIUS que se configuró previamente para autenticar a los usuarios inalámbricos.

D. Abra la pestaña Avanzado y desplácese hacia abajo hasta las secciones de Flexconnect. Active la conmutación local FlexConnect y la autenticación local FlexConnect .

mi. Verifique que la WLAN esté configurada y operativa.

Paso 4: configurar un alcance DHCP para la red de administración.

Configure un nuevo alcance DHCP para que lo utilicen los LAPS y otros dispositivos de administración en la red.

una. Nombre el alcance DHCP Wired_Admin .

B. Inicie el alcance en la dirección 192.168.100.240 . Finalice el alcance en la dirección 192.168.100.249 .

C. Puede encontrar otra información necesaria en la tabla de direccionamiento.

Paso 5: configurar un servidor SNMP.

Configure un servidor SNMP para recibir trampas del WLC.

una. Utilice el nombre de la comunidad branch-wireless .

B. Utilice 172.16.1.100 como dirección del servidor.

Paso 6: Configure el host inalámbrico.

Configure la computadora portátil para que se conecte a la WLAN.

una. Cree un nuevo perfil inalámbrico en el host. Utilice el nombre red de trabajo para el perfil.

Haga clic en Wireless Host Laptop y abra la aplicación PC Wireless

B. Configure el perfil para el SSID de la WLAN.

C. Utilice la autenticación empresarial con un nombre de usuario de user1 y una contraseña de user1Pass .

D. Cuando haya terminado, haga clic en ” Conectarse a la red “.

Resultado

Puede hacer clic en el botón Fast Forward Time para acelerar el proceso.

Guión rápido – Respuestas

Parte 1 + 2 + 3

Interruptor S1-1 o (Interruptor SW-1)

en config t vlan 10 nombre de usuarios vlan 999 nombre sin usar Salida rango de interfaz f0 / 1-5, g0 / 1 acceso al modo switchport switchport acceso vlan 10 rango de interfaz f0 / 1-5 puerto de conmutador de seguridad puerto de conmutación máximo de seguridad 4 restricción de violación de seguridad de puerto de switch tiempo de envejecimiento de la seguridad del puerto del switchport 10 switchport puerto-seguridad mac-address pegajoso Salida interfaz f0 / 1 dirección mac de seguridad de puerto de switchport 00D0.D3DC.2825 Salida espionaje ip dhcp ip dhcp snooping vlan 10,999 rango de interfaz f0 / 1-5, g0 / 1 ip dhcp tasa de límite de indagación 5 Salida interfaz g0 / 1 ip dhcp snooping trust Salida inspección arp ip vlan 10,999 interfaz g0 / 1 confianza de inspección de arp ip Salida rango de interfaz f0 / 1-5 Portfast árbol de expansión habilitación de bpduguard de árbol de expansión rango de interfaz f0 / 6-24, g0 / 2 acceso al modo switchport switchport acceso vlan 999 cerrar

Enrutador Branch-101 o (Enrutador RTR-Branch)

en config t interfaz g0 / 0 / 0.10 descripción usuarios de WLAN encapsulación dot1q 10 dirección IP 192.168.10.1 255.255.255.0 Salida IP DHCP dirección excluida 192.168.10.1 IP DHCP dirección excluida 192.168.10.254 ip dhcp pool WLAN-hosts red 192.168.10.0 255.255.255.0 enrutador predeterminado 192.168.10.1 servidor dns 198.51.100.163 Salida interfaz g0 / 0/1 dirección ip dhcp final Salida

Enrutador central o (enrutador RTR-HQ)

permitir conf t ruta ip 0.0.0.0 0.0.0.0 g0 / 0/2 ruta ip 0.0.0.0 0.0.0.0 s0 / 1/0 10 enrutamiento unidifusión ipv6 ruta ipv6 :: / 0 2001: DB8: ACAD: A :: 2 ruta ipv6 :: / 0 2001: db8: acad: b :: 2 10 ruta IP 192.168.10.0 255.255.255.0 g0 / 0/2 ruta ip 192.168.10.0 255.255.255.0 s0 / 1/0 10 ruta IP 192.168.3.122 255.255.255.255 s0 / 1/1 ipv6 ruta 2001: db8: acad: 3 :: 122/128 2001: db8: acad: d :: 2

Enrutador Branch-101 o (Enrutador RTR-Branch)

permitir configurar terminal ruta ip 0.0.0.0 0.0.0.0 g0 / 0/1 ruta ip 0.0.0.0 0.0.0.0 s0 / 1/0 10 enrutamiento unidifusión ipv6 ruta ipv6 :: / 0 2001: DB8: ACAD: C :: 1 ruta ipv6 :: / 0 2001: DB8: ACAD: B :: 1 10

Descargue archivos PDF y Packet Tracer:

Archivo de Packet Tracer – Evaluación de habilidades de PT de práctica de SRWE (PTSA) – Parte 2 201.26 KB 3154 descargas

…