Examen de aptitudes prácticas ENSA

TODO SOBRE CCNA v7 – CISCO

Examen de aptitudes prácticas ENSA

Evaluación final de habilidades de ENSA PT (PTSA)

Algunas cosas a tener en cuenta al completar esta actividad:

- No utilice el botón Atrás del navegador ni cierre ni vuelva a cargar ninguna ventana de examen durante el examen.

- No cierre Packet Tracer cuando haya terminado. Se cerrará automáticamente.

- Haga clic en el botón Enviar evaluación en la ventana del navegador para enviar su trabajo.

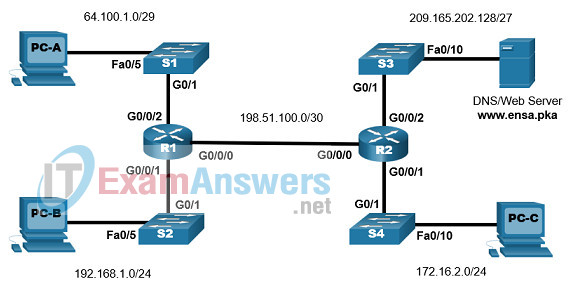

Topología

Tabla de direcciones

| Nombre del dispositivo | G0 / 0/0 | Dirección IP | Puerta de enlace predeterminada |

|---|---|---|---|

| R1 | G0 / 0/0 | 198.51.100.1/30 | N / A |

| G0 / 0/1 | 192.168.1.1/24 | N / A | |

| G0 / 0/2 | 64.100.1.1/29 | N / A | |

| R2 | G0 / 0/0 | 198.51.100.2/30 | N / A |

| G0 / 0/1 | 172.16.2.1/24 | N / A | |

| G0 / 0/2 | 209.165.202.129/27 | N / A | |

| S1 | VLAN1 | 64.100.1.2/29 | 64.100.1.1 |

| S2 | VLAN1 | 192.168.1.2/24 | 192.168.1.1 |

| S3 | VLAN1 | 209.165.202.130/27 | 209.165.202.129 |

| S4 | VLAN1 | 172.16.2.2/24 | 172.16.2.1 |

| DNS / servidor web | NIC | 209.165.202.131/27 | 209.165.202.129 |

| PC-A | NIC | 64.100.1.5/29 | 64.100.1.1 |

| TARJETA DE CIRCUITO IMPRESO | NIC | 192.168.1.5/24 | 192.168.1.1 |

| PC-C | NIC | 172.16.2.5/24 | 172.16.2.1 |

Guión

En esta Evaluación de habilidades de Packet Tracer, configurará los dispositivos en una red pequeña. Completará todas las tareas en el modo físico PT. No tendrá acceso a la topología lógica.

Colocará los dispositivos en lugares adecuados y los encenderá. Configurará enrutadores, conmutadores y PC para admitir la conectividad IPv4 para hosts. Los enrutadores y conmutadores deben administrarse de forma segura. Configurará OSPFv2 de área única, NAT y listas de control de acceso. Además, hará una copia de seguridad de sus configuraciones de trabajo en un servidor TFTP y cargará una configuración de trabajo en otro dispositivo.

Además, en los conmutadores se utilizan diferentes versiones de la imagen de IOS. Actualizará un conmutador para usar el último IOS.

Instrucciones

Parte 1: Coloque los dispositivos en ubicaciones adecuadas y conéctelos con cables adecuados

Paso 1: coloque los dispositivos en las ubicaciones adecuadas dentro del armario de cableado principal

En el modo físico, coloque los dispositivos de red en las siguientes ubicaciones:

- Organice el bastidor para facilitar la configuración. Coloque R1, R2, S1, S2, S3 y S4 de arriba hacia abajo, con algo de espacio entre los dispositivos.

- Arrastre dos enrutadores 4331, R1 y R2, del estante al rack.

- Arrastre cuatro interruptores, S1, S2, S3 y S4, desde el estante al bastidor.

- Mueva la PC-C a Table1, a la izquierda, y colóquela en el área de la izquierda del tablero de la mesa

- Mueva el servidor DNS a Table1, a la izquierda, y colóquelo en el área de la derecha de la mesa.

- Mueva la PC-A a la Mesa 2, a la derecha, y colóquela en el área de la izquierda de la mesa.

- Mueva la PC-B a la Mesa 2, a la derecha, y colóquela en el área de la derecha de la mesa.

Paso 2: asegúrese de que todos los dispositivos estén encendidos.

Encienda todos los dispositivos.

Paso 3: conecte los dispositivos de acuerdo con la topología de la red.

Utilice el diagrama de topología lógica para conectar los dispositivos a los puertos correctos con los cables correctos.

Parte 2: configurar los ajustes básicos de los dispositivos

Todas las configuraciones se realizan a través de una conexión de consola directa.

Paso 1: configurar las PC con direcciones IPv4

Utilice la tabla de direccionamiento para configurar manualmente las PC con direccionamiento IP completo.

Paso 2: configurar el enrutador R1 y R2

una. Configure R1 y R2 con lo siguiente:

- Evite que el enrutador intente resolver comandos ingresados incorrectamente como nombres de dominio.

- Nombre del enrutador: R1 o R2 .

- Contraseña secreta EXEC privilegiada cifrada: ciscoenpass .

- Contraseña de acceso a la consola: ciscoconpass .

- Establezca la longitud mínima de la contraseña en 10 caracteres.

- Cifre las contraseñas de texto sin cifrar.

- Configure una pancarta MOTD adecuada.

Respuesta:

Router (config) #no búsqueda de dominio ip Enrutador (config) #hostname R1 R1 (config) #enable ciscoenpass secreto R1 (config) #line consola 0 R1 (config-line) # contraseña ciscoconpass R1 (config-line) #login R1 (config-line) #exit R1 (config) #security passwords min-length 10 R1 (config) #service contraseña-cifrado R1 (config) #banner motd # El acceso no autorizado está prohibido #

B. Configure las interfaces de los enrutadores R1 y R2 de la siguiente manera.

- Configure la interfaz G0 / 0/0 con descripción y direccionamiento IPv4.

- Configure la interfaz G0 / 0/1 con descripción y direccionamiento IPv4.

- Configure la interfaz G0 / 0/2 con descripción y direccionamiento IPv4.

- Todas las interfaces deben estar listas para enviar y recibir tráfico.

Respuesta:

R1 (config) #interfaz GigabitEthernet0 / 0/0 R1 (config-if) #description Conexión a R2 R1 (config-if) # dirección ip 198.51.100.1 255.255.255.252 R1 (config-if) # sin apagado R1 (config-if) # interfaz GigabitEthernet0 / 0/1 R1 (config-if) #description Conexión a S2 R1 (config-if) # dirección IP 192.168.1.1 255.255.255.0 R1 (config-if) # sin apagado R1 (config-if) # interfaz GigabitEthernet0 / 0/2 R1 (config-if) #description Conexión a S1 R1 (config-if) # dirección ip 64.100.1.1 255.255.255.248 R1 (config-if) # sin apagado

C. Configure SSH.

- Nombre de dominio: ccna-lab.com .

- Cree un usuario administrativo en la base de datos local:

- Nombre de usuario: admin

- Contraseña secreta: admin1pass

- Configure el inicio de sesión en las líneas VTY para usar la base de datos local

- Configure las líneas VTY para que acepten solo conexiones SSH

- Utilice una clave criptográfica RSA con un módulo de 1024 bits.

- Habilite SSH con la versión 2 .

Respuesta:

R1 (config) #ip nombre de dominio ccna-lab.com R1 (config) # nombre de usuario administrador secreto admin1pass R1 (config) #line vty 0 15 R1 (config-line) #login local R1 (config-line) #transport input ssh R1 (config-line) #exit R1 (config) #crypto key generar rsa 1024 R1 (config) #ip ssh versión 2

Paso 3: configurar los conmutadores S1, S2, S3 y S4

una. Configure el nombre de host de acuerdo con la tabla de direcciones.

B. Configurar la interfaz de administración (SVI) para la VLAN 1: establezca la dirección IPv4 y active la interfaz.

C. Configure la puerta de enlace predeterminada.

Respuesta:

Cambiar (config) #hostname S1 S1 (config) # interfaz Vlan1 S1 (config-if) # dirección ip 64.100.1.2 255.255.255.248 S1 (config-if) # sin apagado S1 (config-if) #ip puerta de enlace predeterminada 64.100.1.1

Parte 3: Configurar OSPFv2 de área única

Paso 1: configurar el enrutamiento OSPF de área única

una. Configure el proceso de enrutamiento OSPF: use el ID de proceso 1 .

B. Configure manualmente la identificación del enrutador: use 0.0.0.1 para R1 y 0.0.0.2 para R2

c. Configure declaraciones de red para las redes adecuadas en R1 y R2 .

Nota: Para los propósitos de esta evaluación, ingrese sus declaraciones de red en el siguiente orden:

En R1:

- la red G0 / 0/2

- la red G0 / 0/0

En R2:

- la red G0 / 0/2

- la red G0 / 0/0

Respuesta:

R1 (config) #router ospf 1 R1 (config-enrutador) # id del enrutador 0.0.0.1 R1 (config-router) #network 64.100.1.0 0.0.0.7 área 0 R1 (config-router) #network 198.51.100.0 0.0.0.3 área 0

Paso 2: ajuste el funcionamiento de OSPF

una. Configure las interfaces adecuadas para no reenviar actualizaciones de OSPF donde no sean necesarias.

B. Configure el ancho de banda de referencia: ajuste el ancho de banda de referencia a 1 Gigabit.

C. Configure la red OSPF como una red punto a punto.

D. Configure el tiempo de saludo en 30 segundos.

Respuesta:

R1 (config) # enrutador ospf 1 R1 (config-router) # interfaz pasiva GigabitEthernet0 / 0/1 R1 (config-router) # interfaz pasiva GigabitEthernet0 / 0/2 R1 (config-router) # ancho de banda de referencia de costo automático 1000 R1 (config-router) # salir R1 (config) # interfaz GigabitEthernet0 / 0/0 R1 (config-if) # ip ospf red punto a punto R1 (config-if) # ip ospf hello-interval 30

Parte 4: Configurar el control de acceso y NAT

Paso 1: verificar la conectividad

- La PC-B no puede visitar el servidor web.

- La PC-C no puede hacer ping a la PC-A.

Paso 2: configurar NAT

una. Configure NAT estática en el enrutador R1 con una dirección IP pública 64.100.1.7 para permitir que la PC-B acceda al servidor web.

R1 (config) # ip nat dentro de la fuente estática 192.168.1.5 64.100.1.7 R1 (config) # interfaz GigabitEthernet0 / 0/0 R1 (config-if) # ip nat fuera R1 (config-if) # interfaz GigabitEthernet0 / 0/1 R1 (config-if) # ip nat dentro

B. Configure PAT en el enrutador R2 para permitir que algunos dispositivos de la red conectados a la interfaz G0 / 0/1 accedan a Internet

- Cree un grupo de NAT llamado IPNAT1 con un rango de direcciones IP de 209.165.202.140 a 209.165.202.150 con la máscara de subred 255.255.255.224.

- Cree una ACL numerada (ACL 1) para permitir que los dispositivos con un rango de direcciones IP de 172.16.2.1 a 172.16.2.15 accedan a Internet a través de NAT.

- Utilice PAT para permitir que se comparta el rango de direcciones IP públicas.

R2 (config) # ip nat pool IPNAT1 209.165.202.140 209.165.202.150 máscara de red 255.255.255.224 R2 (config) # ip nat dentro de la lista de fuentes 1 grupo IPNAT1 sobrecarga R2 (config) # permiso de la lista de acceso 1 172.16.2.0 0.0.0.15 R2 (config) # interfaz GigabitEthernet0 / 0/1 R2 (config-if) # ip nat dentro

Paso 3: configurar el control de acceso en el R1

una. Cree un ACL R1-VTY-LIMIT estándar para permitir solo el acceso de la PC-B a las líneas vty R1.

B. Aplicar el ACL.

R1 (config) #ip estándar de lista de acceso R1-VTY-LIMIT R1 (config-std-nacl) #permit host 192.168.1.5 R1 (config-std-nacl) # R1 (config-std-nacl) #line vty 0 15 R1 (config-line) # acceso-clase R1-VTY-LIMIT en

Paso 4: configurar el control de acceso en S1

una. Cree un ACL S1-VTY-LIMIT estándar para permitir solo el acceso de la PC-B a las líneas vty S1.

B. Aplicar el ACL.

S1 (config) #ip estándar de lista de acceso S1-VTY-LIMIT S1 (config-std-nacl) #permit host 192.168.1.5 S1 (config-std-nacl) # S1 (config-std-nacl) #line vty 0 15 S1 (config-line) # acceso-clase S1-VTY-LIMIT en

Paso 5: configurar el control de acceso en R2

una. Cree un ACL R2-VTY-LIMIT estándar para permitir solo el acceso de la PC-C a las líneas R2 vty.

B. Cree una ACL R2-SECURITY extendida para restringir el acceso desde Internet

- Permitir conexiones FTP desde la dirección IP pública de la PC-B al servidor web / DNS

- Denegar todas las demás conexiones FTP de Internet a las LAN de R2

- Denegar todas las conexiones SSH de Internet

- Permitir todos los demás tipos de conexiones desde Internet

Su ACL debe constar de cuatro declaraciones que correspondan a los cuatro requisitos anteriores.

C. Aplicar las ACL

R2 (config) #ip estándar de lista de acceso R2-VTY-LIMIT R2 (config-std-nacl) #permit host 172.16.2.5 R2 (config-std-nacl) # R2 (config-std-nacl) #line vty 0 15 R2 (config-line) # acceso-clase R2-VTY-LIMIT en R2 (config-line) #exit R2 (config) #ip lista de acceso extendida R2-SEGURIDAD R2 (config-ext-nacl) #permit tcp host 64.100.1.7 host 209.165.202.131 eq ftp R2 (config-ext-nacl) #deny tcp any any eq ftp R2 (config-ext-nacl) #deny tcp any any eq 22 R2 (config-ext-nacl) #permit ip any any R2 (config-ext-nacl) # interfaz GigabitEthernet0 / 0/0 R2 (config-if) #ip access-group R2-SECURITY en R2 (config-if) #ip nat afuera

Paso 6: configurar el control de acceso en S3

una. Cree un ACL S3-VTY-LIMIT estándar para permitir solo el acceso de la PC-C a las líneas vty de S3.

B. Aplicar la ACL

S3 (config) #ip estándar de lista de acceso S3-VTY-LIMIT S3 (config-std-nacl) #permit host 172.16.2.5 S3 (config-std-nacl) # S3 (config-std-nacl) #line vty 0 15 S3 (config-line) # acceso-clase S3-VTY-LIMIT en S3 (config-line) #login

Parte 5: Realizar copia de seguridad de la configuración y actualización de IOS

Paso 1: use el servidor TFTP para hacer una copia de seguridad de las configuraciones del dispositivo

una. Realice una copia de seguridad de las configuraciones en ejecución de R1, S1 y S2 en el servidor TFTP de la PC-B.

B. Nombre de los archivos de configuración como R1-Run-Config , S1-Run-Config , y S2-Run-Config .

Vaya a R1:

R1> en R1 # copy running-config tftp ¿ Dirección o nombre del host remoto []? 192.168.1.5 Nombre de archivo de destino [R1-confg]? R1-Run-Config

Vaya a S1:

S1> es S1 # copy running-config tftp ¿ Dirección o nombre del host remoto []? 192.168.1.5 Nombre de archivo de destino [S1-confg]? S1-Run-Config

Vaya a S2:

S2> es S2 # copy running-config tftp ¿ Dirección o nombre del host remoto []? 192.168.1.5 Nombre de archivo de destino [S2-confg]? S2-Run-Config Escribiendo running-config .... !! [OK - 1122 bytes] 1122 bytes copiados en 3.003 segundos (373 bytes / segundo)

Paso 2: use el servidor TFTP para actualizar / actualizar el software IOS

una. Obtenga una imagen de IOS más reciente del servicio TFTP en el servidor web / DNS.

B. La versión más reciente del switch IOS es c2960-lanbasek9-mz.150-2.SE4.bin.

C. Configure S3 para usar esta versión más reciente de IOS después de la recarga.

S3 # copy tftp flash: ¿ Dirección o nombre del host remoto []? 209.165.202.131 Nombre de archivo de origen []? c2960-lanbasek9-mz.150-2.SE4.bin Nombre de archivo de destino [c2960-lanbasek9-mz.150-2.SE4.bin]? Accediendo a tftp: //209.165.202.131/c2960-lanbasek9-mz.150-2.SE4.bin .... Cargando c2960-lanbasek9-mz.150-2.SE4.bin desde 209.165.202.131: !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!! [Correcto - 4670455 bytes] S3 # configure terminal S3 (config) # flash del sistema de arranque: c2960-lanbasek9-mz.150-2.SE4.bin S3 (config) # exit S3 # % SYS-5-CONFIG_I: Configurado desde consola por consola S3 # copia running-config startup-config Nombre de archivo de destino [startup-config]? Configuración de construcción... [OK] S3 # recarga ¿Continuar con la recarga? [confirmar]

Guión de respuesta

R1

permitir configurar terminal sin búsqueda de dominio ip nombre de host R1 habilitar ciscoenpass secreto consola de línea 0 contraseña ciscoconpass acceso Salida contraseñas de seguridad longitud mínima 10 servicio de cifrado de contraseña banner motd # El acceso no autorizado está prohibido # interfaz GigabitEthernet0 / 0/0 descripción Conexión a R2 dirección IP 198.51.100.1 255.255.255.252 no apagarse interfaz GigabitEthernet0 / 0/1 descripción Conexión a S2 dirección IP 192.168.1.1 255.255.255.0 no apagarse interfaz GigabitEthernet0 / 0/2 descripción Conexión a S1 dirección IP 64.100.1.1 255.255.255.248 no apagarse nombre de dominio ip ccna-lab.com nombre de usuario administrador secreto admin1pass línea vty 0 15 iniciar sesión local transporte entrada ssh Salida generar clave criptográfica rsa 1024 ip ssh versión 2 enrutador ospf 1 ID de enrutador 0.0.0.1 red 64.100.1.0 0.0.0.7 área 0 red 198.51.100.0 0.0.0.3 área 0 Salida enrutador ospf 1 GigabitEthernet0 / 0/1 de interfaz pasiva GigabitEthernet0 / 0/2 de interfaz pasiva ancho de banda de referencia de costo automático 1000 Salida interfaz GigabitEthernet0 / 0/0 ip ospf red punto a punto ip ospf hola-intervalo 30 Salida ip nat dentro de la fuente estática 192.168.1.5 64.100.1.7 interfaz GigabitEthernet0 / 0/0 ip nat fuera interfaz GigabitEthernet0 / 0/1 ip nat dentro estándar de lista de acceso ip R1-VTY-LIMIT permitir el host 192.168.1.5 línea vty 0 15 clase de acceso R1-VTY-LIMIT en Salida

R2

permitir configurar terminal sin búsqueda de dominio ip nombre de host R2 habilitar ciscoenpass secreto consola de línea 0 contraseña ciscoconpass acceso Salida contraseñas de seguridad longitud mínima 10 servicio de cifrado de contraseña banner motd # El acceso no autorizado está prohibido # interfaz GigabitEthernet0 / 0/0 descripción Conexión a R1 dirección IP 198.51.100.2 255.255.255.252 no apagarse interfaz GigabitEthernet0 / 0/1 descripción Conexión a S4 dirección IP 172.16.2.1 255.255.255.0 no apagarse interfaz GigabitEthernet0 / 0/2 descripción Conexión a S3 dirección IP 209.165.202.129 255.255.255.224 no apagarse nombre de dominio ip ccna-lab.com nombre de usuario administrador secreto admin1pass línea vty 0 15 iniciar sesión local transporte entrada ssh Salida generar clave criptográfica rsa 1024 ip ssh versión 2 enrutador ospf 1 ID de enrutador 0.0.0.2 red 209.165.202.128 0.0.0.31 área 0 red 198.51.100.0 0.0.0.3 área 0 Salida enrutador ospf 1 GigabitEthernet0 / 0/1 de interfaz pasiva GigabitEthernet0 / 0/2 de interfaz pasiva ancho de banda de referencia de costo automático 1000 Salida interfaz GigabitEthernet0 / 0/0 ip ospf red punto a punto ip ospf hola-intervalo 30 Salida grupo de IP nat IPNAT1 209.165.202.140 209.165.202.150 máscara de red 255.255.255.224 ip nat dentro de la lista de fuentes 1 grupo IPNAT1 sobrecarga permiso de la lista de acceso 1 172.16.2.0 0.0.0.15 interfaz GigabitEthernet0 / 0/1 ip nat dentro estándar de lista de acceso ip R2-VTY-LIMIT permitir host 172.16.2.5 línea vty 0 15 clase de acceso R2-VTY-LIMIT en Salida lista de acceso ip extendida R2-SECURITY permitir tcp host 64.100.1.7 host 209.165.202.131 eq ftp negar tcp any any eq ftp negar tcp any any eq 22 permitir ip cualquiera interfaz GigabitEthernet0 / 0/0 grupo de acceso ip R2-SECURITY en ip nat fuera Salida

S1

permitir configurar ter configurar terminal nombre de host S1 interfaz Vlan1 dirección IP 64.100.1.2 255.255.255.248 no apagarse ip puerta de enlace predeterminada 64.100.1.1 estándar de lista de acceso ip S1-VTY-LIMIT permitir el host 192.168.1.5 línea vty 0 15 clase de acceso S1-VTY-LIMIT en Salida

S2

permitir configurar terminal nombre de host S2 interfaz Vlan1 dirección IP 192.168.1.2 255.255.255.0 no apagarse ip puerta de enlace predeterminada 192.168.1.1

S3

permitir config ter nombre de host S3 interfaz Vlan1 dirección IP 209.165.202.130 255.255.255.224 no apagarse puerta de enlace predeterminada ip 209.165.202.129 estándar de lista de acceso ip S3-VTY-LIMIT permitir host 172.16.2.5 línea vty 0 15 clase de acceso S3-VTY-LIMIT en

S4

permitir config ter nombre de host S4 interfaz Vlan1 dirección IP 172.16.2.2 255.255.255.0 no apagarse ip puerta de enlace predeterminada 172.16.2.1

Descargar archivo de Packet Tracer (.PKA)

Próximamente, en breve, pronto