Examen de los Módulos 9 – 12

TODO SOBRE CCNA v7 – CISCO

Módulos 9 - 12: Examen de optimización, supervisión y solución de problemas de redes

Cómo encontrarlo: Presione “Ctrl + F” en el navegador y complete el texto de la pregunta para encontrar esa pregunta / respuesta. Si la pregunta no está aquí, búsquela en el banco de preguntas .

NOTA: Si tiene una nueva pregunta en esta prueba, comente la lista de preguntas y opciones múltiples en el formulario debajo de este artículo. Actualizaremos las respuestas por usted en el menor tiempo posible. ¡Gracias! Realmente valoramos su contribución al sitio web.

Redes empresariales, seguridad y automatización (versión 7.00) – Módulos 9 a 12: Examen de optimización, supervisión y resolución de problemas de redes

1. ¿Cuál es el término utilizado para indicar una variación de retraso?

- latencia

- retardo de serialización

- desajuste de velocidad

- estar nervioso

2. Un ingeniero de red realiza una prueba de ping y recibe un valor que muestra el tiempo que tarda un paquete en viajar desde un dispositivo de origen a un dispositivo de destino y regresar. ¿Qué término describe el valor?

- estar nervioso

- latencia

- prioridad

- banda ancha

3. ¿Qué papel juegan los dispositivos de red en el modelo IntServ QoS?

- Los dispositivos de red garantizan que los recursos estén disponibles antes de que un host pueda enviar tráfico a través de la red.

- Los dispositivos de red proporcionan un enfoque de mejor esfuerzo para reenviar tráfico.

- Los dispositivos de red están configurados para dar servicio a múltiples clases de tráfico y manejar el tráfico a medida que llega.

- Los dispositivos de red utilizan QoS salto a salto para proporcionar una escalabilidad excelente.

4. ¿Qué dispositivo se clasificaría como un punto final confiable?

- cambiar

- enrutador

- cortafuegos

- teléfono IP

5. ¿Cuál es el beneficio de implementar el marcado de QoS de capa 3 en una red empresarial?

- El marcado de capa 3 puede transportar la información de QoS de un extremo a otro.

- El marcado de capa 3 puede transportar información de QoS en conmutadores que no son compatibles con IP.

- El marcado de capa 3 se puede llevar a cabo en los campos 802.1Q.

- El marcado de capa 3 se puede utilizar para transportar tráfico no IP.

Explicación: Marcar el tráfico en la capa 2 o la capa 3 es muy importante y afectará la forma en que se trata el tráfico en una red que utiliza QoS.

- El marcado de tramas de capa 2 se puede realizar para tráfico no IP.

- El marcado de tramas de capa 2 es la única opción de QoS disponible para conmutadores que no son “compatibles con IP”.

- El marcado de la capa 3 llevará la información de QoS de un extremo a otro.

6. ¿Cuál es la función de un límite de confianza de QoS?

- Un límite de confianza identifica la ubicación donde no se puede remarcar el tráfico.

- Un límite de confianza solo permite la entrada del tráfico si se ha marcado previamente.

- Un límite de confianza identifica qué dispositivos confían en la marca de los paquetes que ingresan a una red.

- Un límite de confianza solo permite que el tráfico de los puntos finales confiables ingrese a la red.

Explicación: El tráfico de la red se clasifica y marca lo más cerca posible del dispositivo de origen. El límite de confianza es la ubicación donde las marcas de QoS en un paquete son confiables cuando ingresan a una red empresarial.

7. ¿Cuáles son dos enfoques para evitar la pérdida de paquetes debido a la congestión en una interfaz? (Escoge dos.)

- Disminuya el espacio del búfer.

- Deshabilite los mecanismos de cola.

- Elimina los paquetes de menor prioridad.

- Evite las ráfagas de tráfico.

- Aumente la capacidad de enlace.

Explicación: Hay tres enfoques para evitar que se caiga el tráfico sensible:

- Aumente la capacidad del enlace para aliviar o prevenir la congestión.

- Garantice suficiente ancho de banda y aumente el espacio del búfer para acomodar ráfagas de tráfico de flujos frágiles.

- Evite la congestión descartando los paquetes de menor prioridad antes de que se produzca la congestión.

8. ¿Qué escenario de configuración ofrecería la mayor protección para obtener y configurar mensajes SNMP?

- SNMPv2 para administración en banda con cadenas de comunidad de lectura y escritura

- SNMPv1 con administración fuera de banda en una subred privada

- SNMPv3 configurado con el nivel de seguridad de autenticación

- Cadenas de comunidad SNMP

Explicación: SNMPv3 admite la autenticación y el cifrado con los niveles de seguridad auth y priv. SNMPv1 y SNMPv2 no admiten autenticación ni cifrado. El uso de una cadena de comunidad predeterminada no es seguro porque la cadena predeterminada de “público” es bien conocida y permitiría a cualquier persona con sistemas SNMP leer las MIB del dispositivo.

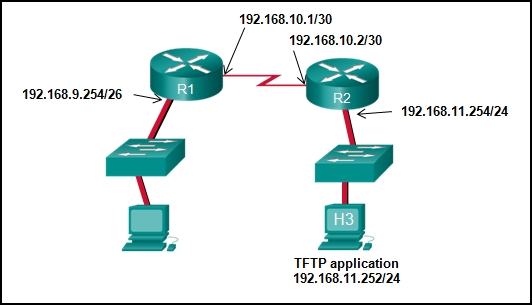

9. Consulte la exposición. El administrador de red ingresa estos comandos en el enrutador R1:

R1 # copy running-config tftp ¿

Dirección o nombre del host remoto []?

Cuando el enrutador solicita una dirección o un nombre de host remoto, ¿qué dirección IP debe ingresar el administrador cuando se le solicite?

- 192.168.9.254

- 192.168.10.2

- 192.168.11.252

- 192.168.11.254

- 192.168.10.1

Explicación: La dirección solicitada es la dirección del servidor TFTP. Un servidor TFTP es una aplicación que puede ejecutarse en una multitud de dispositivos de red, incluidos un enrutador, un servidor o incluso una PC en red.

10. El comando ntp server 10.1.1.1 se emite en un enrutador. ¿Qué impacto tiene este comando?

- determina a qué servidor enviar archivos de registro del sistema

- sincroniza el reloj del sistema con la fuente de tiempo con la dirección IP 10.1.1.1

- identifica el servidor en el que almacenar las configuraciones de respaldo

- asegura que todos los registros tengan una marca de tiempo asociada

Explicación: El comando de configuración global ip-address del servidor ntp configura el servidor NTP para dispositivos IOS.

11. Como administrador de la red, se le ha pedido que implemente EtherChannel en la red corporativa. ¿En qué consiste esta configuración?

- Proporcionar enlaces redundantes que bloquean o reenvían dinámicamente el tráfico.

- agrupar dos dispositivos para compartir una dirección IP virtual

- agrupar varios puertos físicos para aumentar el ancho de banda entre dos conmutadores

- Proporcionar dispositivos redundantes para permitir que el tráfico fluya en caso de falla del dispositivo.

Explicación: EtherChannel se utiliza en una red para aumentar las capacidades de velocidad al agrupar varios puertos físicos en uno o más enlaces EtherChannel lógicos entre dos conmutadores. STP se utiliza para proporcionar enlaces redundantes que bloquean o reenvían dinámicamente el tráfico entre conmutadores. Los FHRP se utilizan para agrupar dispositivos físicos para proporcionar flujo de tráfico en caso de falla.

12. ¿Cuál es la definición de un diseño de red LAN de dos niveles?

- las capas de acceso y núcleo se colapsaron en un nivel, y la capa de distribución en un nivel separado

- las capas de distribución y núcleo se colapsaron en un nivel, y la capa de acceso en un nivel separado

- las capas de acceso, distribución y núcleo se colapsaron en un solo nivel, con una capa de columna vertebral separada

- Las capas de acceso y distribución se colapsaron en un nivel y la capa central en un nivel separado.

Explicación: No siempre es necesario ni rentable mantener tres niveles de red separados. Todos los diseños de red requieren una capa de acceso, pero un diseño de dos niveles puede colapsar la distribución y las capas centrales en una sola capa para satisfacer las necesidades de una ubicación pequeña con pocos usuarios.

13. ¿Cuáles son dos razones para crear una línea de base de red? (Escoge dos.)

- para seleccionar un protocolo de enrutamiento

- para determinar qué tipo de equipo implementar

- diseñar una red según un modelo adecuado

- para identificar el comportamiento anormal de la red en el futuro

- para evaluar las vulnerabilidades de seguridad en la red

- para determinar si la red puede entregar las políticas requeridas

Explicación: Se crea una línea de base de red para proporcionar un punto de comparación, en el momento en que la red está funcionando de manera óptima, con los cambios que se implementan en la infraestructura. Una línea de base ayuda a realizar un seguimiento del rendimiento, a realizar un seguimiento de los patrones de tráfico y a supervisar el comportamiento de la red.

14. Una computadora puede acceder a dispositivos en la misma red, pero no puede acceder a dispositivos en otras redes. ¿Cuál es la causa probable de este problema?

- La computadora tiene una máscara de subred incorrecta.

- La computadora tiene una dirección de puerta de enlace predeterminada no válida.

- El cable no está conectado correctamente a la NIC.

- La computadora tiene una dirección IP no válida.

Explicación: La puerta de enlace predeterminada es la dirección del dispositivo que utiliza un host para acceder a Internet u otra red. Si falta la puerta de enlace predeterminada o es incorrecta, ese host no podrá comunicarse fuera de la red local. Debido a que el host puede acceder a otros hosts en la red local, el cable de red y las otras partes de la configuración de IP están funcionando.

15. ¿En qué paso de la recopilación de síntomas determina el ingeniero de red si el problema está en el núcleo, la distribución o la capa de acceso de la red?

- Recopilar información.

- Reducir el alcance.

- Documente los síntomas.

- Determina la propiedad.

- Determina los síntomas.

Explicación: En el paso de “reducir el alcance” de recopilar síntomas, un ingeniero de red determinará si el problema de la red está en el núcleo, la distribución o la capa de acceso de la red. Una vez que se completa este paso y se identifica la capa, el ingeniero de red puede determinar qué piezas de equipo son la causa más probable.

16. Un administrador de red está implementando QoS con la capacidad de proporcionar una cola especial para el tráfico de voz de modo que el tráfico de voz se reenvíe antes que el tráfico de red en otras colas. ¿Qué método de cola sería la mejor opción?

- LLQ

- CBWFQ

- WFQ

- FIFO

Explicación: Las colas de baja latencia (LLQ) permiten que los datos sensibles al retraso, como el tráfico de voz, se definan en una cola de prioridad estricta (PQ) y se envíen siempre primero antes de que se reenvíen los paquetes de cualquier otra cola.

17. ¿Cuáles son dos características del tráfico de voz? (Escoge dos.)

- La latencia del tráfico de voz no debe exceder los 150 ms.

- El tráfico de voz es impredecible e inconsistente.

- El tráfico de voz requiere al menos 384 kbs de ancho de banda.

- El tráfico de voz consume muchos recursos de red.

- Los paquetes de voz descartados no se retransmiten.

Explicación: el tráfico de voz no consume muchos recursos de red, como el ancho de banda. Sin embargo, es muy sensible al retraso y los paquetes descartados no se pueden retransmitir. Para una buena calidad de voz, la cantidad de latencia siempre debe ser inferior a 150 milisegundos.

18. ¿Qué tipo de tráfico de red no se puede gestionar con herramientas para evitar la congestión?

- TCP

- ICMP

- IP

- UDP

Explicación: Las técnicas de cola y compresión pueden ayudar a reducir y prevenir la pérdida de paquetes UDP, pero no se evita la congestión para el tráfico basado en el Protocolo de datagramas de usuario (UDP).

19. Cuando se implementa QoS en una red convergente, ¿qué dos factores se pueden controlar para mejorar el rendimiento de la red para el tráfico en tiempo real? (Escoge dos.)

- demora

- direccionamiento de paquetes

- estar nervioso

- enrutamiento de paquetes

- velocidad de enlace

Explicación: El retraso es la latencia entre un dispositivo de envío y uno de recepción. Jitter es la variación en el retraso de los paquetes recibidos. Tanto el retardo como la fluctuación deben controlarse para admitir el tráfico de voz y video en tiempo real.

20. Un administrador desea reemplazar el archivo de configuración en un enrutador Cisco cargando un nuevo archivo de configuración desde un servidor TFTP. ¿Qué dos cosas necesita saber el administrador antes de realizar esta tarea? (Escoge dos.)

- nombre del archivo de configuración que está actualmente almacenado en el enrutador

- valor de registro de configuración

- nombre del archivo de configuración que se almacena en el servidor TFTP

- dirección IP del enrutador

- Dirección IP del servidor TFTP

Explicación: Para identificar la ubicación exacta del archivo de configuración deseado, la dirección IP del servidor TFTP y el nombre del archivo de configuración son información esencial. Debido a que el archivo es una nueva configuración, el nombre del archivo de configuración actual no es necesario.

21. Consulte la exposición. ¿Cuál de las tres imágenes de Cisco IOS que se muestran se cargará en la RAM?

- El enrutador selecciona una imagen según el comando del sistema de arranque en la configuración.

- El enrutador selecciona una imagen en función del valor del registro de configuración.

- El enrutador selecciona la tercera imagen de IOS de Cisco porque es la imagen de IOS más reciente.

- El enrutador selecciona la tercera imagen de Cisco IOS porque contiene la imagen advipservicesk9.

- El enrutador selecciona la segunda imagen de IOS de Cisco porque es la imagen de IOS más pequeña.

Explicación: Al realizar una actualización o probar diferentes versiones de IOS, el comando boot system se usa para seleccionar qué imagen se usa para iniciar el dispositivo Cisco.

22. Consulte la exposición. ¿Qué dos tipos de dispositivos están conectados a R1? (Escoge dos.)

- cambiar

- centro

- enrutador

- reloj de repetición

- Puente de ruta de origen

Explicación: Las capacidades de los dispositivos que se muestran en el resultado muestran que son un enrutador de la serie Cisco 2811, un enrutador de la serie Cisco 1941 y un conmutador Cisco 2960.

23. ¿Cuáles son las tres funciones que proporciona el servicio syslog? (Elige tres.)

- para seleccionar el tipo de información de registro que se captura

- sondear periódicamente a los agentes en busca de datos

- para proporcionar estadísticas sobre los paquetes que fluyen a través de un dispositivo Cisco

- para proporcionar análisis de tráfico

- para recopilar información de registro para monitorear y solucionar problemas

- para especificar los destinos de los mensajes capturados

Explicación: Hay tres funciones principales proporcionadas por el servicio syslog:

- recopilación de información de registro

- selección del tipo de información a registrar

- selección del destino de la información registrada

24. ¿Cuál es la función del elemento MIB como parte de un sistema de gestión de red?

- para recopilar datos de agentes SNMP

- para enviar y recuperar información de gestión de la red

- para cambiar configuraciones en agentes SNMP

- para almacenar datos sobre un dispositivo

Explicación: La base de información de administración (MIB) reside en un dispositivo de red y almacena datos operativos sobre el dispositivo. El administrador SNMP puede recopilar información de los agentes SNMP. El agente SNMP proporciona acceso a la información.

25. ¿Qué diseño de red contendría el alcance de las interrupciones en una red si ocurriera una falla?

- la reducción del número de dispositivos y conexiones redundantes en el núcleo de la red

- la instalación de solo equipos de clase empresarial en toda la red

- el despliegue de conmutadores de la capa de distribución en pares y la división de las conexiones del conmutador de la capa de acceso entre ellos

- la configuración de todos los dispositivos de la capa de acceso para compartir una única puerta de enlace

Explicación: Una forma de contener el impacto de una falla en la red es implementar la redundancia. Una forma de lograrlo es mediante la implementación de conmutadores de la capa de distribución redundantes y la división de las conexiones del conmutador de la capa de acceso entre los conmutadores de la capa de distribución redundante. Esto crea lo que se llama un bloque de interruptores. Las fallas en un bloque de conmutadores están contenidas en ese bloque y no derriban toda la red.

26. ¿Qué acción se debe tomar al planificar la redundancia en un diseño de red jerárquico?

- agregar rutas físicas alternativas para que los datos atraviesen la red

- comprar continuamente equipos de respaldo para la red

- implementar STP portfast entre los conmutadores de la red

- Reemplazar inmediatamente un módulo, servicio o dispositivo que no funcione en una red.

Explicación: Un método para implementar la redundancia es la redundancia de rutas, instalando rutas físicas alternativas para que los datos atraviesen la red. Los enlaces redundantes en una red conmutada admiten alta disponibilidad y se pueden utilizar para equilibrar la carga, lo que reduce la congestión en la red.

27. ¿Cuáles son los dos beneficios de extender la conectividad de la capa de acceso a los usuarios a través de un medio inalámbrico? (Escoge dos.)

- mayor flexibilidad

- mayores opciones de gestión de red

- disminución del número de puntos críticos de falla

- costos reducidos

- mayor disponibilidad de ancho de banda

Explicación: La conectividad inalámbrica en la capa de acceso proporciona una mayor flexibilidad, costos reducidos y la capacidad de crecer y adaptarse a los requisitos comerciales cambiantes. El uso de enrutadores inalámbricos y puntos de acceso puede proporcionar un aumento en el número de puntos centrales de falla. Los enrutadores inalámbricos y los puntos de acceso no aumentarán la disponibilidad de ancho de banda.

28. ¿Cuál es una función básica de la capa de acceso de la Arquitectura sin fronteras de Cisco?

- agrega dominios de difusión de capa 2

- proporciona acceso al usuario

- agrega límites de enrutamiento de Capa 3

- proporciona aislamiento de fallas

Explicación: Una función de la capa de acceso de la Arquitectura sin fronteras de Cisco es proporcionar acceso a la red a los usuarios. La agregación del dominio de difusión de la capa 2, la agregación de los límites de enrutamiento de la capa 3 y la alta disponibilidad son funciones de la capa de distribución. La capa central proporciona aislamiento de fallas y conectividad troncal de alta velocidad.

29. ¿Qué característica influiría más en un ingeniero de diseño de redes para seleccionar un conmutador multicapa sobre un conmutador de Capa 2?

- capacidad de tener múltiples rutas de reenvío a través de la red conmutada en función de los números de VLAN

- capacidad para construir una tabla de enrutamiento

- capacidad de proporcionar energía a dispositivos conectados directamente y al propio interruptor

- capacidad de agregar varios puertos para un rendimiento máximo de datos

Explicación: Los conmutadores multicapa, también conocidos como conmutadores de capa 3, pueden enrutar y crear una tabla de enrutamiento. Esta capacidad es necesaria en una red de varias VLAN e influiría en el diseñador de la red para seleccionar un conmutador de varias capas. Las otras opciones son funciones que también están disponibles en los conmutadores de capa 2, por lo que no influirán en la decisión de seleccionar un conmutador de múltiples capas.

30. Consulte la exposición. ¿Por qué los routers R1 y R2 no pueden establecer una adyacencia OSPF?

- Las interfaces seriales no están en la misma área.

- Los números de proceso no son los mismos en ambos enrutadores.

- Un enrutador de red troncal no puede establecer una adyacencia con un enrutador ABR.

- Los valores de ID del enrutador no son los mismos en ambos enrutadores.

Explicación: En el enrutador R1, la red 192.168.10.0/30 está definida en el área incorrecta (área 1). Debe definirse en el área 0 para establecer adyacencia con el enrutador R2, que tiene la red 192.168.10.0/30 definida en el área 0.

31. ¿Cuándo es el momento más apropiado para medir las operaciones de la red para establecer una línea de base de rendimiento de la red?

- siempre que se detecte un uso elevado de la red, de modo que se pueda supervisar el rendimiento de la red bajo tensión

- durante períodos tranquilos de vacaciones, de modo que se pueda determinar el nivel de tráfico sin datos

- a la misma hora todos los días durante un período determinado de días hábiles promedio, de modo que se puedan establecer patrones de tráfico típicos

- en momentos aleatorios durante un período de 10 semanas, de modo que se puedan detectar niveles de tráfico anormales

Explicación: El propósito de establecer una línea base de rendimiento de la red es proporcionar una referencia del uso normal o promedio de la red para permitir que las anomalías del tráfico de datos se detecten y luego se investiguen. Las operaciones de red que no son promedio o no son normales no se pueden utilizar para establecer una línea de base de rendimiento de la red.

32. Consulte la exposición. Un usuario ha configurado una NIC en la PC como se muestra, pero descubre que la PC no puede acceder a Internet. ¿Cuál es el problema?

- La dirección DNS preferida es incorrecta.

- La dirección de la puerta de enlace predeterminada es incorrecta.

- La configuración no se validó al salir.

- No debería haber un servidor DNS alternativo.

Explicación: Para que una computadora se comunique fuera de su red, debe tener configurada una puerta de enlace predeterminada válida. Esta dirección no puede ser la misma que la dirección IP de la computadora.

33. Consulte la exposición. Un ingeniero de red configuró una ACL que impedía el acceso Telnet y HTTP al servidor web HQ de los usuarios invitados en la LAN de la sucursal. La dirección del servidor web es 192.168.1.10 y a todos los usuarios invitados se les asignan direcciones en la red 192.168.10.0/24. Después de implementar la ACL, nadie puede acceder a ninguno de los servidores HQ. ¿Cuál es el problema?

- Las ACL entrantes deben enrutarse antes de procesarse.

- La ACL niega implícitamente el acceso a todos los servidores.

- Las ACL con nombre requieren el uso de números de puerto.

- La ACL se aplica a la interfaz utilizando la dirección incorrecta.

Explicación: Tanto las ACL nombradas como las numeradas tienen una ACE de denegación implícita al final de la lista. Esta denegación implícita bloquea todo el tráfico.

34. Consulte la exposición. Un administrador de red ha configurado OSPFv2 en los dos routers Cisco como se muestra. La PC1 no puede conectarse a la PC2. ¿Qué debe hacer el administrador primero al solucionar problemas de implementación de OSPFv2?

- Desconecte el enlace serial entre el enrutador R1 y R2.

- Apague OSPFv2.

- Implemente el comando network 192.168.255.0 0.0.0.3 area 0 en el enrutador R1.

- Pruebe la conectividad de Capa 3 entre los enrutadores conectados directamente.

Explicación: Un requisito previo para que se formen relaciones de vecinos OSPFv2 entre dos enrutadores es la conectividad de Capa 3. Un ping exitoso confirma que una interfaz de enrutador está activa y puede formar una adyacencia de vecino OSPF.

35. ¿Qué tipo de tráfico se describe que requiere que la latencia no supere los 150 milisegundos (ms)?

- voz

- video

- datos

36. Un administrador de red desea agregar una hora para registrar mensajes para que haya un registro de cuándo se generó el mensaje. ¿Qué comando debe usar el administrador en un enrutador Cisco?

- muestre la interfaz cdp

- servidor ntp 10.10.14.9

- registro de marcas de tiempo de servicio fecha y hora

- reloj zona horaria PST -7

37. Haga coincidir las funciones con las capas correspondientes. (No se utilizan todas las opciones).

38. Haga coincidir la descripción de la directriz de red conmutada sin fronteras con el principio. (No se utilizan todas las opciones).

39. ¿Cuáles son dos características del modelo de QoS de mejor esfuerzo? (Escoge dos.)

- Permite que los hosts finales señalen sus necesidades de QoS a la red.

- Utiliza un enfoque orientado a la conexión con QoS.

- Proporciona un trato preferencial para los paquetes de voz.

- No ofrece garantía de entrega de paquetes.

- Trata todos los paquetes de red de la misma manera.

Explicación: El modelo de QoS de mejor esfuerzo no ofrece garantías y se usa comúnmente en Internet. El modelo de QoS de mejor esfuerzo trata todos los paquetes de red de la misma manera.

40. ¿Por qué la QoS es un tema importante en una red convergente que combina comunicaciones de voz, video y datos?

- Las comunicaciones de datos son sensibles a la fluctuación.

- Los equipos heredados no pueden transmitir voz y video sin QoS.

Respuesta correcta - Las comunicaciones de voz y video son más sensibles a la latencia.

- Las comunicaciones de datos deben tener la máxima prioridad.

Explicación: Sin ningún mecanismo de QoS implementado, los paquetes sensibles al tiempo, como voz y video, se eliminarán con la misma frecuencia que el correo electrónico y el tráfico de navegación web.

41. Un administrador de red configura un enrutador con la secuencia de comandos:

R1 (config) # sistema de arranque tftp: //c1900-universalk9-mz.SPA.152-4.M3.bin R1 (config) # rom del sistema de arranque

¿Cuál es el efecto de la secuencia de comandos?

- En el próximo reinicio, el enrutador cargará la imagen de IOS desde la ROM.

- El enrutador buscará y cargará una imagen IOS válida en la secuencia de flash, TFTP y ROM.

- El enrutador copiará la imagen IOS del servidor TFTP y luego reiniciará el sistema.

- El enrutador cargará IOS desde el servidor TFTP. Si la imagen no se carga, cargará la imagen de IOS desde la ROM.

Explicación: El comando boot system es un comando de configuración global que permite al usuario especificar el origen para que se cargue la imagen del software Cisco IOS. En este caso, el enrutador está configurado para arrancar desde la imagen IOS que está almacenada en el servidor TFTP y utilizará la imagen ROMmon que se encuentra en la ROM si no logra ubicar el servidor TFTP o no carga una imagen válida desde el TFTP. servidor.

42. ¿Qué enunciado describe el funcionamiento de SNMP?

- Un agente SNMP que reside en un dispositivo administrado recopila información sobre el dispositivo y almacena esa información de forma remota en la MIB que se encuentra en el NMS.

- El NMS utiliza una solicitud de configuración para cambiar las variables de configuración en el dispositivo del agente.

- Un NMS sondea periódicamente los agentes SNMP que residen en los dispositivos administrados mediante el uso de trampas para consultar los datos de los dispositivos.

- El agente SNMP utiliza una solicitud de obtención para consultar datos en el dispositivo.

Explicación: un agente SNMP que reside en un dispositivo administrado recopila y almacena información sobre el dispositivo y su funcionamiento. El agente almacena esta información localmente en la MIB. Un NMS sondea periódicamente los agentes SNMP que residen en los dispositivos administrados mediante la solicitud de obtención para consultar los datos de los dispositivos.

43. Consulte la exposición. Un administrador de red emite el comando show lldp Neighbor en un conmutador. ¿Cuáles son dos conclusiones que se pueden sacar? (Escoge dos.)

- Dev1 está conectado a la interfaz Fa0 / 5 de S1.

- Dev1 es un conmutador con tipos mixtos de interfaces.

- Dev2 es un cambio.

- Dev1 está conectado a la interfaz Fa0 / 4 de Dev2.

- S1 tiene solo dos interfaces.

Explicación: En el resultado del comando show lldp , en Capacidad, R indica un enrutador y B indica un puente (conmutador). Nada indica que Dev1 y Dev2 estén conectados entre sí.

44. ¿Cuáles son las tres capas del modelo de diseño jerárquico del conmutador? (Elige tres.)

- distribución

- acceso a la red

- enlace de datos

- empresa

- acceso

- centro

Explicación: La capa de acceso es la capa más baja y proporciona acceso a la red a los usuarios. La capa de distribución tiene muchas funciones, pero agrega datos de la capa de acceso, proporciona filtrado, control de políticas y establece los límites de enrutamiento de la Capa 3. La capa central proporciona conectividad de alta velocidad.

45. Consulte la exposición. ¿Qué dispositivos existen en el dominio de falla cuando el switch S3 pierde energía?

- S4 y PC_2

- PC_3 y PC_2

- PC_3 y AP_2

- S1 y S4

- AP_2 y AP_1

Explicación: Un dominio de falla es el área de una red que se ve afectada cuando un dispositivo crítico, como el conmutador S3, tiene una falla o experimenta problemas.

46. Un diseñador de red está considerando la posibilidad de implementar un bloque de conmutadores en la red de la empresa. ¿Cuál es la principal ventaja de implementar un bloque de conmutadores?

- Este es un software de aplicación de red que evita la falla de un solo dispositivo de red.

- La falla de un bloque de interruptores no afectará a todos los usuarios finales.

- Esta es una característica de seguridad que está disponible en todos los nuevos switches Catalyst.

- Un enrutador de un solo núcleo proporciona todo el enrutamiento entre las VLAN.

Explicación: La configuración de un bloque de conmutadores proporciona redundancia, de modo que la falla de un solo dispositivo de red generalmente tiene poco o ningún efecto en los usuarios finales.

47. ¿Qué herramienta de resolución de problemas usaría un administrador de red para verificar el encabezado de la Capa 2 de los marcos que salen de un host en particular?

- base de conocimientos

- analizador de protocolos

- CiscoView

- herramienta de referencia

Explicación: un analizador de protocolos como Wireshark es capaz de mostrar los encabezados de los datos en cualquier capa OSI.

48. Consulte la exposición. R1 y R3 están conectados entre sí a través de la interfaz serial local 0/0/0. ¿Por qué no forman una adyacencia?

- Tienen diferentes procesos de enrutamiento.

- Tienen diferentes ID de enrutador.

- Están en diferentes subredes.

- Las interfaces de conexión están configuradas como pasivas.

Explicación: Los enrutadores deben estar en la misma subred para formar una adyacencia. Los procesos de enrutamiento pueden ser diferentes en cada enrutador. Las ID del enrutador deben ser diferentes para los enrutadores que participan en el mismo dominio de enrutamiento. Las interfaces no son pasivas.

49. ¿Qué tipo de tráfico se describe como no resistente a pérdidas?

- video

- datos

- voz

Explicación: El tráfico de video tiende a ser impredecible, inconsistente y con ráfagas en comparación con el tráfico de voz. En comparación con la voz, el video es menos resistente a las pérdidas y tiene un mayor volumen de datos por paquete.

50. Un administrador de red quiere enumerar el contenido de flash. ¿Qué comando debe usar el administrador en un enrutador Cisco?

- mostrar sistemas de archivos

- dir

- habilitar lldp

- registro de marcas de tiempo de servicio fecha y hora

51. Los paquetes de voz se reciben en un flujo continuo por un teléfono IP, pero debido a la congestión de la red, el retraso entre cada paquete varía y está provocando conversaciones interrumpidas. ¿Qué término describe la causa de esta condición?

- búfer

- latencia

- hacer cola

- estar nervioso

Explicación: Jitter es la variación en la latencia o el retraso de los paquetes recibidos. Cuando se envían datos, los paquetes se envían en un flujo continuo y están espaciados uniformemente. Debido a la congestión de la red, la demora entre cada paquete puede variar en lugar de permanecer constante.

52. Un usuario no puede acceder al sitio web cuando escribe http://www.cisco.com en un navegador web, pero puede acceder al mismo sitio escribiendo http://72.163.4.161. ¿Cual es el problema?

- DHCP

- DNS

- Puerta de enlace predeterminada

- Pila de protocolo TCP / IP

Explicación: El Servicio de nombres de dominio (DNS) se utiliza para traducir una dirección web a una dirección IP. La dirección del servidor DNS se proporciona a través de DHCP a los equipos host.

53. ¿Qué tipo de tráfico se describe como que tiende a ser impredecible, inconsistente y con ráfagas?

- Audio

- Video

- Datos

- Voz

54. Un administrador de red desea determinar el tamaño del archivo de imagen de Cisco IOS en el dispositivo de red. ¿Qué comando debe usar el administrador en un enrutador Cisco?

- mostrar flash: 0

- copia flash: tftp:

- config-register 0x2102

- confreg 0x2142

55. ¿Cuál es el principio que se aplica cuando un técnico de redes está solucionando un fallo de red mediante el método de divide y vencerás?

- Las pruebas se realizan en la Capa 7 y en la Capa 1, luego en las Capas 6 y 2, y así sucesivamente, trabajando hacia la mitad de la pila hasta que se verifique que todas las capas están operativas.

- Una vez que se verifica que los componentes de una capa en particular funcionan correctamente, se puede suponer que los componentes de las capas inferiores también son funcionales.

- Las pruebas se realizan en todas las capas del modelo OSI hasta que se encuentra un componente que no funciona.

- Una vez que se verifica que un componente en una capa en particular está funcionando correctamente, las pruebas se pueden realizar en cualquier otra capa.

Explicación: La naturaleza de los modelos en capas OSI y TCP / IP es que las capas superiores dependen de las capas inferiores. Por lo tanto, al solucionar problemas, si se encuentra que una capa en particular funciona correctamente, se puede suponer que todas las capas debajo de ella también funcionan correctamente.

56. ¿Qué algoritmo de cola tiene una sola cola y trata todos los paquetes por igual?

- CBWFQ

- FIFO

- LLQ

- WFQ

57. ¿Qué tipo de tráfico se describe como tráfico que requiere al menos 30 Kbps de ancho de banda?

- voz

- datos

- video

58. ¿Qué tipo de tráfico se describe como capaz de tolerar una cierta cantidad de latencia, fluctuación y pérdida sin efectos notables?

- voz

- video

- datos

59. Un administrador de red desea ver la cantidad de memoria disponible y libre, el tipo de sistema de archivos y sus permisos. ¿Qué comando debe usar el administrador en un enrutador Cisco?

- servidor ntp 10.10.14.9

- habilitar lldp

- reloj zona horaria PST -7

- mostrar sistemas de archivos

60. ¿Qué tipo de tráfico se describe que requiere que la latencia no supere los 400 milisegundos (ms)?

- voz

- datos

- video

61. ¿Qué tipo de tráfico se describe como tráfico que requiere una prioridad más alta si es interactivo?

- datos

- voz

- video

62. Un administrador de red desea configurar el enrutador para cargar una nueva imagen desde la memoria flash durante el arranque. ¿Qué comando debe usar el administrador en un enrutador Cisco?

- copia flash: tftp:

- sistema de arranque

- reloj ajustado 14:25:00 13 de noviembre de 2018

- copiar tftp startup-config

63. ¿Qué tipo de tráfico se describe como predecible y fluido?

- datos

- video

- voz

64. Un administrador de red desea asegurarse de que el dispositivo ignorará el archivo de configuración de inicio durante el inicio y omitirá las contraseñas requeridas. ¿Qué comando debe usar el administrador en un enrutador Cisco?

- copiar usbflash0: / R1-Config

- copiar running-config tftp

- confreg 0x2142

- config-register 0x2102

65. ¿Qué tipo de tráfico se describe como de alto volumen de datos por paquete?

- video

- voz

- datos

66. Un administrador de red desea realizar una copia de seguridad de la configuración en ejecución en un servidor de archivos. ¿Qué comando debe usar el administrador en un enrutador Cisco?

- cd usbflash0:

- mostrar sistemas de archivos

- copiar running-config tftp

- dir

67. ¿Qué tipo de tráfico se describe como tráfico que tiene una prioridad más baja si no es de misión crítica?

- voz

- datos

- video