Examen Final ITN

TODO SOBRE CCNA v7 – CISCO

Examen Final ITN

Cómo encontrarlo: Presione “Ctrl + F” en el navegador y complete el texto de la pregunta para encontrar esa pregunta / respuesta. Si la pregunta no está aquí, búsquela en el banco de preguntas .

NOTA: Si tiene una nueva pregunta en esta prueba, comente la lista de preguntas y opciones múltiples en el formulario debajo de este artículo. Actualizaremos las respuestas por usted en el menor tiempo posible. ¡Gracias! Realmente valoramos su contribución al sitio web.

CCNA 1 – Introducción a las redes (versión 7.00) – Respuestas completas del examen final

Número de preguntas: 60; Puntaje aprobado: 80-100%

1. ¿Qué dos tipos de mensajes ICMPv6 deben permitirse a través de las listas de control de acceso IPv6 para permitir la resolución de direcciones de Capa 3 a direcciones MAC de Capa 2? (Escoge dos.)

- solicitaciones de vecinos

- solicitudes de eco

- anuncios de vecinos

- eco responde

- solicitudes de enrutador

- anuncios de enrutador

2. ¿Qué rango de direcciones de enlace local se pueden asignar a una interfaz habilitada para IPv6?

- FEC0 :: / 10

- FDEE :: / 7

- FE80 :: / 10

- FF00 :: / 8

Explique:

Las direcciones de enlace local están en el rango de FE80 :: / 10 a FEBF :: / 10. La especificación IPv6 original definía direcciones locales del sitio y usaba el rango de prefijo FEC0 :: / 10, pero el IETF dejó de utilizar estas direcciones a favor de direcciones locales únicas. FDEE :: / 7 es una dirección local única porque está en el rango de FC00 :: / 7 a FDFF :: / 7. Las direcciones de multidifusión IPv6 tienen el prefijo FF00 :: / 8.

3. ¿Cuál sería el ID de interfaz de una interfaz habilitada para IPv6 con una dirección MAC de 1C-6F-65-C2-BD-F8 cuando el ID de interfaz se genera mediante el proceso EUI-64?

- 0C6F: 65FF: FEC2: BDF8

- 1E6F: 65FF: FEC2: BDF8

- C16F: 65FF: FEC2: BDF8

- 106F: 65FF: FEC2: BDF8

Explicación: Para obtener el ID de la interfaz EUI-64 mediante la dirección MAC 1C-6F-65-C2-BD-F8, se siguen tres pasos.

- Cambie el séptimo bit de la dirección MAC de un 0 binario a un 1 binario que cambia la C hexadecimal a una E. hexadecimal.

- Inserte los dígitos hexadecimales FFFE en el medio de la dirección.

- Vuelva a escribir la dirección en formato IPv6.

Los tres pasos, cuando se completan, dan el ID de interfaz de 1E6F: 65FF: FEC2: BDF8 .

4. A una organización se le asigna un bloque de direcciones IPv6 de 2001: db8: 0: ca00 :: / 56. ¿Cuántas subredes se pueden crear sin utilizar bits en el espacio de ID de interfaz?

- 256

- 512

- 1024

- 4096

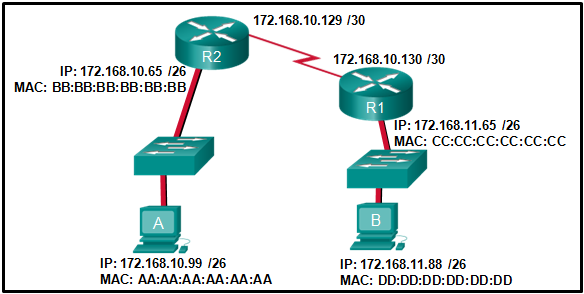

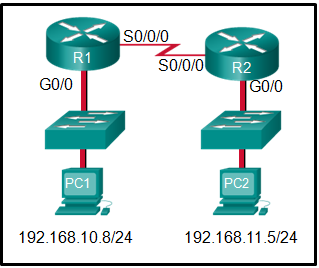

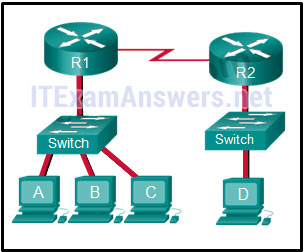

5. Consulte la exposición. Si el host A envía un paquete IP al host B, ¿cuál será la dirección de destino en la trama cuando abandone el host A?

- DD: DD: DD: DD: DD: DD

- 172.168.10.99

- CC: CC: CC: CC: CC: CC

- 172.168.10.65

- BB: BB: BB: BB: BB: BB

- AA: AA: AA: AA: AA: AA

Explique:

Cuando un host envía información a una red distante, el encabezado de la trama de Capa 2 contendrá una dirección MAC de origen y destino. La dirección de origen será el dispositivo host de origen. La dirección de destino será la interfaz del enrutador que se conecta a la misma red. En el caso de que el host A envíe información al host B, la dirección de origen es AA: AA: AA: AA: AA: AA y la dirección de destino es la dirección MAC asignada a la interfaz Ethernet R2, BB: BB: BB: BB: BB: BB.

6. Cuando la configuración de un conmutador incluye un umbral de error definido por el usuario por puerto, ¿a qué método de conmutación se revertirá el conmutador cuando se alcance el umbral de error?

- corte a través

- almacenamiento y reenvio

- avance rápido

- libre de fragmentos

7. ¿Qué dos afirmaciones son correctas sobre las direcciones MAC e IP durante la transmisión de datos si NAT no está involucrado? (Escoge dos.)

- Las direcciones IP de destino en un encabezado de paquete permanecen constantes a lo largo de toda la ruta hacia un host de destino.

- Las direcciones MAC de destino nunca cambiarán en una trama que atraviesa siete enrutadores.

- Cada vez que se encapsula una trama con una nueva dirección MAC de destino, se necesita una nueva dirección IP de destino.

- Las direcciones MAC de origen y destino tienen un significado local y cambian cada vez que una trama pasa de una LAN a otra.

- Un paquete que ha cruzado cuatro enrutadores ha cambiado la dirección IP de destino cuatro veces.

8. ¿Cuál es una característica principal de la capa de enlace de datos?

- Genera las señales eléctricas u ópticas que representan el 1 y el 0 en los medios.

- Convierte un flujo de bits de datos en un código predefinido.

- Protege al protocolo de capa superior para que no tenga conocimiento del medio físico que se utilizará en la comunicación.

- Acepta paquetes de Capa 3 y decide la ruta por la cual reenviar el paquete a una red remota.

9. ¿Cuáles son las tres características del proceso CSMA / CD? (Elige tres.)

- El dispositivo con el token electrónico es el único que puede transmitir después de una colisión.

- Un dispositivo escucha y espera hasta que los medios no estén ocupados antes de transmitir.

- Después de detectar una colisión, los hosts pueden intentar reanudar la transmisión después de que haya expirado un retraso de tiempo aleatorio.

- Todos los dispositivos de un segmento ven datos que pasan por el medio de red.

- Una señal de atasco indica que la colisión se ha solucionado y el medio no está ocupado.

- Los dispositivos se pueden configurar con una mayor prioridad de transmisión.

Explicación: El proceso Carrier Sense Multiple Access / Collision Detection (CSMA / CD) es un mecanismo de control de acceso a medios basado en contención que se utiliza en redes de acceso a medios compartidos, como Ethernet. Cuando un dispositivo necesita transmitir datos, escucha y espera hasta que el medio esté disponible (silencioso), luego enviará datos. Si dos dispositivos transmiten al mismo tiempo, se producirá una colisión. Ambos dispositivos detectarán la colisión en la red. Cuando un dispositivo detecta una colisión, detendrá el proceso de transmisión de datos, esperará un período de tiempo aleatorio y luego volverá a intentarlo.

10. ¿Cuáles son las dos responsabilidades principales de la subcapa MAC de Ethernet? (Escoge dos.)

- detección de errores

- delimitación de marcos

- acceder a los medios

- encapsulación de datos

- direccionamiento lógico

11. ¿Qué dos comandos se pueden usar en un host de Windows para mostrar la tabla de enrutamiento? (Escoge dos.)

- netstat -s

- route print

- show ip route

- netstat -r

- tracert

Explique:

En un host de Windows, los comandos route print o netstat -r se pueden usar para mostrar la tabla de enrutamiento del host. Ambos comandos generan la misma salida. En un enrutador, el comando show ip route se usa para mostrar la tabla de enrutamiento. El comando netstat –s se utiliza para mostrar estadísticas por protocolo. El comando tracert se utiliza para mostrar la ruta que recorre un paquete hasta su destino.

12. ¿Cuáles son las dos funciones que proporciona la capa de red? (Escoge dos.)

- dirigir paquetes de datos a hosts de destino en otras redes

- colocar datos en el medio de la red

- transportar datos entre procesos que se ejecutan en hosts de origen y destino

- proporcionando conexiones dedicadas de extremo a extremo

- proporcionar a los dispositivos finales un identificador de red único

13. ¿Qué dos afirmaciones describen las características de una tabla de enrutamiento IPv4 en un enrutador? (Elija dos.)

- Las interfaces conectadas directamente tendrán dos códigos fuente de ruta en la tabla de enrutamiento: C y S.

- Si hay dos o más rutas posibles al mismo destino, la ruta asociada con el valor métrico más alto se incluye en la tabla de enrutamiento.

- El comando netstat -r se puede utilizar para mostrar la tabla de enrutamiento de un enrutador.

- La tabla de enrutamiento enumera las direcciones MAC de cada interfaz activa.

- Almacena información sobre rutas derivadas de las interfaces activas del enrutador.

- Si se configura una ruta estática predeterminada en el enrutador, se incluirá una entrada en la tabla de enrutamiento con el código fuente S.

14. ¿Cómo mejora el comando service password-encryption la seguridad de las contraseñas en los routers y conmutadores Cisco?

- Requiere el uso de contraseñas encriptadas cuando se conecta de forma remota a un enrutador o conmutador con Telnet.

- Cifra las contraseñas que se almacenan en los archivos de configuración del enrutador o conmutador.

- Requiere que un usuario escriba contraseñas cifradas para obtener acceso de consola a un enrutador o conmutador.

- Cifra las contraseñas a medida que se envían a través de la red.

Explique: El comando de cifrado de contraseñas del servicio cifra las contraseñas de texto sin formato en el archivo de configuración para que no puedan ser vistas por usuarios no autorizados.

15. ¿Por qué un conmutador de capa 2 necesitaría una dirección IP?

- para permitir que el conmutador envíe tramas de difusión a las PC conectadas

- para permitir que el conmutador funcione como puerta de enlace predeterminada

- para permitir que el conmutador se gestione de forma remota

- para permitir que el conmutador reciba tramas de las PC conectadas

Explicación: Un conmutador, como dispositivo de Capa 2, no necesita una dirección IP para transmitir tramas a los dispositivos conectados. Sin embargo, cuando se accede a un conmutador de forma remota a través de la red, debe tener una dirección de Capa 3. La dirección IP debe aplicarse a una interfaz virtual en lugar de a una interfaz física. Los enrutadores, no los conmutadores, funcionan como pasarelas predeterminadas.

16. ¿Qué característica describe el robo de identidad?

- el uso de credenciales robadas para acceder a datos privados

- software en un enrutador que filtra el tráfico en función de las direcciones IP o aplicaciones

- software que identifica amenazas de rápida propagación

- un protocolo de tunelización que proporciona a los usuarios remotos un acceso seguro a la red de una organización

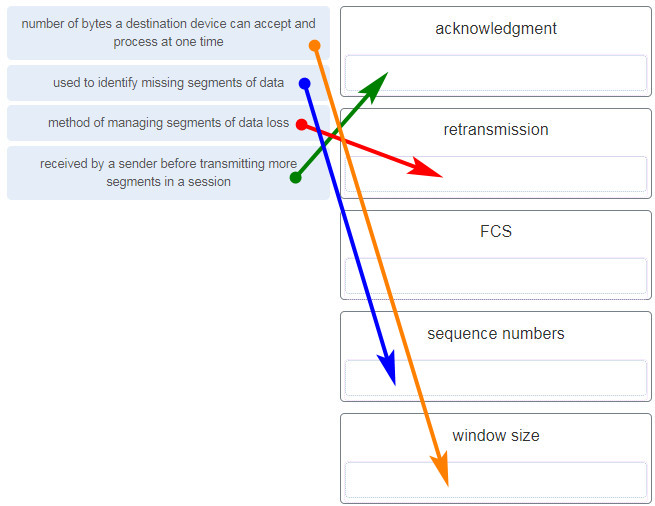

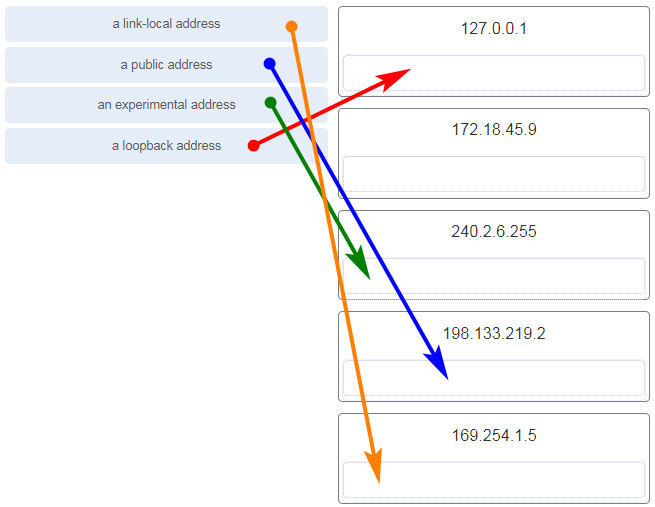

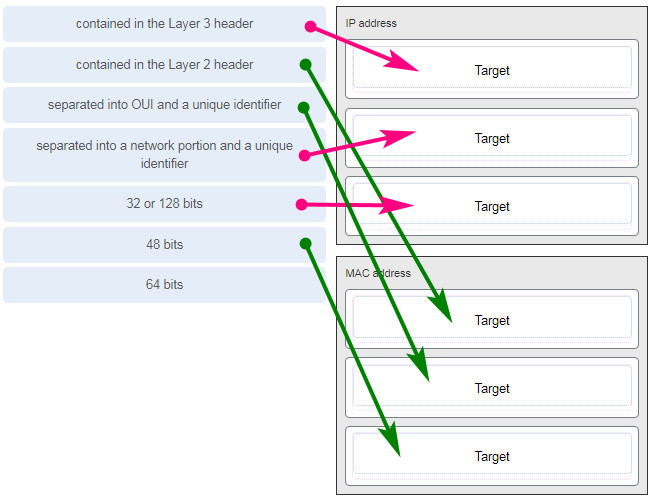

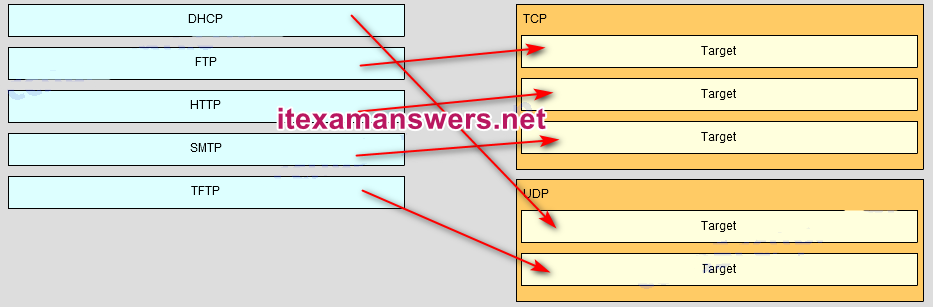

17. Empareje cada descripción con su término correspondiente. (No se utilizan todas las opciones).

18. Un usuario envía una solicitud HTTP a un servidor web en una red remota. Durante la encapsulación de esta solicitud, ¿qué información se agrega al campo de dirección de una trama para indicar el destino?

- el dominio de red del host de destino

- la dirección IP de la puerta de enlace predeterminada

- la dirección MAC del host de destino

- la dirección MAC de la puerta de enlace predeterminada

Explicación: una trama está encapsulada con direcciones MAC de origen y destino. El dispositivo de origen no conocerá la dirección MAC del host remoto. La fuente enviará una solicitud ARP y el enrutador responderá. El enrutador responderá con la dirección MAC de su interfaz, la que está conectada a la misma red que la fuente.

19. Los datos se envían desde una PC de origen a un servidor de destino. ¿Qué tres afirmaciones describen correctamente la función de TCP o UDP en esta situación? (Elige tres.)

- El campo del puerto de origen identifica la aplicación o servicio en ejecución que manejará los datos que regresan a la PC.

- El proceso TCP que se ejecuta en la PC selecciona aleatoriamente el puerto de destino al establecer una sesión con el servidor.

- Los segmentos UDP se encapsulan en paquetes IP para su transporte a través de la red.

- El número de puerto de destino UDP identifica la aplicación o servicio en el servidor que manejará los datos.

- TCP es el protocolo preferido cuando una función requiere una sobrecarga de red menor.

- El número de puerto de origen TCP identifica el host de envío en la red.

Explicación: Los números de puerto de la capa 4 identifican la aplicación o el servicio que manejará los datos. El dispositivo emisor agrega el número de puerto de origen y será el número de puerto de destino cuando se devuelva la información solicitada. Los segmentos de la capa 4 están encapsulados dentro de los paquetes IP. Se utiliza UDP, no TCP, cuando se necesita una sobrecarga baja. Una dirección IP de origen, no un número de puerto de origen TCP, identifica el host de envío en la red. Los números de puerto de destino son puertos específicos que una aplicación de servidor o servicio monitorea para solicitudes.

20. Empareje cada descripción con el mecanismo TCP correspondiente. (No se utilizan todas las opciones).

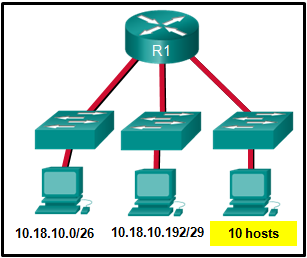

21. Consulte la exposición. ¿Qué dos direcciones de red se pueden asignar a la red que contiene 10 hosts? Sus respuestas deben desperdiciar la menor cantidad de direcciones, no reutilizar direcciones que ya están asignadas y permanecer dentro del rango de direcciones 10.18.10.0/24. (Escoge dos.)

- 10.18.10.200/28

- 10.18.10.208/28

- 10.18.10.240/27

- 10.18.10.200/27

- 10.18.10.224/27

- 10.18.10.224/28

Explicación: Las direcciones 10.18.10.0 a 10.18.10.63 se toman para la red más a la izquierda. Las direcciones 192 a 199 son utilizadas por la red central. Debido a que se necesitan 4 bits de host para acomodar 10 hosts, se necesita una máscara / 28. 10.18.10.200/28 no es un número de red válido. Dos subredes que se pueden utilizar son 10.18.10.208/28 y 10.18.10.224/28.

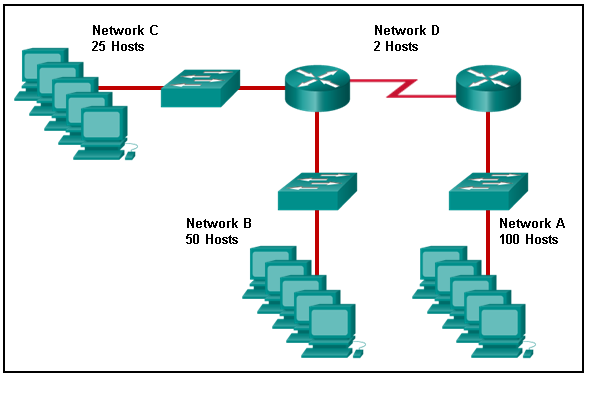

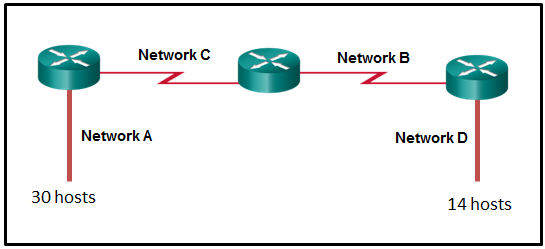

22. Consulte la exposición. Una empresa utiliza el bloque de direcciones 128.107.0.0/16 para su red. ¿Qué máscara de subred proporcionaría la cantidad máxima de subredes del mismo tamaño al tiempo que proporciona suficientes direcciones de host para cada subred en la exhibición?

- 255.255.255.192

- 255.255.255.0

- 255.255.255.128

- 255.255.255.240

- 255.255.255.224

Explicación: La subred más grande de la topología tiene 100 hosts, por lo que la máscara de subred debe tener al menos 7 bits de host (27-2 = 126). 255.255.255.0 tiene 8 bits de host, pero esto no cumple con el requisito de proporcionar el número máximo de subredes.

23. Un administrador de red desea tener la misma máscara de subred para tres subredes en un sitio pequeño. El sitio tiene las siguientes redes y números de dispositivos:

Subred A: teléfonos IP - 10 direcciones Subred B: PC - 8 direcciones Subred C: Impresoras - 2 direcciones

¿Qué máscara de subred única sería apropiada para usar en las tres subredes?

- 255.255.255.0

- 255.255.255.240

- 255.255.255.248

- 255.255.255.252

Explique:

Si se va a utilizar la misma máscara, entonces se debe examinar la red con más hosts para determinar el número de hosts. Debido a que se trata de 10 hosts, se necesitan 4 bits de host. La máscara de subred / 28 o 255.255.255.240 sería apropiada para estas redes.

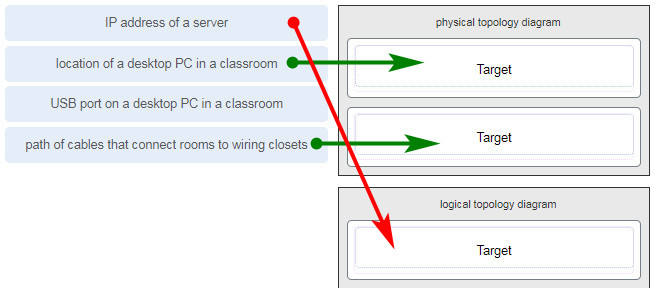

24. Haga coincidir cada elemento con el tipo de diagrama de topología en el que normalmente se identifica. (No se utilizan todas las opciones).

25. ¿Qué dos piezas de información se muestran en el resultado del comando show ip interface brief? (Escoge dos.)

- Direcciones IP

- descripciones de interfaz

- Direcciones MAC

- direcciones del siguiente salto

- Estados de la capa 1

- configuración de velocidad y dúplex

Explicación: El resumen de la interfaz del comando show ip muestra la dirección IP de cada interfaz, así como el estado operativo de las interfaces tanto en la Capa 1 como en la Capa 2. Para ver las descripciones de la interfaz y la configuración de velocidad y dúplex, use el comando show running -configurar interfaz. Las direcciones del siguiente salto se muestran en la tabla de enrutamiento con el comando show ip route, y la dirección MAC de una interfaz se puede ver con el comando show interfaces.

26. Un usuario se queja de que una página web externa tarda más de lo normal en cargar. La página web finalmente se carga en la máquina del usuario. ¿Qué herramienta debería utilizar el técnico con privilegios de administrador para localizar dónde está el problema en la red?

- silbido

- nslookup

- tracert

- ipconfig / displaydns

27. Un técnico de redes está investigando el uso de cableado de fibra óptica en un nuevo centro tecnológico. ¿Qué dos cuestiones deben considerarse antes de implementar medios de fibra óptica? (Escoge dos.)

- El cableado de fibra óptica requiere una experiencia en terminaciones y empalmes diferente de la que requiere el cableado de cobre.

- El cableado de fibra óptica requiere una conexión a tierra específica para ser inmune a las interferencias electromagnéticas.

- El cableado de fibra óptica es susceptible de pérdida de señal debido a RFI.

- El cable de fibra óptica puede soportar un manejo brusco.

- La fibra óptica proporciona una mayor capacidad de datos pero es más cara que el cableado de cobre.

28. ¿Qué técnica se utiliza con el cable UTP para ayudar a proteger contra la interferencia de señal de la diafonía?

- envolver un blindaje de aluminio alrededor de los pares de cables

- retorciendo los cables juntos en pares

- terminando el cable con conectores especiales de puesta a tierra

- envolviendo los cables dentro de una funda de plástico flexible

Explicación: Para ayudar a prevenir los efectos de la diafonía, los alambres del cable UTP se trenzan en pares. Torcer los cables juntos hace que los campos magnéticos de cada cable se cancelen entre sí.

29. Un administrador de red está diseñando el diseño de una nueva red inalámbrica. ¿Qué tres áreas de preocupación deben tenerse en cuenta al construir una red inalámbrica? (Elige tres.)

- cableado extenso

- opciones de movilidad

- colisión de paquetes

- interferencia

- seguridad

- área de cobertura

Explicación: Las tres áreas de preocupación para las redes inalámbricas se centran en el tamaño del área de cobertura, cualquier interferencia cercana y la seguridad de la red. El cableado extenso no es una preocupación para las redes inalámbricas, ya que una red inalámbrica requerirá un cableado mínimo para proporcionar acceso inalámbrico a los hosts. Las opciones de movilidad no son un componente de las áreas de preocupación para las redes inalámbricas.

30. Haga coincidir cada descripción con una dirección IP adecuada. (No se utilizan todas las opciones).

31. Los usuarios informan que el acceso a la red es lento. Después de interrogar a los empleados, el administrador de la red se enteró de que un empleado descargó un programa de escaneo de terceros para la impresora. ¿Qué tipo de malware podría introducirse que provoque un rendimiento lento de la red?

- virus

- gusano

- suplantación de identidad

- correo no deseado

Explicación: Un especialista en ciberseguridad debe estar familiarizado con las características de los diferentes tipos de malware y ataques que amenazan a una organización.

32. ¿Qué escenario describe una función proporcionada por la capa de transporte?

- Un estudiante está usando un teléfono VoIP en el salón de clases para llamar a casa. El identificador único grabado en el teléfono es una dirección de capa de transporte que se utiliza para contactar con otro dispositivo de red en la misma red.

- Un estudiante está reproduciendo una película corta basada en la web con sonido. La película y el sonido están codificados dentro del encabezado de la capa de transporte.

- Un estudiante tiene dos ventanas del navegador web abiertas para acceder a dos sitios web. La capa de transporte garantiza que la página web correcta se envíe a la ventana del navegador correcta.

- Un trabajador corporativo accede a un servidor web ubicado en una red corporativa. La capa de transporte formatea la pantalla para que la página web aparezca correctamente sin importar qué dispositivo se esté utilizando para ver el sitio web.

Explique:

Los números de puerto de origen y destino se utilizan para identificar la aplicación y ventana correctas dentro de esa aplicación.

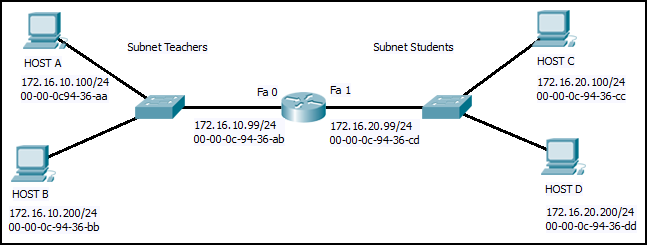

33.Consulte la exposición. El host B en la subred Profesores transmite un paquete al host D en la subred Estudiantes. ¿Qué direcciones de Capa 2 y Capa 3 están contenidas en las PDU que se transmiten desde el host B al enrutador?

Dirección de destino de la capa 2 = 00-00-0c-94-36-ab

Dirección de origen de la capa 2 = 00-00-0c-94-36-bb

Dirección de destino de la capa 3 = 172.16.20.200 Dirección de origen de la

capa 3 = 172.16.10.200

Dirección de destino de la capa 2 = 00-00-0c-94-36-dd

Dirección de origen de la capa 2 = 00-00-0c-94-36-bb

Dirección de destino de la capa 3 = 172.16.20.200 Dirección de origen de la

capa 3 = 172.16.10.200

Dirección de destino de la capa 2 = 00-00-0c-94-36-cd

Dirección de origen de la capa 2 = 00-00-0c-94-36-bb

Dirección de destino de la capa 3 = 172.16.20.99 Dirección de origen de la

capa 3 = 172.16.10.200

Dirección de destino de la capa 2 = 00-00-0c-94-36-ab

Dirección de origen de la capa 2 = 00-00-0c-94-36-bb

Dirección de destino de la capa 3 = 172.16.20.200 Dirección de origen de la

capa 3 = 172.16.100.200

34. ¿Qué significa el término “atenuación” en la comunicación de datos?

- refuerzo de una señal mediante un dispositivo de red

- fuga de señales de un par de cables a otro

- tiempo para que una señal llegue a su destino

- pérdida de intensidad de la señal a medida que aumenta la distancia

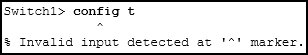

35. Consulte la exposición. Un administrador está intentando configurar el conmutador, pero recibe el mensaje de error que se muestra en la exposición. ¿Cuál es el problema?

- Se debe utilizar el comando completo, configure terminal.

- El administrador ya está en modo de configuración global.

- El administrador primero debe ingresar al modo EXEC privilegiado antes de emitir el comando.

- El administrador debe conectarse a través del puerto de la consola para acceder al modo de configuración global.

36. ¿Qué dos protocolos operan en la capa superior del conjunto de protocolos TCP / IP? (Escoge dos.)

- TCP

- IP

- UDP

- POP

- DNS

- Ethernet

37. Una empresa tiene un servidor de archivos que comparte una carpeta denominada Pública. La política de seguridad de la red especifica que a la carpeta pública se le asignan derechos de solo lectura a cualquier persona que pueda iniciar sesión en el servidor, mientras que los derechos de edición se asignan solo al grupo de administración de la red. ¿Qué componente se aborda en el marco del servicio de red AAA?

- automatización

- contabilidad

- autenticación

- autorización

Después de que un usuario se autentica con éxito (inicia sesión en el servidor), la autorización es el proceso de determinar a qué recursos de red puede acceder el usuario y qué operaciones (como leer o editar) puede realizar el usuario.

38. ¿Qué tres requisitos definen los protocolos utilizados en las comunicaciones de red para permitir la transmisión de mensajes a través de una red? (Elige tres.)

- tamaño del mensaje

- codificación de mensajes

- especificaciones del conector

- selección de medios

- opciones de entrega

- instalación del dispositivo final

39. ¿Cuáles son dos características de la PI? (Escoge dos.)

- no requiere una conexión de extremo a extremo dedicada

- opera independientemente de los medios de la red

- retransmite paquetes si ocurren errores

- vuelve a ensamblar los paquetes fuera de orden en el orden correcto en el extremo del receptor

- garantiza la entrega de paquetes

Explique:

El Protocolo de Internet (IP) es un protocolo de mejor esfuerzo sin conexión. Esto significa que IP no requiere una conexión de un extremo a otro ni garantiza la entrega de paquetes. IP también es independiente de los medios, lo que significa que opera independientemente de los medios de red que transportan los paquetes.

40. Un empleado de una gran corporación inicia sesión de forma remota en la empresa utilizando el nombre de usuario y la contraseña adecuados. El empleado asiste a una importante videoconferencia con un cliente sobre una gran venta. Es importante que la calidad del video sea excelente durante la reunión. El empleado no sabe que después de iniciar sesión correctamente, la conexión con el ISP de la empresa falló. Sin embargo, la conexión secundaria se activó en segundos. El empleado u otros empleados no notaron la interrupción.

¿Qué tres características de la red se describen en este escenario? (Elige tres.)

- seguridad

- calidad de servicio

- escalabilidad

- redes eléctricas

- integridad

- Tolerancia a fallos

41. ¿Cuáles son dos causas comunes de degradación de la señal cuando se usa cableado UTP? (Escoge dos.)

- terminación indebida

- apantallamiento de baja calidad en el cable

- instalación de cables en conducto

- cable o conectores de baja calidad

- pérdida de luz en largas distancias

42. ¿Qué subred incluiría la dirección 192.168.1.96 como dirección de host utilizable?

- 192.168.1.64/26

- 192.168.1.32/27

- 192.168.1.32/28

- 192.168.1.64/29

Explicación: Para la subred 192.168.1.64/26, hay 6 bits para las direcciones de host, lo que genera 64 direcciones posibles. Sin embargo, la primera y la última subred son las direcciones de red y difusión de esta subred. Por lo tanto, el rango de direcciones de host para esta subred es 192.168.1.65 a 192.168.1.126. Las otras subredes no contienen la dirección 192.168.1.96 como una dirección de host válida.

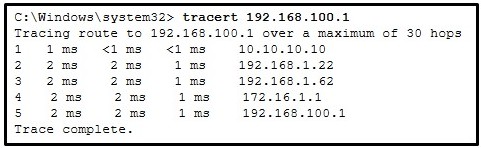

43. Consulte la exposición. Sobre la base del resultado, ¿qué dos afirmaciones sobre la conectividad de red son correctas? (Escoge dos.)

- Este host no tiene configurada una puerta de enlace predeterminada.

- Hay 4 saltos entre este dispositivo y el dispositivo en 192.168.100.1.

- Hay conectividad entre este dispositivo y el dispositivo en 192.168.100.1.

- La conectividad entre estos dos hosts permite realizar llamadas de videoconferencia.

- El tiempo medio de transmisión entre los dos hosts es de 2 milisegundos.

Explique:

La salida muestra una conexión exitosa de Capa 3 entre una computadora host y un host en 19.168.100.1. Se puede determinar que existen 4 saltos entre ellos y el tiempo medio de transmisión es de 1 milisegundo. La conectividad de capa 3 no significa necesariamente que una aplicación pueda ejecutarse entre los hosts.

44. ¿Qué dos afirmaciones describen cómo evaluar los patrones de flujo de tráfico y los tipos de tráfico de red utilizando un analizador de protocolos? (Escoge dos.)

- Capture el tráfico los fines de semana cuando la mayoría de los empleados no están trabajando.

- Capture el tráfico durante las horas pico de utilización para obtener una buena representación de los diferentes tipos de tráfico.

- Capture solo el tráfico en las áreas de la red que reciben la mayor parte del tráfico, como el centro de datos.

- Realice la captura en diferentes segmentos de la red.

- Capture solo el tráfico WAN porque el tráfico a la web es responsable de la mayor cantidad de tráfico en una red.

Explicación: Los patrones de flujo de tráfico deben recopilarse durante las horas pico de utilización para obtener una buena representación de los diferentes tipos de tráfico. La captura también debe realizarse en diferentes segmentos de red porque parte del tráfico será local para un segmento en particular.

45. ¿Cuál es la consecuencia de configurar un enrutador con el comando de configuración global ipv6 unicast-routing ?

- Todas las interfaces del enrutador se activarán automáticamente.

- Las interfaces del enrutador habilitadas para IPv6 comienzan a enviar mensajes de anuncio de enrutador ICMPv6.

- Cada interfaz de enrutador generará una dirección local de enlace IPv6.

- Crea estáticamente una dirección de unidifusión global en este enrutador.

46. ¿Qué tres capas del modelo OSI se asignan a la capa de aplicación del modelo TCP / IP? (Elige tres.)

- solicitud

- la red

- enlace de datos

- sesión

- presentación

- transporte

Explicación: El modelo TCP / IP consta de cuatro capas: aplicación, transporte, Internet y acceso a la red. El modelo OSI consta de siete capas: aplicación, presentación, sesión, transporte, red, enlace de datos y físico. Las tres capas superiores del modelo OSI: aplicación, presentación y sesión se asignan a la capa de aplicación del modelo TCP / IP.

47. Consulte la exposición. Si la PC1 está enviando un paquete a la PC2 y se ha configurado el enrutamiento entre los dos enrutadores, ¿qué hará el R1 con el encabezado de la trama Ethernet adjunta a la PC1?

- nada, porque el enrutador tiene una ruta a la red de destino

- abra el encabezado y utilícelo para determinar si los datos se enviarán S0 / 0/0

- abra el encabezado y reemplace la dirección MAC de destino por una nueva

- elimine el encabezado Ethernet y configure un nuevo encabezado de Capa 2 antes de enviarlo S0 / 0/0

Explicación: Cuando PC1 forma los diversos encabezados adjuntos a los datos, uno de esos encabezados es el encabezado de Capa 2. Debido a que la PC1 se conecta a una red Ethernet, se utiliza un encabezado Ethernet. La dirección MAC de origen será la dirección MAC de PC1 y la dirección MAC de destino será la de G0 / 0 en R1. Cuando R1 obtiene esa información, el enrutador elimina el encabezado de Capa 2 y crea uno nuevo para el tipo de red en la que se colocarán los datos (el enlace en serie).

48. ¿Qué pasará si la dirección de la puerta de enlace predeterminada está configurada incorrectamente en un host?

- El anfitrión no puede comunicarse con otros anfitriones en la red local.

- El anfitrión no puede comunicarse con anfitriones en otras redes.

- Un ping desde el host a 127.0.0.1 no tendría éxito.

- El anfitrión tendrá que usar ARP para determinar la dirección correcta de la puerta de enlace predeterminada.

- El conmutador no reenviará los paquetes iniciados por el host.

49. ¿Cuáles son dos características de ARP? (Escoge dos.)

- Cuando un host encapsula un paquete en una trama, se refiere a la tabla de direcciones MAC para determinar la asignación de direcciones IP a direcciones MAC.

- Se envía una solicitud ARP a todos los dispositivos en la LAN Ethernet y contiene la dirección IP del host de destino y su dirección MAC de multidifusión.

- Si un host está listo para enviar un paquete a un dispositivo de destino local y tiene la dirección IP pero no la dirección MAC del destino, genera una transmisión ARP.

- Si ningún dispositivo responde a la solicitud de ARP, el nodo de origen transmitirá el paquete de datos a todos los dispositivos del segmento de red.

- Si un dispositivo que recibe una solicitud ARP tiene la dirección IPv4 de destino, responde con una respuesta ARP.

50. Un administrador de red está agregando una nueva LAN a una sucursal. La nueva LAN debe admitir 90 dispositivos conectados. ¿Cuál es la máscara de red más pequeña que puede usar el administrador de red para la nueva red?

- 255.255.255.128

- 255.255.255.240

- 255.255.255.248

- 255.255.255.224

51. ¿Cuáles son dos mensajes ICMPv6 que no están presentes en ICMP para IPv4? (Escoge dos.)

- Solicitud de vecinos

- Destino inalcanzable

- Confirmación del anfitrión

- Tiempo excedido

- Anuncio de enrutador

- Redirección de ruta

52. Un servidor recibe un paquete de cliente. El paquete tiene un número de puerto de destino de 80. ¿Qué servicio solicita el cliente?

- DHCP

- SMTP

- DNS

- HTTP

53. ¿Cuál es una ventaja para las organizaciones pequeñas de adoptar IMAP en lugar de POP?

- POP solo permite al cliente almacenar mensajes de forma centralizada, mientras que IMAP permite el almacenamiento distribuido.

- Los mensajes se guardan en los servidores de correo hasta que se eliminan manualmente del cliente de correo electrónico.

- Cuando el usuario se conecta a un servidor POP, las copias de los mensajes se guardan en el servidor de correo durante un breve período de tiempo, pero IMAP las conserva durante mucho tiempo.

- IMAP envía y recupera correo electrónico, pero POP solo recupera correo electrónico.

Explicación: IMAP y POP son protocolos que se utilizan para recuperar mensajes de correo electrónico. La ventaja de utilizar IMAP en lugar de POP es que cuando el usuario se conecta a un servidor compatible con IMAP, se descargan copias de los mensajes en la aplicación cliente. Luego, IMAP almacena los mensajes de correo electrónico en el servidor hasta que el usuario los elimina manualmente.

54. Un técnico puede hacer ping a la dirección IP del servidor web de una empresa remota, pero no puede hacer ping correctamente a la dirección URL del mismo servidor web. ¿Qué utilidad de software puede utilizar el técnico para diagnosticar el problema?

- tracert

- ipconfig

- netstat

- nslookup

Explique:

Traceroute (tracert) es una utilidad que genera una lista de saltos que se alcanzaron con éxito a lo largo de la ruta desde el origen hasta el destino. Esta lista puede proporcionar información importante de verificación y solución de problemas. La utilidad ipconfig se utiliza para mostrar los valores de configuración de IP en una PC con Windows. La utilidad Netstat se utiliza para identificar qué conexiones TCP activas están abiertas y ejecutándose en un host en red. Nslookup es una utilidad que permite al usuario consultar manualmente los servidores de nombres para resolver un nombre de host determinado. Esta utilidad también se puede utilizar para solucionar problemas de resolución de nombres y verificar el estado actual de los servidores de nombres.

55. ¿Qué dos funciones se realizan en la subcapa LLC de la capa de enlace de datos OSI para facilitar la comunicación Ethernet? (Escoge dos.)

- implementa CSMA / CD sobre medios semidúplex compartidos heredados

- permite que IPv4 e IPv6 utilicen el mismo medio físico

- integra flujos de Capa 2 entre 10 Gigabit Ethernet sobre fibra y 1 Gigabit Ethernet sobre cobre

- implementa un proceso para delimitar campos dentro de una trama Ethernet 2

- coloca información en la trama de Ethernet que identifica qué protocolo de capa de red está siendo encapsulado por la trama

Otro caso:

- responsable de la estructura interna de la trama Ethernet

- aplica direcciones MAC de origen y destino a la trama Ethernet

- maneja la comunicación entre el software de red de capa superior y el hardware NIC Ethernet

- agrega información de control de Ethernet a los datos del protocolo de red

- Implementa remolque con secuencia de verificación del bastidor para la detección de errores

Explicación: La capa de enlace de datos está dividida en dos subcapas:

+ Control de enlace lógico (LLC): esta subcapa superior define los procesos de software que brindan servicios a los protocolos de la capa de red. Coloca información en la trama que identifica qué protocolo de capa de red se está utilizando para la trama. Esta información permite que varios protocolos de Capa 3, como IPv4 e IPv6, utilicen la misma interfaz de red y medios.

+ Control de acceso a los medios (MAC): esta subcapa inferior define los procesos de acceso a los medios que realiza el hardware. Proporciona direccionamiento de la capa de enlace de datos y delimitación de datos de acuerdo con los requisitos de señalización física del medio y el tipo de protocolo de la capa de enlace de datos en uso.

56. El comando de configuración global ip default-gateway 172.16.100.1 se aplica a un conmutador. ¿Cuál es el efecto de este comando?

- El conmutador puede comunicarse con otros hosts en la red 172.16.100.0.

- El conmutador se puede administrar de forma remota desde un host en otra red.

- El conmutador está limitado a enviar y recibir tramas hacia y desde la puerta de enlace 172.16.100.1.

- El switch tendrá una interfaz de administración con la dirección 172.16.100.1.

Explicación: Por lo general, se configura una dirección de puerta de enlace predeterminada en todos los dispositivos para permitirles comunicarse más allá de su red local. En un conmutador, esto se logra mediante el comando ip default-gateway.

57. ¿Qué sucede cuando se ingresa el comando ssh de entrada de transporte en las líneas vty del conmutador?

- El cliente SSH en el conmutador está habilitado.

- El conmutador requiere una combinación de nombre de usuario / contraseña para el acceso remoto.

- La comunicación entre el conmutador y los usuarios remotos está cifrada.

- El conmutador requiere conexiones remotas a través de un software de cliente propietario.

Explicación: El comando ssh de entrada de transporte cuando se ingresa en el switch vty (líneas de terminal virtual) cifrará todas las conexiones telnet controladas de entrada.

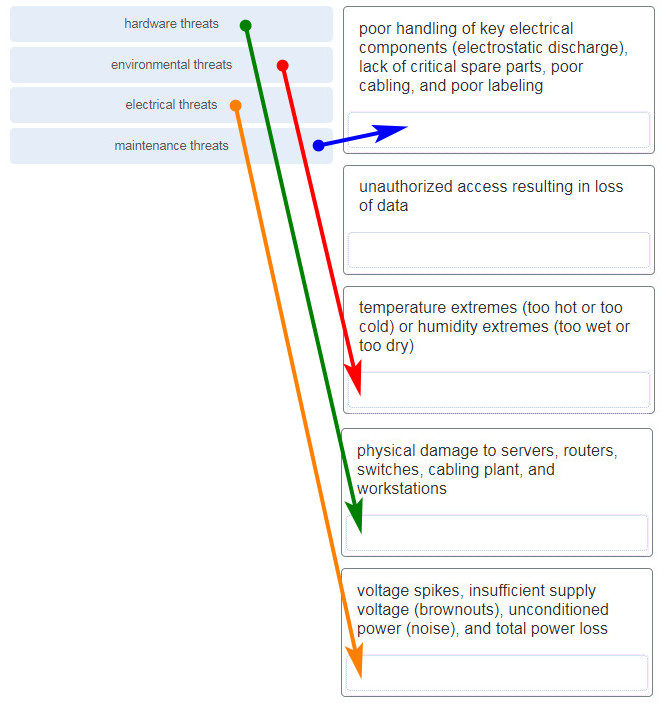

58. Empareje el tipo de amenaza con la causa. (No se utilizan todas las opciones).

59. Un empleado descontento está utilizando algunas herramientas de redes inalámbricas gratuitas para determinar información sobre las redes inalámbricas de la empresa. Esta persona planea usar esta información para piratear la red inalámbrica. ¿Qué tipo de ataque es este?

- DoS

- acceso

- reconocimiento

- caballo de Troya

60. ¿Qué servicio proporciona HTTP?

- Utiliza encriptación para asegurar el intercambio de texto, imágenes gráficas, sonido y video en la web.

- Permite transferencias de datos entre un cliente y un servidor de archivos.

- Una aplicación que permite chatear en tiempo real entre usuarios remotos.

- Un conjunto básico de reglas para intercambiar texto, imágenes gráficas, sonido, video y otros archivos multimedia en la web.

61. Un servidor recibe un paquete de cliente. El paquete tiene un número de puerto de destino de 67. ¿Qué servicio está solicitando el cliente?

- FTP

- DHCP

- Telnet

- SSH

62. ¿Cuáles son dos problemas que pueden ser causados por una gran cantidad de mensajes de respuesta y solicitud de ARP? (Escoge dos.)

- Los conmutadores se sobrecargan porque concentran todo el tráfico de las subredes conectadas.

- La solicitud ARP se envía como una transmisión e inundará toda la subred.

- La red puede sobrecargarse porque los mensajes de respuesta ARP tienen una carga útil muy grande debido a la dirección MAC de 48 bits y la dirección IP de 32 bits que contienen.

- Una gran cantidad de mensajes de solicitud y respuesta ARP pueden ralentizar el proceso de conmutación, lo que lleva al conmutador a realizar muchos cambios en su tabla MAC.

- Todos los mensajes de solicitud de ARP deben ser procesados por todos los nodos de la red local.

Explicación: Las solicitudes ARP se envían como difusiones:

(1) Todos los nodos las recibirán y serán procesadas por software, interrumpiendo la CPU.

(2) El conmutador reenvía (inunda) las difusiones de Capa 2 a todos los puertos.

Un conmutador no cambia su tabla MAC según la solicitud de ARP o los mensajes de respuesta. El conmutador llena la tabla MAC utilizando la dirección MAC de origen de todas las tramas. La carga útil de ARP es muy pequeña y no sobrecarga el conmutador.

63. Se ha agregado un grupo de PC con Windows en una nueva subred a una red Ethernet. Al probar la conectividad, un técnico descubre que estas PC pueden acceder a los recursos de la red local pero no a los recursos de Internet. Para solucionar el problema, el técnico desea confirmar inicialmente la dirección IP y las configuraciones de DNS en las PC, y también verificar la conectividad al enrutador local. ¿Qué tres comandos y utilidades de la CLI de Windows proporcionarán la información necesaria? (Elige tres.)

- netsh interface ipv6 show neighbor

- arp -a

- tracert

- ping

- ipconfig

- nslookup

- telnet

64. Durante el proceso de reenvío de tráfico, ¿qué hará el enrutador inmediatamente después de hacer coincidir la dirección IP de destino con una red en una entrada de la tabla de enrutamiento conectada directamente?

- analizar la dirección IP de destino

- cambiar el paquete a la interfaz conectada directamente

- busque la dirección del siguiente salto para el paquete

- descartar el tráfico después de consultar la tabla de rutas

65. ¿Qué característica describe el antispyware?

- aplicaciones que protegen los dispositivos finales para que no se infecten con software malintencionado

- un dispositivo de red que filtra el acceso y el tráfico que ingresa a una red

- software en un enrutador que filtra el tráfico en función de las direcciones IP o aplicaciones

- un protocolo de tunelización que proporciona a los usuarios remotos un acceso seguro a la red de una organización

66. Un administrador de red debe mantener privados el ID de usuario, la contraseña y el contenido de la sesión al establecer la conectividad CLI remota con un conmutador para administrarla. ¿Qué método de acceso debería elegirse?

- Telnet

- AUX

- SSH

- Consola

67. ¿Cuáles son las dos formas más efectivas de defenderse contra el malware? (Escoge dos.)

- Implementa una VPN.

- Implementar firewalls de red.

- Implemente RAID.

- Implemente contraseñas seguras.

- Actualice el sistema operativo y otro software de aplicación.

- Instale y actualice el software antivirus.

Explicación: Un especialista en ciberseguridad debe conocer las tecnologías y medidas que se utilizan como contramedidas para proteger a la organización de amenazas y vulnerabilidades.

68. ¿Qué tipo de amenaza de seguridad sería responsable si un complemento de hoja de cálculo desactiva el firewall de software local?

- ataque de fuerza bruta

- caballo de Troya

- DoS

- desbordamiento de búfer

Explicación: Un caballo de Troya es un software que hace algo dañino, pero que está oculto en un código de software legítimo. Un ataque de denegación de servicio (DoS) resulta en la interrupción de los servicios de red a los usuarios, dispositivos de red o aplicaciones. Un ataque de fuerza bruta normalmente implica intentar acceder a un dispositivo de red. Se produce un desbordamiento del búfer cuando un programa intenta almacenar más datos en una ubicación de memoria de los que puede contener.

69. ¿Qué campo de trama es creado por un nodo de origen y utilizado por un nodo de destino para garantizar que una señal de datos transmitida no haya sido alterada por interferencia, distorsión o pérdida de señal?

- Campo Protocolo de datagramas de usuario

- campo de verificación de error de la capa de transporte

- campo de control de flujo

- campo de secuencia de verificación de trama

- campo del proceso de corrección de errores

70. Un administrador de red está agregando una nueva LAN a una sucursal. La nueva LAN debe admitir 4 dispositivos conectados. ¿Cuál es la máscara de red más pequeña que puede usar el administrador de red para la nueva red?

- 255.255.255.248

- 255.255.255.0

- 255.255.255.128

- 255.255.255.192

71. ¿Qué servicio ofrece POP3?

- Recupera el correo electrónico del servidor descargando el correo electrónico a la aplicación de correo local del cliente.

- Una aplicación que permite chatear en tiempo real entre usuarios remotos.

- Permite el acceso remoto a servidores y dispositivos de red.

- Utiliza cifrado para proporcionar acceso remoto seguro a servidores y dispositivos de red.

72. ¿Qué dos soluciones de seguridad es más probable que se utilicen solo en un entorno corporativo? (Escoge dos.)

- antispyware

- redes privadas virtuales

- sistemas de prevención de intrusiones

- contraseñas seguras

- software antivirus

73. ¿Qué característica describe el software antivirus?

- aplicaciones que protegen los dispositivos finales para que no se infecten con software malintencionado

- un dispositivo de red que filtra el acceso y el tráfico que ingresa a una red

- un protocolo de tunelización que proporciona a los usuarios remotos un acceso seguro a la red de una organización

- software en un enrutador que filtra el tráfico en función de las direcciones IP o aplicaciones

74. ¿Qué mecanismo utiliza un enrutador para evitar que un paquete IPv4 recibido viaje sin cesar por una red?

- Comprueba el valor del campo TTL y, si es 0, descarta el paquete y envía un mensaje Destino inalcanzable al host de origen.

- Comprueba el valor del campo TTL y, si es 100, descarta el paquete y envía un mensaje Destino inalcanzable al host de origen.

- Disminuye el valor del campo TTL en 1 y, si el resultado es 0, descarta el paquete y envía un mensaje de Tiempo excedido al host de origen.

- Incrementa el valor del campo TTL en 1 y si el resultado es 100, descarta el paquete y envía un mensaje de problema de parámetro al host de origen.

75. Un servidor recibe un paquete de cliente. El paquete tiene un número de puerto de destino de 69. ¿Qué servicio está solicitando el cliente?

- DNS

- DHCP

- SMTP

- TFTP

76. Un administrador definió una cuenta de usuario local con una contraseña secreta en el enrutador R1 para usar con SSH. ¿Qué tres pasos adicionales se requieren para configurar el R1 para que acepte solo conexiones SSH cifradas? (Elige tres.)

- Configure DNS en el enrutador.

- Genere claves precompartidas bidireccionales.

- Configure el nombre de dominio IP en el enrutador.

- Genera las claves SSH.

- Habilite las sesiones entrantes de vty SSH.

- Habilite las sesiones entrantes de Telnet vty.

77. ¿Qué dos funciones se realizan en la subcapa MAC de la capa de enlace de datos OSI para facilitar la comunicación Ethernet? (Escoge dos.)

- coloca información en la trama de Ethernet que identifica qué protocolo de capa de red está siendo encapsulado por la trama

- agrega información de control de Ethernet a los datos del protocolo de red

- responsable de la estructura interna de la trama Ethernet

- permite que IPv4 e IPv6 utilicen el mismo medio físico

- Implementa remolque con secuencia de verificación del bastidor para la detección de errores

Otro caso

- integra flujos de Capa 2 entre 10 Gigabit Ethernet sobre fibra y 1 Gigabit Ethernet sobre cobre

- maneja la comunicación entre el software de red de capa superior y el hardware NIC Ethernet

- implementa CSMA / CD sobre medios semidúplex compartidos heredados

- aplica direcciones MAC de origen y destino a la trama Ethernet

- aplica la delimitación de los campos de la trama de Ethernet para sincronizar la comunicación entre los nodos

78. Un dispositivo habilitado para IPv6 envía un paquete de datos con la dirección de destino FF02 :: 2. ¿Cuál es el objetivo de este paquete?

- todos los dispositivos habilitados para IPv6 en el enlace local

- todos los servidores DHCP IPv6

- todos los dispositivos habilitados para IPv6 en la red

- todos los enrutadores configurados IPv6 en el enlace local

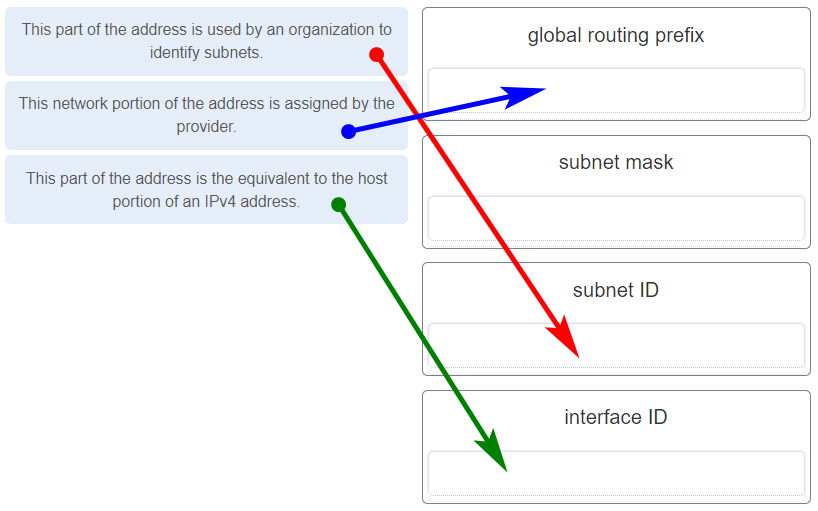

79. ¿Cuáles son las tres partes de una dirección de unidifusión global IPv6? (Elige tres.)

- ID de subred

- máscara de subred

- dirección de Difusión

- prefijo de enrutamiento global

- ID de interfaz

80. Un cliente está utilizando SLAAC para obtener una dirección IPv6 para su interfaz. Después de que se haya generado una dirección y se haya aplicado a la interfaz, ¿qué debe hacer el cliente antes de que pueda comenzar a usar esta dirección IPv6?

- Debe enviar un mensaje de SOLICITUD DE INFORMACIÓN DHCPv6 para solicitar la dirección del servidor DNS.

- Debe enviar un mensaje de SOLICITUD de DHCPv6 al servidor DHCPv6 para solicitar permiso para usar esta dirección.

- Debe enviar un mensaje de solicitud de enrutador ICMPv6 para determinar qué puerta de enlace predeterminada debe usar.

- Debe enviar un mensaje de solicitud de vecino ICMPv6 para asegurarse de que la dirección no esté ya en uso en la red.

81. Se le solicitó a un nuevo administrador de red que ingrese un mensaje de banner en un dispositivo Cisco. ¿Cuál es la forma más rápida en que un administrador de red puede comprobar si el banner está configurado correctamente?

- Ingrese CTRL-Z en el indicador del modo privilegiado.

- Salga del modo de configuración global.

- Apague y encienda el dispositivo.

- Reinicia el dispositivo.

- Salga del modo EXEC privilegiado y presione Entrar.

82. ¿Qué método se utiliza para administrar el acceso basado en contención en una red inalámbrica?

- pase de fichas

- CSMA / CA

- orden de prioridad

- CSMA / CD

83. ¿Qué es una función de la capa de enlace de datos?

- proporciona el formato de datos

- proporciona la entrega de datos de un extremo a otro entre hosts

- proporciona la entrega de datos entre dos aplicaciones

- prevé el intercambio de tramas a través de un medio local común

84. ¿Cuál es el propósito de la ventana deslizante de TCP?

- para asegurar que los segmentos lleguen en orden al destino

- para finalizar la comunicación cuando se completa la transmisión de datos

- para informar a una fuente que retransmita datos desde un punto específico hacia adelante

- para solicitar que una fuente disminuya la velocidad a la que transmite datos

85. ¿Qué característica describe el software espía?

- un dispositivo de red que filtra el acceso y el tráfico que ingresa a una red

- software que está instalado en un dispositivo de usuario y recopila información sobre el usuario

- un ataque que ralentiza o bloquea un dispositivo o servicio de red

- el uso de credenciales robadas para acceder a datos privados

86. ¿Qué método de conmutación descarta las tramas que no superan la verificación FCS?

- conmutación de almacenamiento y reenvío

- conmutación sin fronteras

- almacenamiento en búfer del puerto de entrada

- conmutación de corte

87. Se emitieron dos pings desde un host en una red local. El primer ping se envió a la dirección IP de la puerta de enlace predeterminada del host y falló. El segundo ping se envió a la dirección IP de un host fuera de la red local y fue exitoso. ¿Cuál es la posible causa del ping fallido?

- La puerta de enlace predeterminada no está operativa.

- El dispositivo de puerta de enlace predeterminado está configurado con la dirección IP incorrecta.

- Las reglas de seguridad se aplican al dispositivo de puerta de enlace predeterminado, lo que evita que procese solicitudes de ping.

- La pila de TCP / IP en la puerta de enlace predeterminada no funciona correctamente.

88. ¿Qué servicio proporciona FTP?

- Un conjunto básico de reglas para intercambiar texto, imágenes gráficas, sonido, video y otros archivos multimedia en la web.

- Una aplicación que permite chatear en tiempo real entre usuarios remotos.

- Permite transferencias de datos entre un cliente y un servidor de archivos.

- Utiliza encriptación para asegurar el intercambio de texto, imágenes gráficas, sonido y video en la web.

89. Un usuario está intentando acceder a http://www.cisco.com/ sin éxito. ¿Qué dos valores de configuración deben establecerse en el host para permitir este acceso? (Escoge dos.)

- servidor DNS

- número de puerto de origen

- Servidor HTTP

- dirección MAC de origen

- puerta de enlace predeterminada

90. ¿Qué dos afirmaciones describen con precisión una ventaja o una desventaja al implementar NAT para IPv4 en una red? (Escoge dos.)

- NAT agrega capacidad de autenticación a IPv4.

- NAT presenta problemas para algunas aplicaciones que requieren conectividad de un extremo a otro.

- NAT tendrá un impacto negativo en el rendimiento del conmutador.

- NAT proporciona una solución para ralentizar el agotamiento de la dirección IPv4.

- NAT mejora el manejo de paquetes.

- NAT hace que las tablas de enrutamiento incluyan más información.

91. ¿Qué máscara de subred se necesita si una red IPv4 tiene 40 dispositivos que necesitan direcciones IP y el espacio de direcciones no se desperdicia?

- 255.255.255.0

- 255.255.255.240

- 255.255.255.128

- 255.255.255.192

- 255.255.255.224

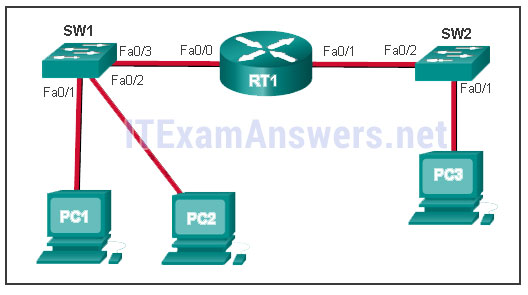

92. Consulte la exposición. La PC1 emite una solicitud ARP porque necesita enviar un paquete a la PC2. En este escenario, ¿qué pasará después?

- La PC2 enviará una respuesta ARP con su dirección MAC.

- RT1 enviará una respuesta ARP con su dirección MAC Fa0 / 0.

- RT1 enviará una respuesta ARP con la dirección MAC de la PC2.

- SW1 enviará una respuesta ARP con la dirección MAC de la PC2.

- SW1 enviará una respuesta ARP con su dirección MAC Fa0 / 1.

Explique:

cuando un dispositivo de red desea comunicarse con otro dispositivo en la misma red, envía una solicitud de ARP de difusión. En este caso, la solicitud contendrá la dirección IP de la PC2. El dispositivo de destino (PC2) envía una respuesta ARP con su dirección MAC.

93. ¿Qué servicio ofrece BOOTP?

- Utiliza encriptación para asegurar el intercambio de texto, imágenes gráficas, sonido y video en la web.

- Permite transferencias de datos entre un cliente y un servidor de archivos.

- Aplicación heredada que permite a una estación de trabajo sin disco descubrir su propia dirección IP y encontrar un servidor BOOTP en la red.

- Un conjunto básico de reglas para intercambiar texto, imágenes gráficas, sonido, video y otros archivos multimedia en la web.

94. ¿Qué característica describe el adware?

- un dispositivo de red que filtra el acceso y el tráfico que ingresa a una red

- software que está instalado en un dispositivo de usuario y recopila información sobre el usuario

- el uso de credenciales robadas para acceder a datos privados

- un ataque que ralentiza o bloquea un dispositivo o servicio de red

95. ¿Cuál es el beneficio de utilizar la computación en nube en las redes?

- La tecnología está integrada en los dispositivos de uso diario, lo que les permite interconectarse con otros dispositivos, haciéndolos más ‘inteligentes’ o automatizados.

- Las capacidades de la red se amplían sin necesidad de invertir en nueva infraestructura, personal o software.

- Los usuarios finales tienen la libertad de utilizar herramientas personales para acceder a la información y comunicarse a través de una red empresarial.

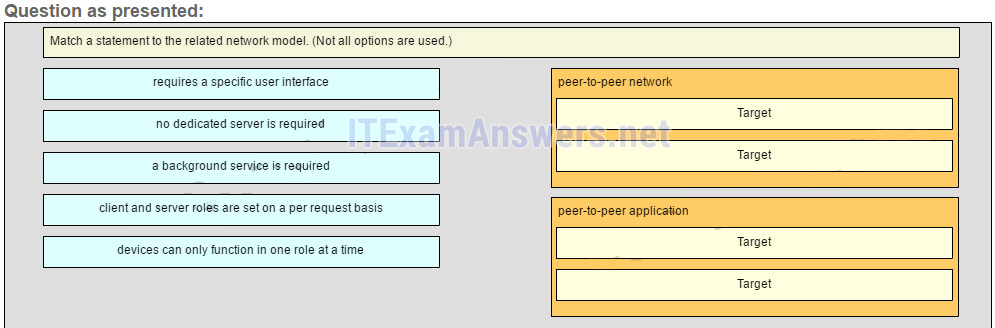

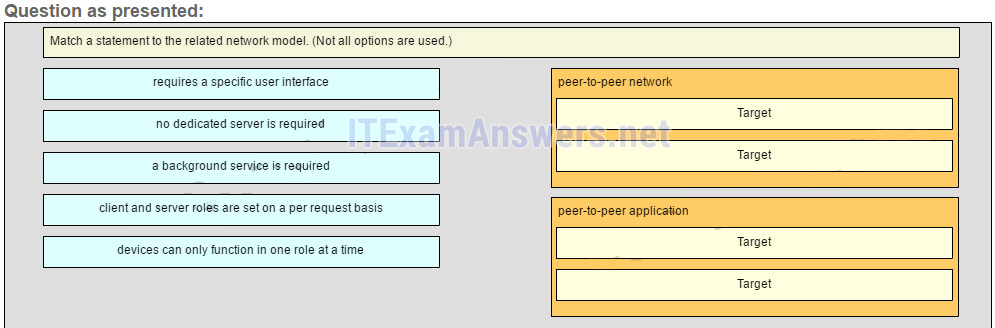

- Las redes domésticas utilizan el cableado eléctrico existente para conectar dispositivos a la red dondequiera que haya una toma de corriente, lo que ahorra el costo de instalación de cables de datos.

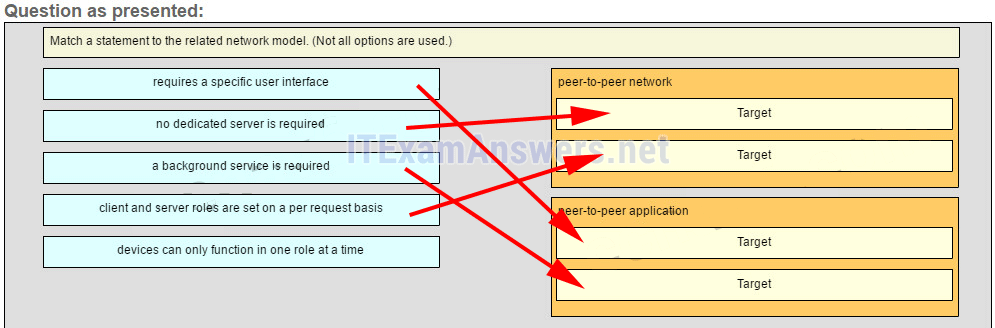

96. Haga coincidir una declaración con el modelo de red relacionado. (No se utilizan todas las opciones).

Coloque las opciones en el siguiente orden: red peer-to-peer

[+] no se requiere un servidor dedicado

[+] los roles de cliente y servidor se establecen por solicitud

aplicación peer-to-peer

[#] requiere una interfaz de usuario específica [#] se requiere un

servicio en segundo plano

Explique:

Las redes peer-to-peer no requieren el uso de un servidor dedicado, y los dispositivos pueden asumir roles de cliente y servidor simultáneamente por solicitud. Debido a que no requieren cuentas o permisos formalizados, es mejor usarlos en situaciones limitadas. Las aplicaciones de igual a igual requieren una interfaz de usuario y un servicio en segundo plano para ejecutarse, y se pueden utilizar en situaciones más diversas.

97. ¿Qué información muestra el comando show startup-config?

- la imagen de IOS copiada en la RAM

- el programa de arranque en la ROM

- el contenido del archivo de configuración en ejecución actual en la RAM

- el contenido del archivo de configuración guardado en la NVRAM

Explique:

El comando show startup-config muestra la configuración guardada ubicada en la NVRAM. El comando show running-config muestra el contenido del archivo de configuración actualmente en ejecución ubicado en la RAM.

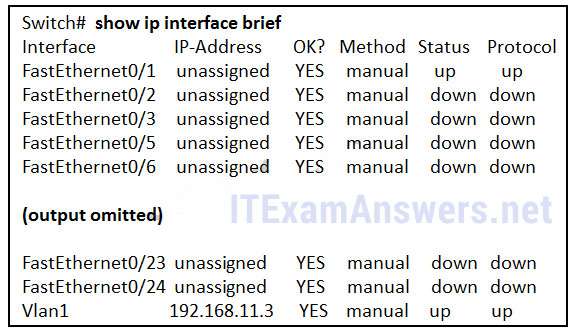

98. Consulte la exposición. ¿Qué tres hechos se pueden determinar a partir de la salida visible del comando show ip interface brief? (Elige tres.)

- Se han configurado dos interfaces físicas.

- El conmutador se puede gestionar de forma remota.

- Un dispositivo está conectado a una interfaz física.

- Se han configurado contraseñas en el conmutador.

- Hay dos dispositivos conectados al conmutador.

- Se ha configurado el SVI predeterminado.

Explique:

Vlan1 es el SVI predeterminado. Debido a que se ha configurado una SVI, el conmutador se puede configurar y administrar de forma remota. FastEthernet0 / 0 aparece y está activo, por lo que hay un dispositivo conectado.

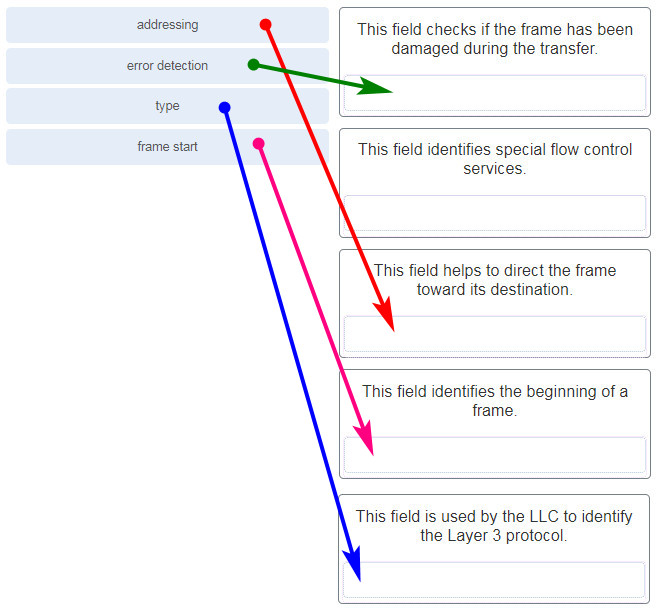

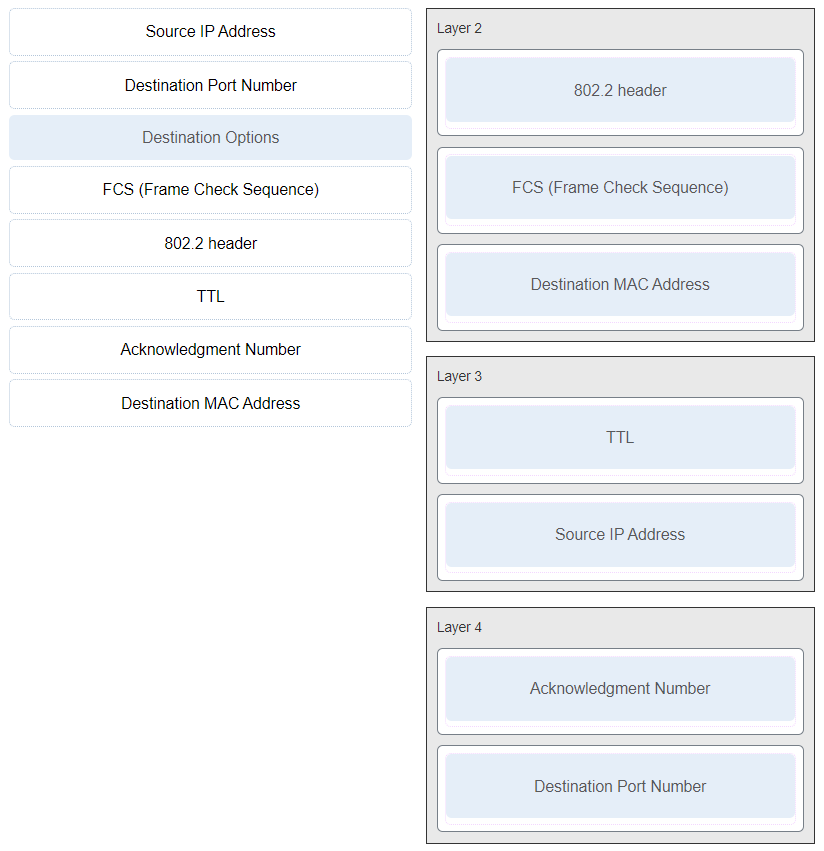

99. Haga coincidir cada tipo de campo de marco con su función. (No se utilizan todas las opciones).

100. ¿Cuál es el ID de subred asociado con la dirección IPv6 2001: DA48: FC5: A4: 3D1B :: 1/64?

- 2001: DA48 :: / 64

- 2001: DA48: FC5 :: A4: / 64

- 2001: DA48: FC5: A4 :: / 64

- 2001 :: / 64

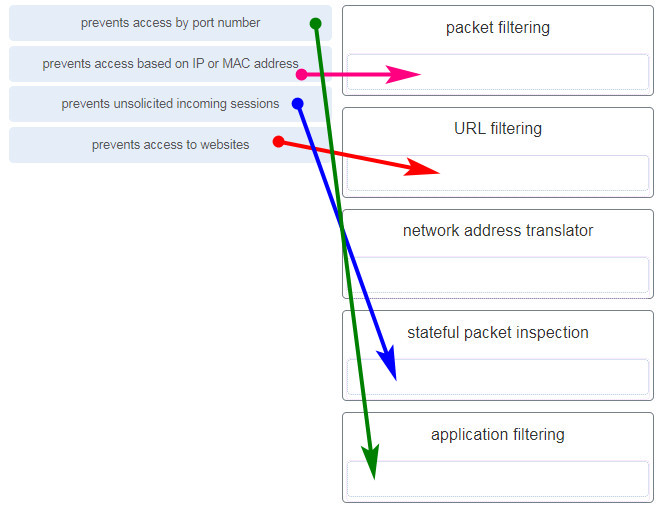

101. Haga coincidir la función de firewall con el tipo de protección contra amenazas que proporciona a la red. (No se utilizan todas las opciones).

- filtrado de paquetes: evita el acceso según la dirección IP o MAC

- Filtrado de URL: evita el acceso a sitios web.

- traductor de direcciones de red – (ninguno)

- inspección de paquetes con estado: evita sesiones entrantes no solicitadas

- filtrado de aplicaciones: evita el acceso por número de puerto

Explique: Los productos de firewall vienen empaquetados en varias formas. Estos productos utilizan diferentes técnicas para determinar qué se permitirá o denegará el acceso a una red. Incluyen lo siguiente:

+ Filtrado de paquetes – Previene o permite el acceso basado en direcciones IP o MAC

+ Filtrado de aplicaciones – Previene o permite el acceso por tipos de aplicaciones específicos basados en números de puerto

+ Filtrado de URL – Previene o permite el acceso a sitios web basados en URL o palabras clave específicas

+ Inspección completa de paquetes (SPI): los paquetes entrantes deben ser respuestas legítimas a las solicitudes de los hosts internos. Los paquetes no solicitados se bloquean a menos que se permitan específicamente. SPI también puede incluir la capacidad de reconocer y filtrar tipos específicos de ataques, como denegación de servicio (DoS)

102. Los usuarios informan de retrasos más prolongados en la autenticación y en el acceso a los recursos de la red durante determinados períodos de la semana. ¿Qué tipo de información deben verificar los ingenieros de redes para averiguar si esta situación es parte de un comportamiento normal de la red?

- registros y mensajes de syslog

- la línea de base del rendimiento de la red

- depurar la salida y las capturas de paquetes

- archivos de configuración de red

103. ¿Qué característica describe una VPN?

- software en un enrutador que filtra el tráfico en función de las direcciones IP o aplicaciones

- software que identifica amenazas de rápida propagación

- un protocolo de tunelización que proporciona a los usuarios remotos un acceso seguro a la red de una organización

- un dispositivo de red que filtra el acceso y el tráfico que ingresa a una red

104. ¿Qué dos afirmaciones son correctas en una comparación de encabezados de paquetes IPv4 e IPv6? (Escoge dos.)

- El nombre del campo Dirección de origen de IPv4 se mantiene en IPv6.

- El campo Versión de IPv4 no se mantiene en IPv6.

- El campo Dirección de destino es nuevo en IPv6.

- El nombre del campo Suma de comprobación del encabezado de IPv4 se mantiene en IPv6.

- El campo Time-to-Live de IPv4 ha sido reemplazado por el campo Hop Limit en IPv6.

105. Un administrador de red desea tener la misma máscara de red para todas las redes en un sitio pequeño en particular. El sitio tiene las siguientes redes y cantidad de dispositivos:

Teléfonos IP – 22 direcciones

PC – 20 direcciones necesarias

Impresoras – 2 direcciones necesarias

Escáneres – 2 direcciones necesarias

El administrador de la red ha considerado que 192.168.10.0/24 será la red utilizada en este sitio. ¿Qué máscara de subred única haría el uso más eficiente de las direcciones disponibles para usar en las cuatro subredes?

- 255.255.255.192

- 255.255.255.252

- 255.255.255.240

- 255.255.255.248

- 255.255.255.0

- 255.255.255.224

106. ¿Cuál es la ventaja de utilizar un protocolo definido por un estándar abierto?

- Una empresa puede monopolizar el mercado.

- El protocolo solo se puede ejecutar en equipos de un proveedor específico.

- Un protocolo estándar abierto no está controlado ni regulado por organizaciones de estándares.

- Fomenta la competencia y promueve las opciones.

Explique:

un monopolio de una empresa no es una buena idea desde el punto de vista del usuario. Si un protocolo solo se puede ejecutar en una marca, es difícil tener equipos mixtos en una red. Un protocolo propietario no es de uso gratuito. En general, una amplia gama de proveedores implementará un protocolo estándar abierto.

107. Un administrador de red está agregando una nueva LAN a una sucursal. La nueva LAN debe admitir 200 dispositivos conectados. ¿Cuál es la máscara de red más pequeña que puede usar el administrador de red para la nueva red?

- 255.255.255.240

- 255.255.255.0

- 255.255.255.248

- 255.255.255.224

108. ¿Cuáles son los tres estándares que se siguen comúnmente para construir e instalar cableado? (Elige tres.)

- costo por metro (pie)

- longitudes de cable

- color del conector

- pinouts

- tipos de conectores

- resistencia a la tracción del aislante de plástico

109. Consulte la exposición. ¿Qué pasa con la terminación mostrada?

- La trenza de cobre tejida no debería haberse quitado.

- Se está utilizando el tipo de conector incorrecto.

- La longitud sin trenzar de cada cable es demasiado larga.

- Los cables son demasiado gruesos para el conector que se utiliza.

Explicación: Cuando se termina un cable a un conector RJ-45, es importante asegurarse de que los cables sin trenzar no sean demasiado largos y que la cubierta de plástico flexible que rodea los cables esté doblada y no los cables desnudos. Ninguno de los cables de colores debe ser visible desde la parte inferior del conector.

110. Empareje la característica con la categoría. (No se utilizan todas las opciones).

111. Un servidor recibe un paquete de cliente. El paquete tiene un número de puerto de destino 143. ¿Qué servicio solicita el cliente?

- IMAP

- FTP

- SSH

- Telnet

112. ¿Cuáles son las dos características que comparten TCP y UDP? (Escoge dos.)

- tamaño de ventana predeterminado

- comunicación sin conexión

- numeración de puertos

- Apretón de manos de 3 vías

- capacidad de llevar voz digitalizada

- uso de suma de comprobación

Explique:

Tanto TCP como UDP utilizan números de puerto de origen y destino para distinguir diferentes flujos de datos y reenviar los segmentos de datos correctos a las aplicaciones correctas. Ambos protocolos realizan la comprobación de errores en el encabezado y los datos mediante un cálculo de suma de comprobación para determinar la integridad de los datos que se reciben. TCP está orientado a la conexión y utiliza un protocolo de enlace de 3 vías para establecer una conexión inicial. TCP también usa la ventana para regular la cantidad de tráfico enviado antes de recibir un acuse de recibo. UDP no tiene conexión y es el mejor protocolo para transportar señales VoIP digitalizadas.

113. ¿Qué valor, que está contenido en un campo de encabezado IPv4, disminuye por cada enrutador que recibe un paquete?

- Longitud del encabezado

- Servicios diferenciados

- Tiempo para vivir

- Desplazamiento de fragmento

Explicación: cuando un enrutador recibe un paquete, el enrutador reducirá el campo de tiempo de vida (TTL) en uno. Cuando el campo llega a cero, el enrutador receptor descartará el paquete y enviará un mensaje de tiempo excedido ICMP al remitente.

114. Un servidor recibe un paquete de cliente. El paquete tiene un número de puerto de destino de 21. ¿Qué servicio está solicitando el cliente?

- FTP

- LDAP

- SLP

- SNMP

115. ¿Qué atributo de una NIC lo colocaría en la capa de enlace de datos del modelo OSI?

- cable Ethernet adjunto

- dirección IP

- Dirección MAC

- Puerto RJ-45

- Pila de protocolos TCP / IP

116. Un administrador de red está agregando una nueva LAN a una sucursal. La nueva LAN debe admitir 10 dispositivos conectados. ¿Cuál es la máscara de red más pequeña que puede usar el administrador de red para la nueva red?

- 255.255.255.192

- 255.255.255.248

- 255.255.255.224

- 255.255.255.240

117. Un usuario está ejecutando un tracert a un dispositivo remoto. ¿En qué punto dejaría de reenviar el paquete un enrutador que se encuentra en la ruta hacia el dispositivo de destino?

- cuando el enrutador recibe un mensaje ICMP Tiempo excedido

- cuando el valor RTT llega a cero

- cuando el anfitrión responde con un mensaje de respuesta de eco ICMP

- cuando el valor en el campo TTL llega a cero

- cuando los valores de los mensajes de solicitud de eco y respuesta de eco llegan a cero

Explique:

Cuando un enrutador recibe un paquete de traceroute, el valor en el campo TTL se reduce en 1. Cuando el valor en el campo llega a cero, el enrutador receptor no reenviará el paquete y enviará un mensaje de tiempo excedido ICMP al fuente.

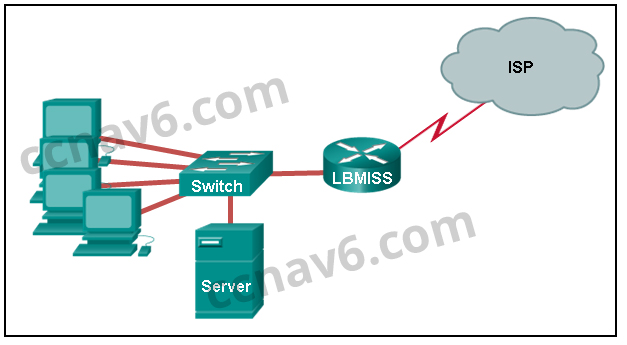

118. Consulte la exposición. El administrador de red ha asignado a la LAN de LBMISS un rango de direcciones de 192.168.10.0. Este rango de direcciones se dividió en subredes con un prefijo / 29. Para acomodar un nuevo edificio, el técnico ha decidido utilizar la quinta subred para configurar la nueva red (la subred cero es la primera subred). Según las políticas de la empresa, a la interfaz del enrutador siempre se le asigna la primera dirección de host utilizable y al servidor del grupo de trabajo se le asigna la última dirección de host utilizable. ¿Qué configuración se debe ingresar en las propiedades del servidor del grupo de trabajo para permitir la conectividad a Internet?

- Dirección IP: 192.168.10.65 máscara de subred: 255.255.255.240, puerta de enlace predeterminada: 192.168.10.76

- Dirección IP: 192.168.10.38 máscara de subred: 255.255.255.240, puerta de enlace predeterminada: 192.168.10.33

- Dirección IP: 192.168.10.38 máscara de subred: 255.255.255.248, puerta de enlace predeterminada: 192.168.10.33

- Dirección IP: 192.168.10.41 máscara de subred: 255.255.255.248, puerta de enlace predeterminada: 192.168.10.46

- Dirección IP: 192.168.10.254 máscara de subred: 255.255.255.0, puerta de enlace predeterminada: 192.168.10.1

Explicar:

uso de un prefijo / 29 en la subred 192.168.10.0 da como resultado subredes que se incrementan en 8:

192.168.10.0 (1)

192.168.10.8 (2)

192.168.10.16 (3)

192.168.10.24 (4)

192.168.10.32 (5)

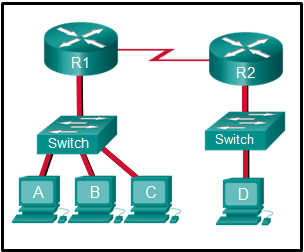

119. Consulte la exposición. Los conmutadores están en su configuración predeterminada. El host A necesita comunicarse con el host D, pero el host A no tiene la dirección MAC de su puerta de enlace predeterminada. ¿Qué hosts de red recibirán la solicitud ARP enviada por el host A?

- solo anfitrión D

- solo enrutador R1

- solo aloja A, B y C

- solo aloja A, B, C y D

- solo hosts B y C

- solo hosts B, C y enrutador R1

Explique:

Dado que el host A no tiene la dirección MAC de la puerta de enlace predeterminada en su tabla ARP, el host A envía una transmisión ARP. La transmisión de ARP se enviaría a todos los dispositivos de la red local. Los hosts B, C y el enrutador R1 recibirían la transmisión. El enrutador R1 no reenvía el mensaje.

120. ¿Qué dos tipos de tráfico utilizan el Protocolo de transporte en tiempo real (RTP)? (Escoge dos.)

- video

- web

- transferencia de archivos

- voz

- de igual a igual

121. ¿Qué tecnología inalámbrica tiene requisitos de baja potencia y velocidad de datos que la hacen popular en aplicaciones de automatización del hogar?

- ZigBee

- LoRaWAN

- 5G

- Wifi

122. ¿Qué capa del modelo TCP / IP proporciona una ruta para reenviar mensajes a través de una internetwork?

- solicitud

- acceso a la red

- Internet

- transporte

Explique:

La capa de red del modelo OSI se corresponde directamente con la capa de Internet del modelo TCP / IP y se utiliza para describir protocolos que direccionan y enrutan mensajes a través de una internetwork.

123. ¿Qué tipo de servidor se basa en tipos de registros como A, NS, AAAA y MX para brindar servicios?

- DNS

- expediente

- web

Explique:

Un servidor DNS almacena registros que se utilizan para resolver direcciones IP en nombres de host. Algunos tipos de registros DNS incluyen los siguientes:

A: una dirección IPv4 del dispositivo final

NS: un servidor de nombres autorizado

AAAA: una dirección IPv6 del dispositivo final

MX: un registro de intercambio de correo

124. ¿Qué son los protocolos propietarios?

- protocolos desarrollados por organizaciones privadas para operar en cualquier proveedor de hardware

- Protocolos que pueden ser utilizados libremente por cualquier organización o proveedor.

- Protocolos desarrollados por organizaciones que tienen control sobre su definición y operación.

- una colección de protocolos conocida como la suite de protocolos TCP / IP

Explique:

Los protocolos patentados tienen su definición y operación controladas por una empresa o proveedor. Algunos de ellos pueden ser utilizados por diferentes organizaciones con permiso del propietario. El conjunto de protocolos TCP / IP es un estándar abierto, no un protocolo propietario.

125. ¿Qué servicio proporciona el DNS?

- Resuelve nombres de dominio, como cisco.com, en direcciones IP.

- Un conjunto básico de reglas para intercambiar texto, imágenes gráficas, sonido, video y otros archivos multimedia en la web.

- Permite transferencias de datos entre un cliente y un servidor de archivos.

- Utiliza encriptación para asegurar el intercambio de texto, imágenes gráficas, sonido y video en la web.

126. Un servidor recibe un paquete de cliente. El paquete tiene un número de puerto de destino 110. ¿Qué servicio solicita el cliente?

- DNS

- DHCP

- SMTP

- POP3

127. ¿Qué comando se puede usar en una PC con Windows para ver la configuración IP de esa computadora?

- muestre el resumen de la interfaz ip

- silbido

- mostrar interfaces

- ipconfig

128. Una impresora láser con cable está conectada a una computadora doméstica. Esa impresora se ha compartido para que otras computadoras de la red doméstica también puedan usar la impresora. ¿Qué modelo de red está en uso?

- basado en el cliente

- maestro-esclavo

- punto a punto

- peer-to-peer (P2P)

Explicación: Las redes de igual a igual (P2P) tienen dos o más dispositivos de red que pueden compartir recursos como impresoras o archivos sin tener un servidor dedicado.

129. ¿Qué característica describe un virus?

- un dispositivo de red que filtra el acceso y el tráfico que ingresa a una red

- el uso de credenciales robadas para acceder a datos privados

- un ataque que ralentiza o bloquea un dispositivo o servicio de red

- software o código malicioso que se ejecuta en un dispositivo final

130. Tres empleados del banco están utilizando la red corporativa. El primer empleado utiliza un navegador web para ver una página web de la empresa con el fin de leer algunos anuncios. El segundo empleado accede a la base de datos corporativa para realizar algunas transacciones financieras. El tercer empleado participa en una importante audioconferencia en vivo con otros gerentes corporativos en las sucursales. Si se implementa QoS en esta red, ¿cuáles serán las prioridades de mayor a menor de los diferentes tipos de datos?

- transacciones financieras, página web, audioconferencia

- audioconferencia, transacciones financieras, página web

- transacciones financieras, audioconferencia, página web

- audioconferencia, página web, transacciones financieras

Explicación: Los mecanismos de QoS permiten el establecimiento de estrategias de gestión de colas que imponen prioridades para diferentes categorías de datos de aplicaciones. Por lo tanto, esta cola permite que los datos de voz tengan prioridad sobre los datos de transacciones, que tienen prioridad sobre los datos web.

131. Haga coincidir la descripción con el componente de direccionamiento IPv6. (No se utilizan todas las opciones).

132. Consulte la exposición. Si Host1 transfiriera un archivo al servidor, ¿qué capas del modelo TCP / IP se utilizarían?

- solo capas de aplicaciones e Internet

- solo capas de acceso a Internet y a la red

- solo capas de aplicaciones, Internet y acceso a la red

- capas de aplicación, transporte, Internet y acceso a la red

- solo aplicaciones, transporte, red, enlace de datos y capas físicas

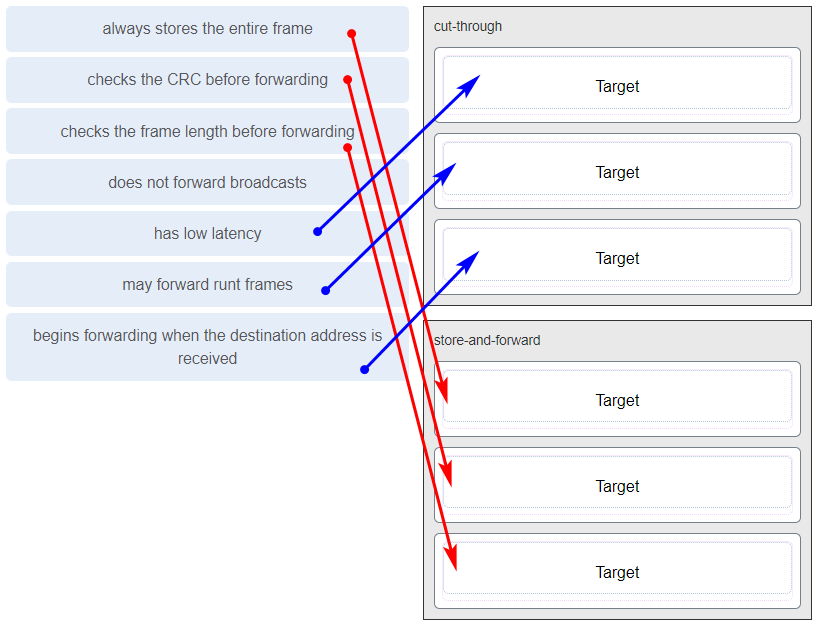

- aplicación, sesión, transporte, red, enlace de datos y capas físicas

Explicación: El modelo TCP / IP contiene las capas de aplicación, transporte, Internet y acceso a la red. Una transferencia de archivos utiliza el protocolo de capa de aplicación FTP. Los datos se moverían desde la capa de aplicación a través de todas las capas del modelo y a través de la red hasta el servidor de archivos.

133. Haga coincidir la característica con el método de reenvío. (No se utilizan todas las opciones).

Explicación: Un conmutador de almacenamiento y reenvío siempre almacena la trama completa antes de reenviar y verifica su CRC y la longitud de la trama. Un conmutador de corte puede reenviar tramas antes de recibir el campo de dirección de destino, presentando así menos latencia que un conmutador de almacenamiento y reenvío. Debido a que la trama puede comenzar a enviarse antes de que se reciba por completo, el conmutador puede transmitir una trama corrupta o en ejecución. Todos los métodos de reenvío requieren un conmutador de capa 2 para reenviar las tramas de difusión.

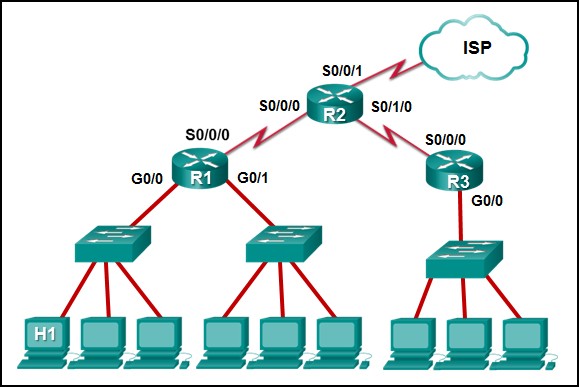

134. Consulte la exposición. ¿La dirección IP de qué interfaz de dispositivo debe usarse como la configuración de puerta de enlace predeterminada del host H1?

- R1: S0 / 0/0

- R2: S0 / 0/1

- R1: G0 / 0

- R2: S0 / 0/0

135. ¿Qué servicio ofrece Internet Messenger?

- Una aplicación que permite chatear en tiempo real entre usuarios remotos.

- Permite el acceso remoto a servidores y dispositivos de red.

- Resuelve nombres de dominio, como cisco.com, en direcciones IP.

- Utiliza cifrado para proporcionar acceso remoto seguro a servidores y dispositivos de red.

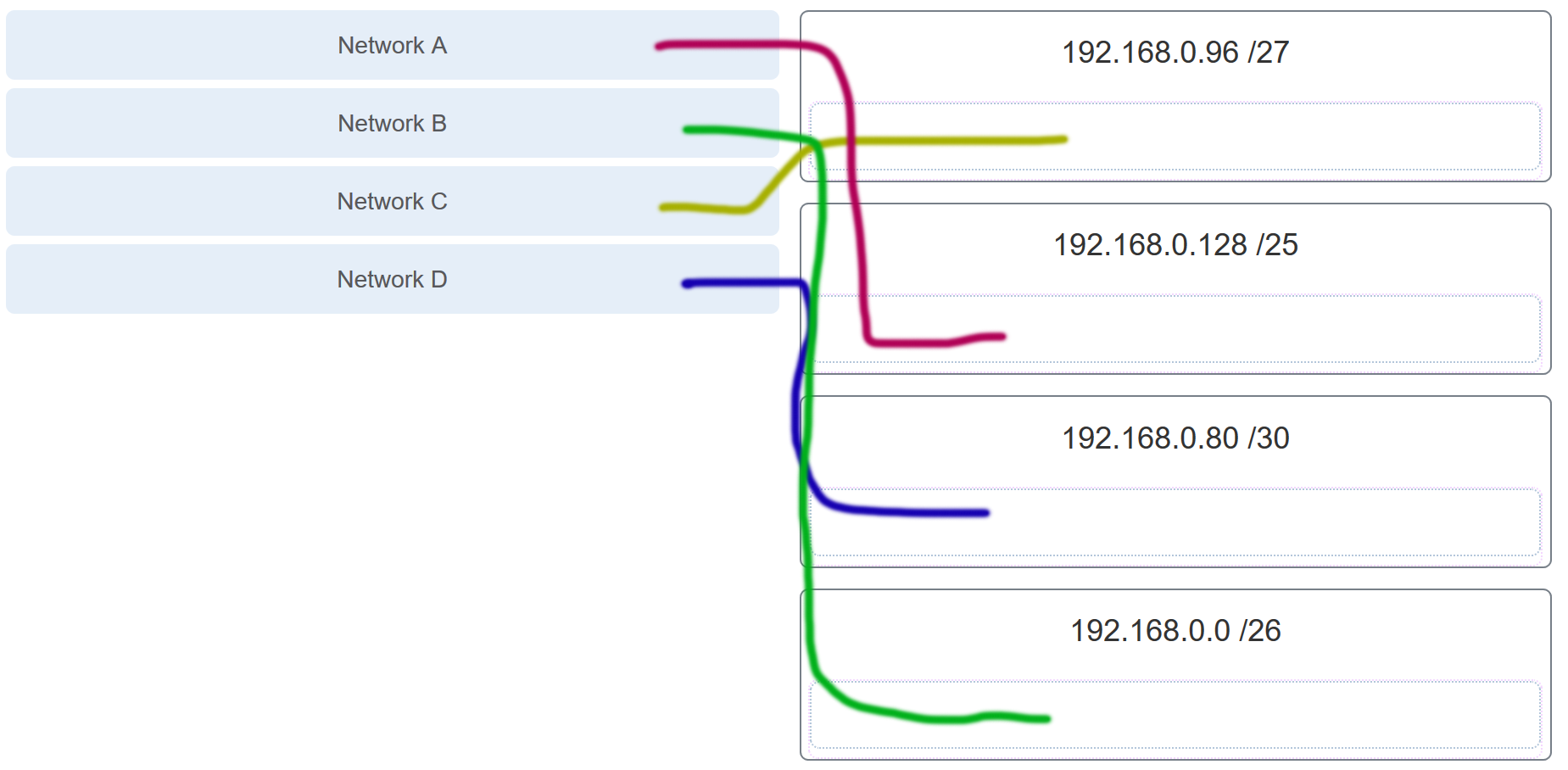

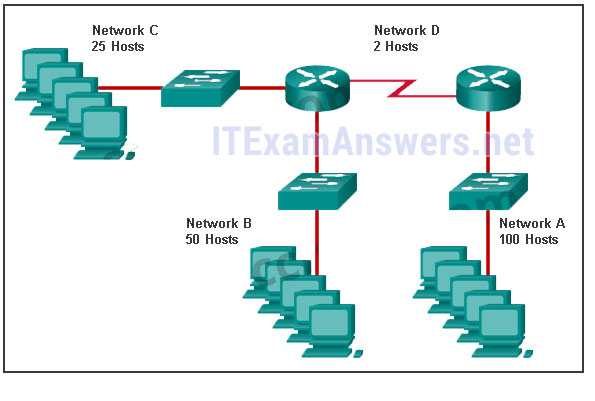

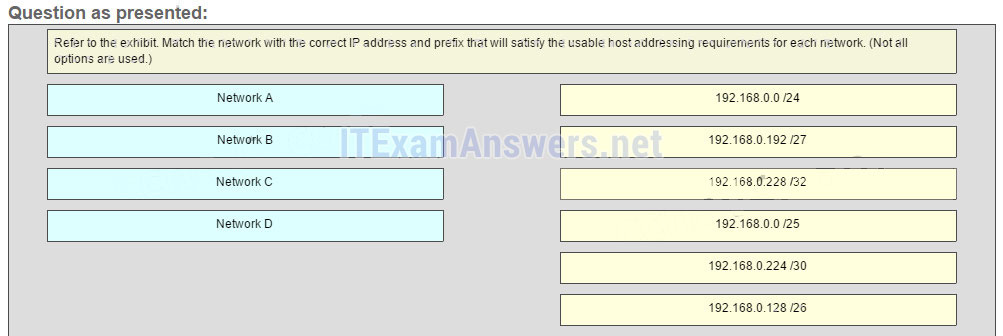

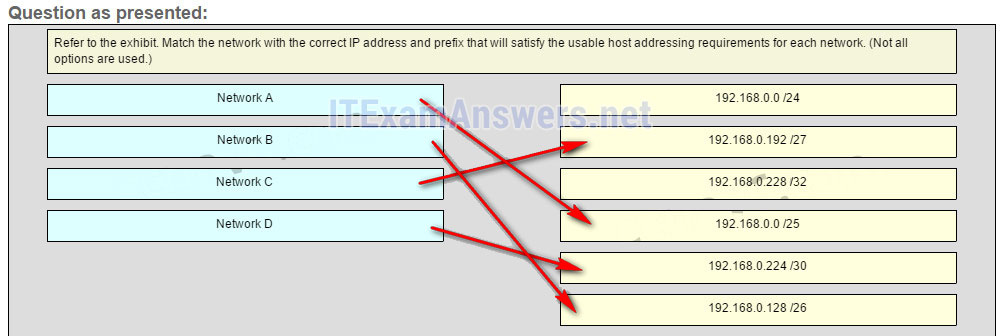

136. Consulte la exposición. Haga coincidir la red con la dirección IP y el prefijo correctos que satisfagan los requisitos de direccionamiento de host utilizables para cada red.

Explicación: La red A necesita usar 192.168.0.128 / 25, lo que genera 128 direcciones de host.

La red B necesita usar 192.168.0.0 / 26, lo que genera 64 direcciones de host.

La red C necesita usar 192.168.0.96 / 27, lo que produce 32 direcciones de host.

La red D necesita usar 192.168.0.80/30, lo que genera 4 direcciones de host.

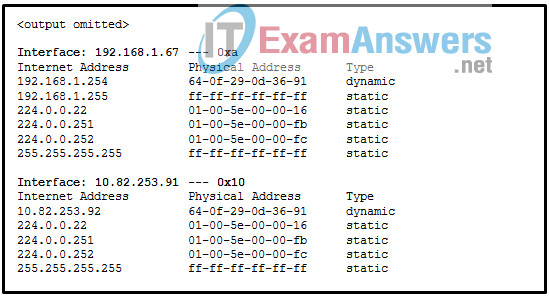

137. Consulte la exposición. ¿Qué protocolo fue el responsable de construir la tabla que se muestra?

- DHCP

- ARP

- DNS

- ICMP

138. Un administrador de red se da cuenta de que algunos cables Ethernet recién instalados transportan señales de datos corruptas y distorsionadas. El nuevo cableado se instaló en el techo cerca de luces fluorescentes y equipos eléctricos. ¿Qué dos factores pueden interferir con el cableado de cobre y resultar en distorsión de la señal y corrupción de datos? (Escoge dos.)

- diafonía

- longitud extendida de cableado

- RFI

- EMI

- atenuación de la señal

139. Un host está intentando enviar un paquete a un dispositivo en un segmento de LAN remoto, pero actualmente no hay asignaciones en su caché ARP. ¿Cómo obtendrá el dispositivo una dirección MAC de destino?

Un host está intentando enviar un paquete a un dispositivo en un segmento de LAN remoto, pero actualmente no hay asignaciones en la caché ARP. ¿Cómo obtendrá el dispositivo una dirección MAC de destino?

- Enviará la trama y utilizará su propia dirección MAC como destino.

- Enviará una solicitud ARP para la dirección MAC del dispositivo de destino.

- Enviará la trama con una dirección MAC de transmisión.

- Enviará una solicitud al servidor DNS para la dirección MAC de destino.

- Enviará una solicitud ARP para la dirección MAC de la puerta de enlace predeterminada.

140. ¿Qué dos funciones se realizan en la subcapa MAC de la capa de enlace de datos OSI para facilitar la comunicación Ethernet?

- integra flujos de Capa 2 entre 10 Gigabit Ethernet sobre fibra y 1 Gigabit Ethernet sobre cobre

- permite que IPv4 e IPv6 utilicen el mismo medio físico

- maneja la comunicación entre el software de red de capa superior y el hardware NIC Ethernet

- agrega información de control de Ethernet a los datos del protocolo de red

- implementa CSMA / CD sobre medios semidúplex compartidos heredados

141. Un servidor recibe un paquete de cliente. El paquete tiene un número de puerto de destino de 53. ¿Qué servicio está solicitando el cliente?

- DNS

- NetBIOS (NetBT)

- POP3

- IMAP