Examen final de práctica SRWE

TODO SOBRE CCNA v7 – CISCO

Examen final de práctica SRWE

Cómo encontrarlo: Presione “Ctrl + F” en el navegador y complete el texto de la pregunta para encontrar esa pregunta / respuesta. Si la pregunta no está aquí, búsquela en el banco de preguntas .

NOTA: Si tiene una nueva pregunta en esta prueba, comente la lista de preguntas y opciones múltiples en el formulario debajo de este artículo. Actualizaremos las respuestas por usted en el menor tiempo posible. ¡Gracias! Realmente valoramos su contribución al sitio web.

Switching, Routing e Wireless Essentials (versión 7.0) – Examen final de práctica de SRWEv7

1. Un administrador de red está utilizando el método router-on-a-stick para configurar el enrutamiento entre VLAN. El puerto de conmutador Gi1 / 1 se utiliza para conectarse al enrutador. ¿Qué comando se debe ingresar para preparar este puerto para la tarea?

Switch (config) # interface gigabitethernet 1/1

Switch (config-if) # spanning-tree vlan 1

Switch (config) # interface gigabitethernet 1/1

Switch (config-if) # spanning-tree portfast

Switch (config) # interface gigabitethernet 1/1

Switch (config-if) # switchport mode trunk

Switch (config) # interface gigabitethernet 1/1

Switch (config-if) # switchport access vlan 1

Explique: Con el método router-on-a-stick, el puerto del conmutador que se conecta al enrutador debe configurarse como modo troncal. Esto se puede hacer con el comando Switch (config-if) # switchport mode trunk. Las otras opciones no ponen el puerto del conmutador en modo troncal.

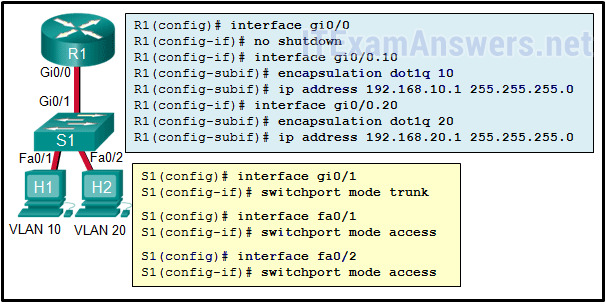

2. Consulte la exposición. La configuración muestra los comandos ingresados por un administrador de red para el enrutamiento entre VLAN. Sin embargo, el host H1 no puede comunicarse con H2. ¿Qué parte de la configuración entre VLAN causa el problema?

- trunking

- modo de puerto en los dos puertos FastEthernet del conmutador

- Configuración de VLAN

- configuración del puerto del enrutador

Explique: Todos los puertos del conmutador Cisco están asignados a la VLAN 1 de forma predeterminada. Para la implementación de VLAN, los puertos Fa0 / 1 y Fa0 / 2 deben asignarse a VLAN 10 y VLAN 20, respectivamente. Los comandos que faltan en S1 son los siguientes: switchport access vlan 10 y switchport access vlan 20.

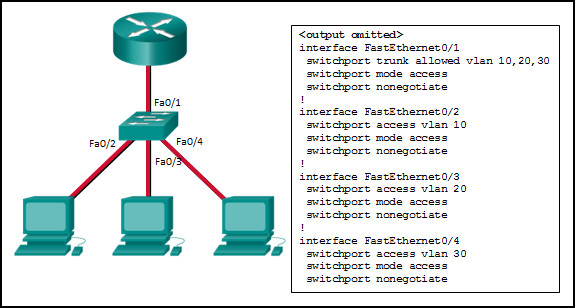

3. Consulte la exposición. La comunicación entre VLAN entre VLAN 10, VLAN 20 y VLAN 30 no se realiza correctamente. ¿Cuál es el problema?

- Las interfaces de acceso no tienen direcciones IP y cada una debe configurarse con una dirección IP.

- La interfaz del conmutador FastEthernet0 / 1 está configurada como una interfaz de acceso y debe configurarse como una interfaz troncal.

- La interfaz del conmutador FastEthernet0 / 1 está configurada para no negociar y debe configurarse para negociar.

- Las interfaces del conmutador FastEthernet0 / 2, FastEthernet0 / 3 y FastEthernet0 / 4 están configuradas para no negociar y deben configurarse para negociar.

Explique:

Para reenviar todas las VLAN al enrutador, la interfaz del conmutador Fa0 / 1 debe configurarse como una interfaz troncal con el comando troncal del modo switchport.

4. Un empleado se conecta de forma inalámbrica a la red de la empresa mediante un teléfono celular. Luego, el empleado configura el teléfono celular para que actúe como un punto de acceso inalámbrico que permitirá a los nuevos empleados conectarse a la red de la empresa. ¿Qué tipo de amenaza a la seguridad describe mejor esta situación?

- agrietamiento

- negación de servicio

- punto de acceso deshonesto

- spoofing

Explicación: Configurar el teléfono celular para que actúe como un punto de acceso inalámbrico significa que el teléfono celular ahora es un punto de acceso no autorizado. Sin saberlo, el empleado violó la seguridad de la red de la empresa al permitir que un usuario acceda a la red sin conectarse a través del punto de acceso de la empresa. El descifrado es el proceso de obtener contraseñas a partir de datos almacenados o transmitidos en una red. Los ataques de denegación de servicio se refieren al envío de grandes cantidades de datos a un dispositivo en red, como un servidor, para evitar el acceso legítimo al servidor. La suplantación de identidad se refiere al acceso obtenido a una red o datos por un atacante que parece ser un dispositivo o usuario de red legítimo.

5. ¿Qué combinación de autenticación y encriptación WLAN se recomienda como mejor práctica para los usuarios domésticos?

- WPA2 y AES

- WEP y RC4

- WPA y PSK

- EAP y AES

- WEP y TKIP

Explicación: WPA2 es la versión de la alianza Wi-Fi de 802.11i, el estándar de la industria para la autenticación. Ni WEP ni WPA poseen el nivel de autenticación proporcionado por WPA2. AES se alinea con WPA2 como estándar de cifrado y es más fuerte que TKIP o RC4. PSK se refiere a contraseñas precompartidas, un método de autenticación que puede ser utilizado por WPA o WPA2. EAP está diseñado para su uso con redes empresariales que utilizan un servidor RADIUS.

6. ¿Cuáles son los dos métodos que puede utilizar una NIC inalámbrica para descubrir un AP? (Escoge dos.)

- transmitir una solicitud de sonda

- enviar una transmisión de solicitud ARP

- recibir una trama de baliza de difusión

- iniciando un apretón de manos de tres vías

- enviar una trama de multidifusión

Explicación: Un dispositivo inalámbrico puede utilizar dos métodos para descubrir y registrarse con un punto de acceso: modo pasivo y modo activo. En modo pasivo, el AP envía una trama de baliza de transmisión que contiene el SSID y otras configuraciones inalámbricas. En el modo activo, el dispositivo inalámbrico debe configurarse manualmente para el SSID y luego el dispositivo transmite una solicitud de sondeo.

7. ¿Qué dirección y longitud de prefijo se utiliza al configurar una ruta estática predeterminada IPv6?

- :: / 0

- :: 1/128

- 0.0.0.0/0

- FF02 :: 1/8

Explicación: La dirección IPv6 y el prefijo para una ruta estática predeterminada es :: / 0. Esto representa todos los ceros en la dirección y una longitud de prefijo de cero.

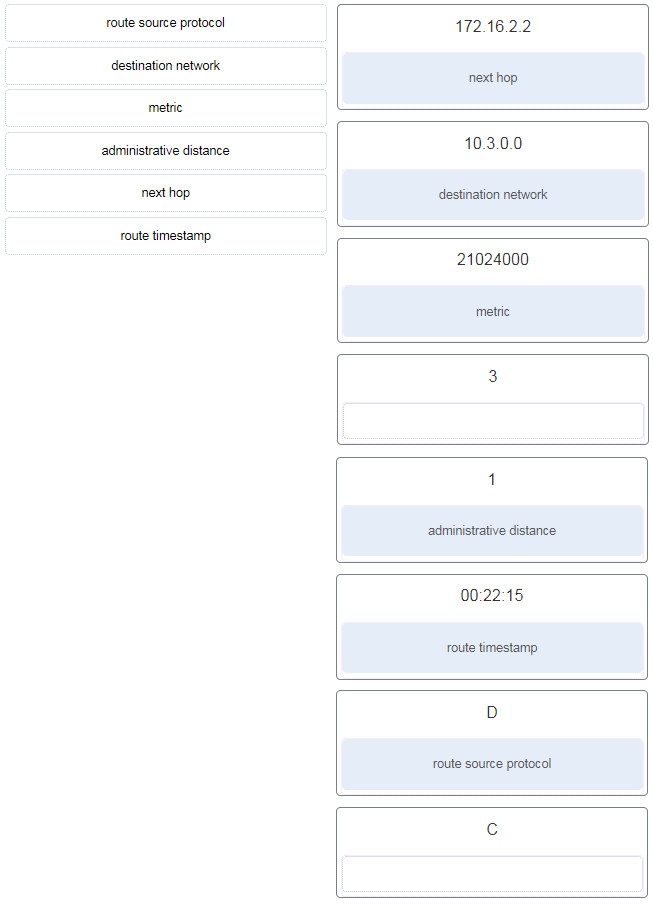

8. Consulte la exposición. Haga coincidir la descripción con las entradas de la tabla de enrutamiento. (No se utilizan todas las opciones). El

gráfico contiene la salida de show ip route de la siguiente manera:

R3 # show ip route 172.16.0.0/24 está dividido en subredes, 3 subredes C 172.16.0.0 está conectado directamente, Serial0 / 1/0 D 172.16.1.0 [90/21024000] a través de 172.16.0.1, 00:22:15, Serial0 / 1/0 C 172.16.2.0 está conectado directamente, Serial0 / 1/0 10.0.0.0/24 está dividido en subredes, 1 subredes S 10.2.0.0/24 [1/0] a través de 172.16.2.2 C 10.3.0.0 está conectado directamente, FastEthernet0 / 0

Explicación:

protocolo de origen de ruta = D (que es EIGRP)

red de destino = 10.3.0.0

métrica = 21024000

distancia administrativa = 1

salto siguiente = 172.16.2.2

marca de tiempo de ruta = 00:22:15

9. Consulte la exposición. ¿Qué interfaz será la interfaz de salida para reenviar un paquete de datos que tiene la dirección IP de destino 172.18.109.152?

Gateway de último recurso no está configurado. 172.18.109.0/26 tiene varias subredes, 7 subredes, 3 máscaras O 172.18.109.0/26 [110/10] vía 172.18.32.1, 00:00:24, Serial0 / 0/0 O 172.18.109.64/26 [110/20] vía 172.18.32.6, 00:00:56, Serie 0/0/1 O 172.18.109.128/26 [110/10] vía 172.18.32.1, 00:00:24, Serie 0/0/0 C 172.18.109.192/27 está conectado directamente, GigabitEthernet0 / 0 L 172.18.109.193/27 está conectado directamente, GigabitEthernet0 / 0 C 172.18.109.224/27 está conectado directamente, GigabitEthernet0 / 1 L 172.18.109.225/27 está conectado directamente, GigabitEthernet0 / 1 172.18.32.0/24 tiene subredes variables, 4 subredes, 2 máscaras C 172.18.32.0/30 está conectado directamente, Serial0 / 0/0 L 172.18.32.2/32 está conectado directamente, Serial0 / 0/0 C 172.18.32.4/30 está conectado directamente, Serial0 / 0/1 L 172.18.32.5/32 está conectado directamente, Serial0 / 0/1 S 172.18.33.0/26 [1/0] vía 172.18.32.1, 00:00:24, Serial0 / 0/0 R1 #

- GigabitEthernet0 / 0

- GigabitEthernet0 / 1

- Serial0 / 0/0

- Ninguno, el paquete se descartará.

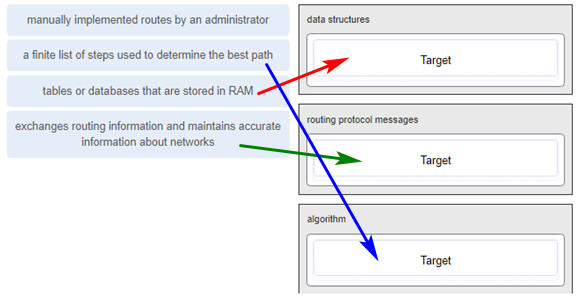

10. Haga coincidir el componente del protocolo de enrutamiento dinámico con la característica. (No se utilizan todas las opciones).

Estructuras de datos

tablas o bases de datos que se almacenan en la RAM. Los

mensajes del protocolo de

enrutamiento intercambian información de enrutamiento y mantienen información precisa sobre las redes.

Algoritmo

una lista finita de pasos que se utilizan para determinar la mejor ruta.

11. ¿Qué afirmación describe el comportamiento de un conmutador cuando la tabla de direcciones MAC está llena?

- Trata las tramas como unidifusión desconocida e inunda todas las tramas entrantes a todos los puertos del conmutador.

- Trata las tramas como unidifusión desconocida e inunda todas las tramas entrantes a todos los puertos a través de varios conmutadores.

- Trata las tramas como unidifusión desconocida e inunda todas las tramas entrantes a todos los puertos dentro de la VLAN local.

- Trata las tramas como unidifusión desconocida e inunda todas las tramas entrantes a todos los puertos dentro del dominio de colisión.

Explicación: cuando la tabla de direcciones MAC está llena, el conmutador trata la trama como una unidifusión desconocida y comienza a inundar todo el tráfico entrante a todos los puertos solo dentro de la VLAN local.

12. ¿Qué término describe la función de un conmutador Cisco en el control de acceso basado en puertos 802.1X?

- agente

- suplicante

- autenticador

- servidor de autenticación

Explicación: La autenticación basada en puertos 802.1X define roles específicos para los dispositivos en la red: Cliente (solicitante): el dispositivo que solicita acceso a los servicios de conmutación y LAN

Conmutador (autenticador): controla el acceso físico a la red según el estado de autenticación el

servidor de autenticación del cliente : realiza la autenticación real del cliente

13. ¿Cuál es el resultado de conectar dos o más interruptores juntos?

- Se incrementa el número de dominios de difusión.

- Se aumenta el tamaño del dominio de difusión.

- Se reduce el número de dominios de colisión.

- Se aumenta el tamaño del dominio de colisión.

Explique:

cuando dos o más conmutadores están conectados juntos, el tamaño del dominio de difusión aumenta y también lo hace el número de dominios de colisión. El número de dominios de difusión aumenta solo cuando se agregan enrutadores.

14. Una pequeña empresa editorial tiene un diseño de red tal que cuando se envía una transmisión en la LAN, 200 dispositivos reciben la transmisión transmitida. ¿Cómo puede el administrador de red reducir la cantidad de dispositivos que reciben tráfico de transmisión?

- Agregue más conmutadores para que haya menos dispositivos en un conmutador en particular.

- Reemplace los conmutadores con conmutadores que tengan más puertos por conmutador. Esto permitirá que haya más dispositivos en un conmutador en particular.

- Segmente la LAN en LAN más pequeñas y enrute entre ellas.

- Reemplace al menos la mitad de los conmutadores con concentradores para reducir el tamaño del dominio de transmisión.

Al dividir una red grande en dos redes más pequeñas, el administrador de la red ha creado dos dominios de difusión más pequeños. Cuando se envía una transmisión en la red ahora, la transmisión solo se enviará a los dispositivos en la misma LAN Ethernet. La otra LAN no recibirá la transmisión.

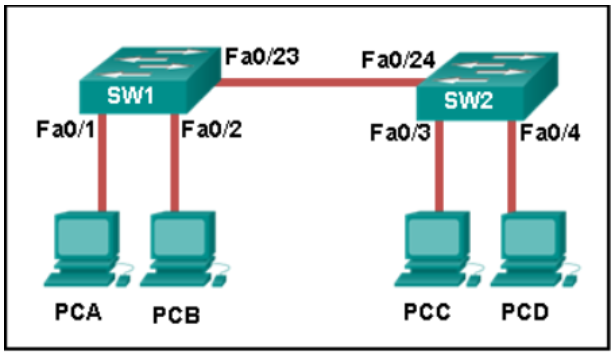

15. Consulte la exposición. ¿Cómo se reenvía una trama desde la PCA a la PCC si la tabla de direcciones MAC en el switch SW1 está vacía?

- SW1 reenvía el marco directamente a SW2. SW2 inunda la trama a todos los puertos conectados a SW2, excluyendo el puerto a través del cual la trama ingresó al conmutador.

- SW1 inunda la trama en todos los puertos del conmutador, excluyendo el puerto interconectado al conmutador SW2 y el puerto a través del cual la trama ingresó al conmutador.

- SW1 inunda la trama en todos los puertos de SW1, excluyendo el puerto a través del cual la trama ingresó al switch.

- SW1 descarta la trama porque no conoce la dirección MAC de destino.

Explicación: Cuando se enciende un conmutador, la tabla de direcciones MAC está vacía. El conmutador crea la tabla de direcciones MAC examinando la dirección MAC de origen de las tramas entrantes. El conmutador reenvía según la dirección MAC de destino que se encuentra en el encabezado de la trama. Si un conmutador no tiene entradas en la tabla de direcciones MAC o si la dirección MAC de destino no está en la tabla de conmutadores, el conmutador reenviará la trama a todos los puertos excepto al puerto que trajo la trama al conmutador.

16. ¿Cuáles son las dos características del conmutador que podrían ayudar a aliviar la congestión de la red? (Escoge dos.)

- conmutación interna rápida

- topes de marco grandes

- conmutación de almacenamiento y reenvío

- baja densidad de puertos

- verificación de secuencia de verificación de trama (FCS)

Explicación: Las características del conmutador que ayudan a aliviar la congestión de la red incluyen velocidades de puerto rápidas, conmutación interna rápida, búferes de tramas grandes y alta densidad de puertos.

17. Un ingeniero de redes está configurando una LAN con un primer salto redundante para hacer un mejor uso de los recursos de red disponibles. ¿Qué protocolo debería implementar el ingeniero?

- FHRP

- GLBP

- HSRP

- VRRP

Explicación: Gateway Load Balancing Protocol (GLBP) proporciona carga compartida entre un grupo de enrutadores redundantes al mismo tiempo que protege el tráfico de datos de un enrutador o circuito fallido.

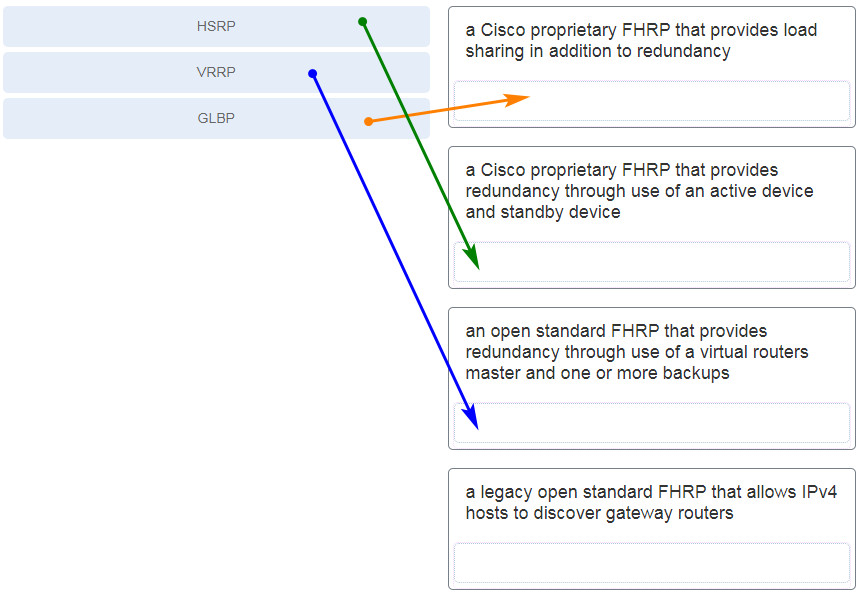

18. Haga coincidir los protocolos FHRP con la descripción adecuada. (No se utilizan todas las opciones).

Explicación: GLBP, un FHRP patentado por Cisco que proporciona distribución de carga además de redundancia. HSRP Un FHRP patentado por Cisco que proporciona redundancia mediante el uso de un dispositivo activo y un dispositivo en espera. VRRP, un FHRP de estándar abierto que proporciona redundancia mediante el uso de un maestro de enrutadores virtuales y una o más copias de seguridad. Distractor, un FHRP estándar abierto heredado que permite a los hosts IPv4 descubrir enrutadores de puerta de enlace.

19. Después de habilitar el aprendizaje permanente de direcciones MAC, ¿qué acción se necesita para evitar que las direcciones MAC aprendidas dinámicamente se pierdan en caso de que una interfaz asociada se caiga?

- Reinicie el conmutador.

- Copie la configuración en ejecución a la configuración de inicio.

- Apague la interfaz y luego habilítela nuevamente con el comando no shutdown.

- Configure la seguridad del puerto para el modo de protección contra violaciones.

Cuando se habilita el aprendizaje permanente, las direcciones MAC aprendidas dinámicamente se almacenan en la configuración en ejecución en la RAM y se perderán si se reinicia el switch o se cae una interfaz. Para evitar la pérdida de direcciones MAC aprendidas, un administrador puede guardar la configuración en ejecución en la configuración de inicio en NVRAM.

20. Una pequeña cafetería ofrece Wi-Fi gratis a los clientes. La red incluye un enrutador inalámbrico y un módem DSL que está conectado a la compañía telefónica local. ¿Qué método se utiliza normalmente para configurar la conexión a la compañía telefónica?

- Configure la conexión WAN en el enrutador inalámbrico como un cliente DHCP.

- Configure la conexión entre el enrutador inalámbrico y el módem DSL como una red IP privada.

- Configure el módem DSL como cliente DHCP para obtener una dirección IP pública del enrutador inalámbrico.

- Configure el módem DSL como cliente DHCP para la compañía telefónica y un servidor DHCP para la conexión interna.

Explicación: En un entorno SOHO, un enrutador inalámbrico se conecta a un ISP a través de un módem DSL o por cable. La dirección IP entre el enrutador inalámbrico y el sitio del ISP generalmente la asigna el ISP a través de DHCP. El módem DSL no gestiona la asignación de direcciones IP.

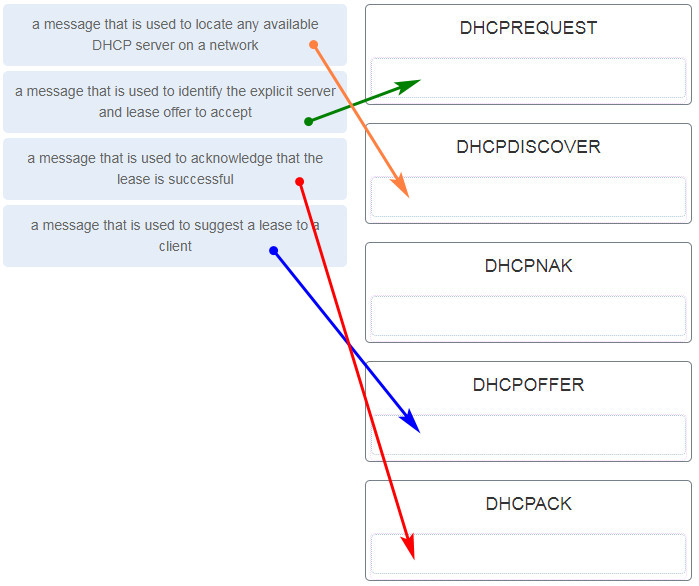

21. Haga coincidir el propósito con su tipo de mensaje DHCP. (No se utilizan todas las opciones).

Explicación: El mensaje DHCPDISCOVER se usa para identificar cualquier servidor DHCP en una red. Un servidor utiliza el mensaje DHCPOFFER para ofrecer una concesión a un cliente. El mensaje DHCPREQUEST se utiliza para identificar tanto el servidor DHCP específico como la concesión que el cliente está aceptando.

El mensaje DHCPACK es utilizado por un servidor para finalizar una concesión exitosa con un cliente.

El mensaje DHCPNAK se utiliza cuando una concesión ofrecida ya no es válida.

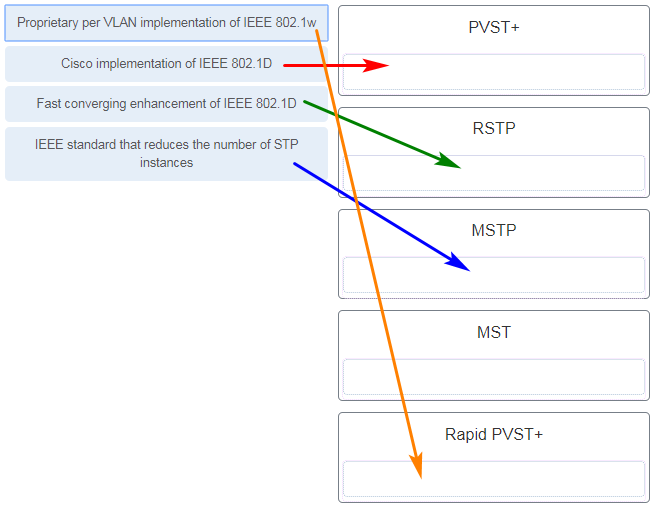

22. Haga coincidir la función de árbol de expansión con el tipo de protocolo. (No se utilizan todas las opciones).

Explicación: MST es la implementación de Cisco de MSTP (IEEE 802.1s).

23. ¿Qué tres componentes se combinan para formar un ID de puente?

- Dirección MAC

- ID de sistema extendido

- dirección IP

- costo

- prioridad de puente

- ID de puerto

Explicación: Los tres componentes que se combinan para formar un ID de puente son prioridad de puente, ID de sistema extendido y dirección MAC.

24. ¿Qué es una ventaja de PVST +?

- PVST + requiere menos ciclos de CPU para todos los conmutadores de la red.

- PVST + reduce el consumo de ancho de banda en comparación con las implementaciones tradicionales de STP que utilizan CST.

- PVST + optimiza el rendimiento en la red mediante la selección automática del puente raíz.

- PVST + optimiza el rendimiento en la red mediante el reparto de carga.

Explicación: PVST + da como resultado un equilibrio de carga óptimo. Sin embargo, esto se logra mediante la configuración manual de los conmutadores para que se elijan como puentes raíz para diferentes VLAN en la red. Los puentes raíz no se seleccionan automáticamente. Además, tener instancias de árbol de expansión para cada VLAN en realidad consume más ancho de banda y aumenta los ciclos de CPU para todos los conmutadores de la red.

25. ¿Qué problema es evidente si el comando show ip interface muestra que la interfaz está inactiva y el protocolo de línea está inactivo?

- Se ha producido una falta de coincidencia de encapsulación.

- No se ha conectado un cable al puerto.

- No se ha emitido el comando no shutdown en la interfaz.

- Existe un conflicto de dirección IP con la dirección configurada en la interfaz.

Explicación: Si una interfaz no se ha activado con el comando no shutdown, el estado de la interfaz muestra administrativamente inactiva. Una dirección IP duplicada no hará que una interfaz caiga. Normalmente, se encuentra un error de encapsulación mediante el comando show interfaces.

26. Un técnico está configurando un nuevo conmutador Cisco 2960. ¿Cuál es el efecto de emitir el comando BranchSw (config) #interface VLAN88?

- Actualiza la tabla de direcciones MAC para el puerto asociado.

- Aplica una dirección IPv4 a la interfaz virtual.

- Permite configurar una dirección IPv6 en una interfaz física de conmutador.

- Aplica una dirección IPv6 a la interfaz virtual.

- Ingresa al modo de configuración para una interfaz virtual de conmutador.

27. ¿En qué situación un switch de Capa 2 tendría configurada una dirección IP?

- cuando el conmutador de capa 2 está utilizando un puerto enrutado

- cuando el conmutador de capa 2 debe administrarse de forma remota

- cuando el conmutador de capa 2 es la puerta de enlace predeterminada del tráfico de usuarios

- cuando el conmutador de capa 2 necesita reenviar el tráfico del usuario a otro dispositivo

Explique:

Los conmutadores de capa 2 se pueden configurar con una dirección IP para que un administrador los pueda gestionar de forma remota. Los conmutadores de capa 3 pueden utilizar una dirección IP en los puertos enrutados. Los conmutadores de capa 2 no necesitan una dirección IP configurada para reenviar el tráfico del usuario o actuar como puerta de enlace predeterminada.

28. ¿Qué comando crearía una ruta predeterminada IPv6 válida?

- ruta ipv6 :: / 0 2001: db8: acad: 2 :: a

- ruta ipv6 :: / 0 fe80 :: 1

- ruta ipv6 :: / 128 2001: db8: acad: 1 :: 1

- ruta ipv6 2001: db8: acad: 1 :: / 64 :: 1

Explicación: El prefijo correcto y la longitud del prefijo para una ruta predeterminada es :: / 0, que coincide con cualquier dirección. :: / 128 coincide solo con la dirección específica de todos los ceros. Al crear una ruta estática que utiliza una dirección local de enlace como el siguiente salto, también se debe especificar una interfaz de salida para que la ruta sea válida.

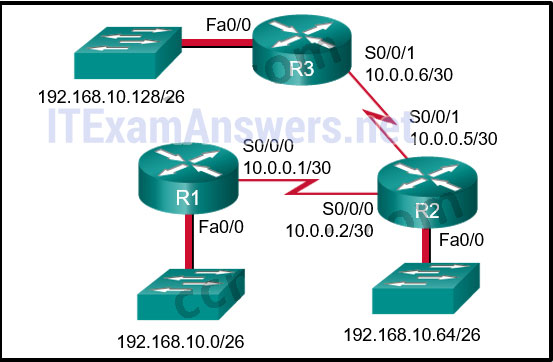

29. Consulte la exposición. La tabla de enrutamiento para R2 es la siguiente:

Gateway de último recurso no está configurado 10.0.0.0/30 está dividido en subredes, 2 subredes C 10.0.0.0 está conectado directamente, Serial0 / 0/0 C 10.0.0.4 está conectado directamente, Serial0 / 0/1 192.168.10.0/26 está dividido en subredes, 3 subredes S 192.168.10.0 está conectado directamente, Serial0 / 0/0 C 192.168.10.64 está conectado directamente, FastEthernet0 / 0 S 192.168.10.128 [1/0] a través de 10.0.0.6

¿Qué hará el router R2 con un paquete destinado a 192.168.10.129?

- suelta el paquete

- enviar el paquete a la interfaz Serial0 / 0/0

- enviar el paquete a la interfaz Serial0 / 0/1

- enviar el paquete a la interfaz FastEthernet0 / 0

Cuando se configura una ruta estática con la dirección del siguiente salto (como en el caso de la red 192.168.10.128), la salida del comando show ip route enumera la ruta como “a través” de una dirección IP en particular. El enrutador tiene que buscar esa dirección IP para determinar qué interfaz enviar el paquete. Debido a que la dirección IP de 10.0.0.6 es parte de la red 10.0.0.4, el enrutador envía el paquete a la interfaz Serial0 / 0/1.

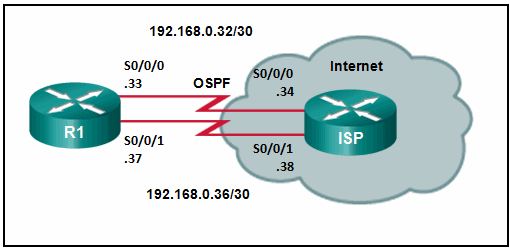

30. Consulte la exposición. El enrutador R1 tiene una relación de vecino OSPF con el enrutador ISP a través de la red 192.168.0.32. El enlace de red 192.168.0.36 debe servir como respaldo cuando el enlace OSPF se cae. El comando de ruta estática flotante ip route 0.0.0.0 0.0.0.0 S0 / 0/1 100 se emitió en el R1 y ahora el tráfico usa el enlace de respaldo incluso cuando el enlace OSPF está activo y funcionando. ¿Qué cambio se debe hacer con el comando de la ruta estática para que el tráfico sólo se utilice el enlace OSPF cuando está arriba?

- Agregue la dirección de vecino del siguiente salto de 192.168.0.36.

- Cambie la distancia administrativa a 1.

- Cambie la red de destino a 192.168.0.34.

- Cambie la distancia administrativa a 120.

Explique:

El problema con la ruta estática flotante actual es que la distancia administrativa es demasiado baja. La distancia administrativa deberá ser mayor que la de OSPF, que es 110, de modo que el enrutador solo use el enlace OSPF cuando esté activo.

31. Un técnico junior estaba agregando una ruta a un enrutador LAN. Una ruta de rastreo a un dispositivo en la nueva red reveló una ruta incorrecta y un estado inalcanzable. ¿Qué se debe hacer o verificar?

- Cree una ruta estática flotante a esa red.

- Verifique la configuración en la ruta estática flotante y ajuste el AD.

- Verifique la configuración de la interfaz de salida en la nueva ruta estática.

- Verifique que la ruta estática al servidor esté presente en la tabla de enrutamiento.

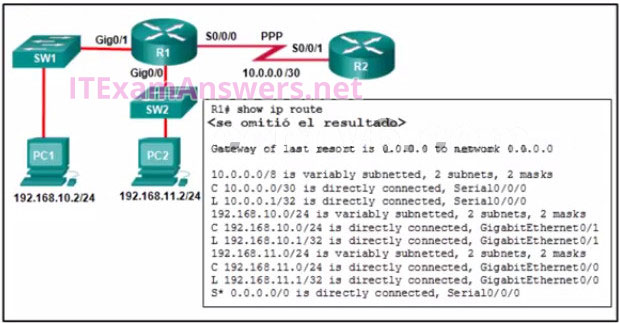

32. Consulte la exposición. Cuando llega un paquete a la interfaz Serial0 / 0/0 en R1, con una dirección IP de destino de PC1, ¿qué dos eventos ocurren? (Escoge dos)

- El enrutador R1 desencapsulará el paquete y lo encapsulará en una trama PPP.

- El enrutador R1 enviará el paquete a Gig0 / 1.

- El enrutador R1 enviará el paquete a Gig0 / 0.

- El enrutador R1 desencapsulará el paquete y lo encapsulará en una trama de Ethernet.

- El enrutador R1 reenviará el paquete hacia fuera S0 / 0/0.

Explique: Conceptos básicos de enrutamiento y conmutación

1.1.1 Funciones del enrutador

1.2.2 Determinación de la ruta

Un enrutador buscará en la tabla de enrutamiento una red de destino y localizará una interfaz de salida para reenviar un paquete a un destino. Una vez determinada la interfaz de salida, el enrutador encapsulará un paquete en el tipo de trama correcto.

(PPP) es un protocolo de enlace de datos (capa 2) que se utiliza para establecer una conexión directa entre dos nodos. (de wikipedia)

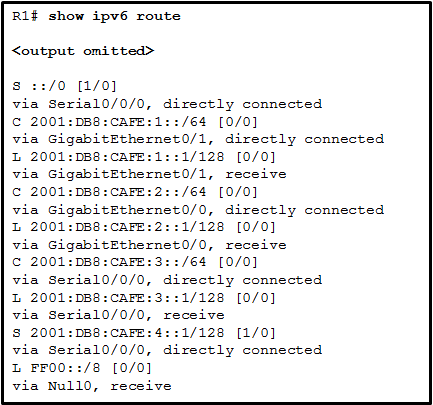

33. Consulte la exposición. ¿Cómo se instaló la ruta de host 2001: DB8: CAFE: 4 :: 1/128 en la tabla de enrutamiento?

- La ruta fue creada dinámicamente por el enrutador R1.

- La ruta se aprendió dinámicamente de otro enrutador.

- La ruta fue ingresada manualmente por un administrador.

- La ruta se instaló automáticamente cuando se configuró una dirección IP en una interfaz activa.

Explicación: Una ruta de host es una ruta IPv6 con una máscara de 128 bits. Se puede instalar una ruta de host en una tabla de enrutamiento automáticamente cuando se configura una dirección IP en la interfaz de un enrutador o manualmente si se crea una ruta estática.

34. ¿Qué comando iniciará el proceso para agrupar dos interfaces físicas para crear un grupo EtherChannel a través de LACP?

- modo canal-grupo 2 automático

- interfaz puerto-canal 2

- modo canal-grupo 1 deseable

- rango de interfaz GigabitEthernet 0/4 – 5

Explicación: Para especificar las interfaces en un grupo EtherChannel, utilice el comando de configuración global interface range interface para el rango de interfaces utilizadas. El comando interface range GigabitEthernet 0/4 – 5 es la opción correcta porque especifica dos interfaces para el grupo EtherChannel.

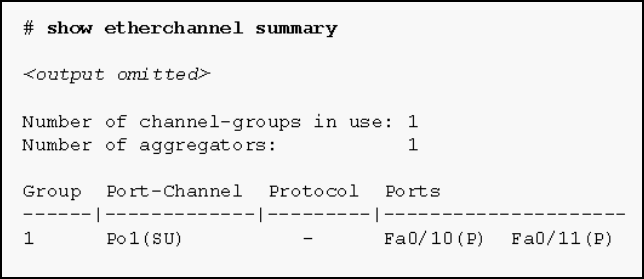

35. Consulte la exposición. Según la salida del comando que se muestra, ¿cuál es el estado del EtherChannel?

- El EtherChannel es dinámico y utiliza los puertos Fa0 / 10 y Fa0 / 11 como puertos pasivos.

- El EtherChannel está inactivo, como lo demuestra el campo de protocolo que está vacío.

- El EtherChannel es parcialmente funcional como lo indican las banderas P para los puertos FastEthernet.

- El EtherChannel está en uso y es funcional según lo indicado por los indicadores SU y P en la salida del comando.

Explicación: La salida del comando muestra el canal del puerto como SU, lo que significa Capa 2 y en uso; y las interfaces FastEthernet 0/10 y 0/11 están agrupadas en el canal de puerto como lo indica la bandera P. La configuración del EtherChannel utilizando el modo de grupo de canales 1 en el comando hará que el campo Protocolo en la salida del comando esté vacío.

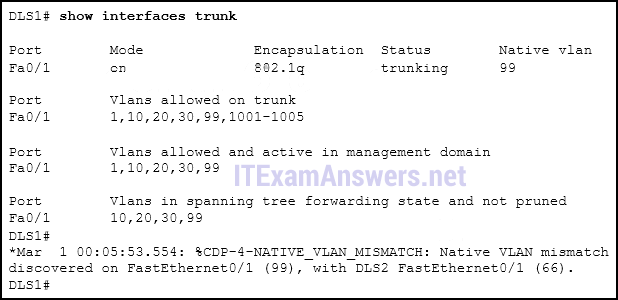

36. Consulte la exposición. DLS1 está conectado a otro conmutador, DLS2, a través de un enlace troncal. Un host que está conectado a DLS1 no puede comunicarse con un host que está conectado a DLS2, aunque ambos estén en la VLAN 99. ¿Qué comando se debe agregar a Fa0 / 1 en DLS1 para corregir el problema?

- switchport no negociar

- modo switchport dinámico automático

- switchport troncal nativo vlan 66

- switchport trunk permitido vlan add 99

Explicación: Al configurar enlaces troncales 802.1Q, la VLAN nativa debe coincidir en ambos lados del enlace; de lo contrario, se generarán mensajes de error de CDP y el tráfico que proviene o va a la VLAN nativa no se manejará correctamente.

37. ¿Qué tipo de tráfico está diseñado para una VLAN nativa?

- administración

- generado por el usuario

- etiquetado

- sin etiquetar

Explique:

una VLAN nativa transporta tráfico sin etiquetar, que es tráfico que no proviene de una VLAN. Una VLAN de datos transporta tráfico generado por el usuario. Una VLAN de administración transporta tráfico de administración.

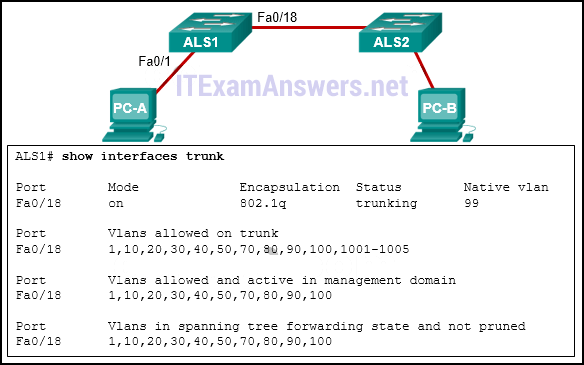

38. Consulte la exposición. La PC-A y la PC-B están en la VLAN 60. La PC-A no puede comunicarse con la PC-B. ¿Cuál es el problema?

- La VLAN nativa debe ser VLAN 60.

- La VLAN nativa se está eliminando del enlace.

- El tronco se ha configurado con el comando switchport nonegotiate.

- La VLAN que utiliza la PC-A no está en la lista de VLAN permitidas en el tronco.

Explicación: Debido a que la PC-A y la PC-B están conectadas a diferentes conmutadores, el tráfico entre ellos debe fluir a través del enlace troncal. Los troncales se pueden configurar para que solo permitan que el tráfico de determinadas VLAN cruce el enlace. En este escenario, la VLAN 60, la VLAN que está asociada con la PC-A y la PC-B, no se ha permitido a través del enlace, como se muestra en el resultado de show interfaces trunk.

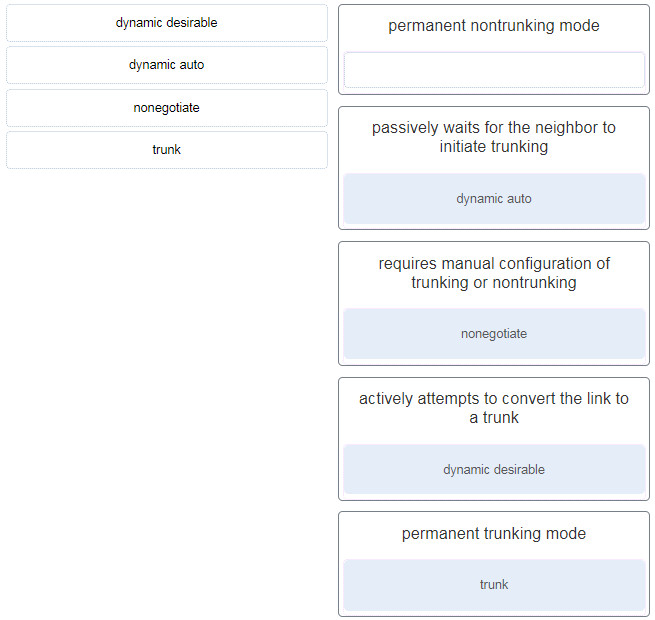

39. Pregunta tal como se presenta: Haga coincidir el modo DTP con su función. (No se utilizan todas las opciones).

Explicación: El modo automático dinámico hace que la interfaz se convierta en una interfaz troncal si la interfaz vecina está configurada en el modo troncal o deseable. El modo dinámico deseable hace que la interfaz intente activamente convertir el enlace en un enlace troncal. El modo troncal pone la interfaz en modo troncal permanente y negocia para convertir el enlace vecino en un enlace troncal. El modo no negociable evita que la interfaz genere tramas DTP.

40. ¿Qué tipo de VLAN se configura específicamente para el tráfico de red como SSH, Telnet, HTTPS, HTTP y SNMP?

- administración de VLAN

- VLAN de seguridad

- VLAN troncal

- VLAN de voz

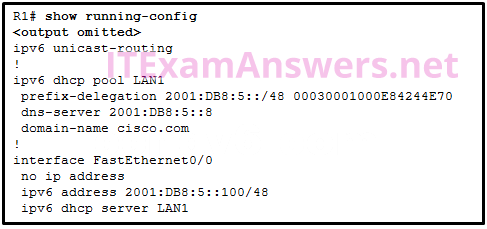

41. Consulte la exposición. Los usuarios de la red LAN de R1 no pueden recibir una dirección IPv6 del servidor DHCPv6 con estado configurado. ¿Qué falta en la configuración de DHCPv6 con estado en el enrutador R1?

- A la interfaz FA0 / 0 le falta el comando que informa a los clientes que utilicen DHCPv6 con estado.

- IPv6 no se ha habilitado globalmente en el enrutador R1.

- El grupo DHCPv6 no se ha vinculado a la interfaz LAN.

- El grupo de DHCPv6 no coincide con la dirección IPv6 configurada en la interfaz FA0 / 0.

Explicación: Al configurar una interfaz de enrutador para DHCPv6 con estado, el enrutador debe poder informar a las PC host para recibir direcciones IPv6 de un servidor DHCPv6 con estado. El comando de interfaz es ipv6 nd managed-config-flag

42. Un administrador de red está implementando DHCPv6 para la empresa. El administrador configura un enrutador para enviar mensajes RA con el indicador M como 1 mediante el comando de interfaz ipv6 nd managed-config-flag. ¿Qué efecto tendrá esta configuración en el funcionamiento de los clientes?

- Los clientes deben utilizar la información contenida en los mensajes de RA.

- Los clientes deben utilizar toda la información de configuración proporcionada por un servidor DHCPv6.

- Los clientes deben utilizar el prefijo y la longitud del prefijo que proporciona un servidor DHCPv6 y generar una ID de interfaz aleatoria.

- Los clientes deben utilizar el prefijo y la longitud del prefijo que proporcionan los mensajes RA y obtener información adicional de un servidor DHCPv6.

Explicación: En la configuración DHCPv6 con estado, que se indica al establecer el indicador M como 1 (mediante el comando de interfaz ipv6 nd managed-config-flag), las asignaciones de direcciones IPv6 dinámicas son administradas por el servidor DHCPv6. Los clientes deben obtener toda la información de configuración de un servidor DHCPv6.

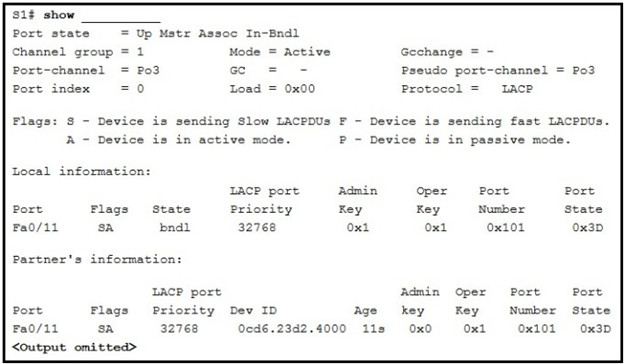

43. Consulte la exposición. Un administrador de red está solucionando un problema con EtherChannel. ¿Qué comando se utilizó para producir la salida mostrada?

- muestre el canal de puerto etherchannel

- mostrar interfaces Port-channel11

- muestre interfaces fastethernet 0/11 etherchannel

- mostrar el resumen de etherchannel

Explicación: El comando show interfaces fastethernet 0/11 etherchannel mostrará la información de EtherChannel para la interfaz FastEthernet 0/11. La información mostrada incluye el canal de puerto al que pertenece, el modo actual y el grupo de canales, entre otra información.

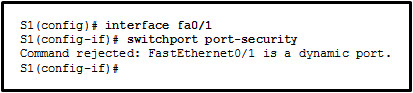

44. Consulte la exposición. El administrador desea habilitar la seguridad del puerto en una interfaz en el switch S1, pero el comando fue rechazado. ¿Qué conclusión se puede sacar?

- La interfaz debe configurarse inicialmente con el comando switchport mode trunk.

- La interfaz debe configurarse inicialmente con una dirección IP.

- La interfaz debe configurarse previamente con el comando no shutdown.

- La interfaz debe configurarse inicialmente con el comando de acceso al modo switchport.

Explicación: Para habilitar la seguridad del puerto, use el comando de configuración de la interfaz de seguridad del puerto switchport en un puerto de acceso. De forma predeterminada, los puertos del conmutador de capa 2 están configurados en automático dinámico (enlace troncal activado); por lo tanto, el puerto debe configurarse inicialmente como un puerto de acceso antes de que se pueda habilitar la seguridad del puerto.

45. ¿En qué puerto se debe configurar la inspección ARP dinámica (DAI) en un conmutador?

- puertos de acceso solamente

- cualquier puerto que no sea de confianza

- un puerto de enlace ascendente a otro conmutador

- en cualquier puerto donde la indagación DHCP esté deshabilitada

Explicación: La indagación de DHCP debe estar habilitada en un puerto donde está configurado DAI, porque DAI requiere que la tabla de indagación de DHCP funcione. Solo una interfaz confiable, como un puerto de enlace ascendente entre conmutadores, está configurada para implementar DAI. Todos los puertos de acceso no son de confianza.

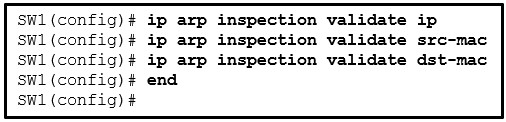

46. Consulte la exposición. Un administrador de red está configurando DAI en el switch SW1. ¿Cuál es el resultado de ingresar los comandos exhibidos?

- DAI validará las direcciones MAC de origen y destino, así como las direcciones IP en el orden especificado. Si todos los parámetros son válidos, el paquete ARP puede pasar.

- DAI validará las direcciones MAC de origen y destino, así como las direcciones IP en el orden especificado. Cuando un conjunto de parámetros es válido, el paquete ARP puede pasar.

- DAI validará solo las direcciones MAC de destino.

- DAI validará solo las direcciones IP.

Explicación: DAI se puede configurar para verificar las direcciones MAC de destino, MAC de origen e IP. Sin embargo, solo se puede configurar un comando de validación de inspección de ip arp. La introducción de varios comandos de validación de inspección de ip arp sobrescribe el comando anterior.

47. ¿Qué solución de Cisco ayuda a prevenir la suplantación de ARP y los ataques de envenenamiento de ARP?

- Inspección dinámica de ARP

- Guardia de fuente de IP

- Indagación DHCP

- Seguridad Portuaria

Explicación: Cisco ofrece soluciones para ayudar a mitigar los ataques de Capa 2. Las soluciones incluyen los siguientes:

IP de origen Guardia (IPSG) – evita MAC e IP ataques de suplantación de direcciones

Dynamic ARP Inspection (DAI) – evita suplantación ARP y ARP envenenamiento ataques

inspección DHCP – Evita DHCP hambre y la SHCP spoofing ataques

Puerto de seguridad – previene muchos tipos de ataques, incluidos los ataques de desbordamiento de la tabla MAC y los ataques de inanición DHCP

48. ¿Cuál es la razón para deshabilitar la transmisión de SSID y cambiar el SSID predeterminado en un punto de acceso inalámbrico?

- Los clientes inalámbricos deben tener el SSID configurado manualmente para conectarse a la red inalámbrica.

- La desactivación de la transmisión SSID libera ancho de banda de radiofrecuencia y aumenta el rendimiento de datos del punto de acceso.

- Cualquiera con el SSID predeterminado puede acceder al punto de acceso y cambiar la configuración.

- El punto de acceso deja de transmitir su propia dirección MAC, lo que evita que los clientes inalámbricos no autorizados se conecten a la red.

Explicación: SSID es el nombre de la red inalámbrica. Cambiar el SSID predeterminado obliga a los usuarios del dispositivo a ingresar manualmente el SSID para obtener acceso a la red. La transmisión del SSID no permite que otros dispositivos accedan a la configuración o descubran la dirección MAC del dispositivo. Las transmisiones de SSID no afectan el ancho de banda de radiofrecuencia.

49. ¿Cuáles son dos características de Cisco Express Forwarding (CEF)? (Escoge dos.)

- Cuando un paquete llega a la interfaz de un enrutador, se reenvía al plano de control donde la CPU busca una coincidencia en la caché de conmutación rápida.

- Este es el mecanismo de reenvío más rápido en los enrutadores y conmutadores multicapa de Cisco.

- Con este método de conmutación, la información de flujo de un paquete se almacena en la caché de conmutación rápida para reenviar paquetes futuros al mismo destino sin la intervención de la CPU.

- Cuando un paquete llega a la interfaz de un enrutador, se reenvía al plano de control donde la CPU hace coincidir la dirección de destino con una entrada de la tabla de enrutamiento correspondiente.

- Los paquetes se envían según la información de la FIB y una tabla de adyacencia.

Explicación: Cisco Express Forwarding (CEF) crea una base de información de reenvío (FIB) y una tabla de adyacencia para poder enrutar paquetes más rápido que los métodos tradicionales de reenvío de paquetes.

50. Un administrador de red de una universidad está configurando la seguridad WLAN con autenticación WPA2 Enterprise. ¿Qué servidor se requiere para implementar este tipo de autenticación?

- AAA

- RADIO

- DHCP

- SNMP

Explicación: WAP2 Enterprise proporciona una autenticación de usuario segura más sólida que WPA2 PSK. En lugar de utilizar una clave previamente compartida para que todos los usuarios accedan a una WLAN, WPA2 Enterprise requiere que los usuarios ingresen sus propias credenciales de nombre de usuario y contraseña para autenticarse antes de que puedan acceder a la WLAN. El servidor RADIUS es necesario para implementar la autenticación WPA2 Enterprise.

51. ¿Cuál es un problema potencial al usar el WLC para actualizar e implementar la última imagen de firmware en todos los AP?

- Los nombres de usuario y las contraseñas deben ingresarse manualmente en el AP para que la autenticación WLAN continúe durante la actualización.

- Solo una de las dos bandas funcionaría a la vez.

- Los usuarios no podrán utilizar la WLAN.

- Es posible que los antiguos estándares 802.11 ya no sean compatibles.

Explicación: Cuando los AP están realizando una actualización de firmware, los usuarios se desconectarán de la WLAN e Internet hasta que finalice la actualización. Es posible que el enrutador inalámbrico deba reiniciarse varias veces antes de que se restablezcan las operaciones normales de la red.

52. Un administrador de red está configurando un WLC para proporcionar acceso WLAN a los usuarios en un edificio de oficinas. Al probar la WLAN recién creada, el administrador no ve el SSID de un dispositivo inalámbrico. ¿Cuál es una posible causa?

- La configuración de seguridad de WLAN es incorrecta.

- Los AP no se han configurado para la nueva WLAN.

- La nueva WLAN debe estar habilitada.

- El servidor RADUIS no está operativo.

Explicación: Después de crear y configurar una nueva WLAN en un WLC, debe habilitarse antes de que los usuarios puedan acceder a ella.

53. ¿Cuál es la mejor manera de prevenir un ataque de salto de VLAN?

- Deshabilite la negociación de troncales para puertos troncales y establezca estáticamente los puertos que no son troncales como puertos de acceso.

- Desactive STP en todos los puertos que no sean troncales.

- Utilice la VLAN 1 como la VLAN nativa en los puertos troncales.

- Utilice la encapsulación ISL en todos los enlaces troncales.

Explicación: Los ataques de salto de VLAN dependen de que el atacante pueda crear un enlace troncal con un conmutador. La desactivación de DTP y la configuración de puertos orientados al usuario como puertos de acceso estáticos pueden ayudar a prevenir este tipo de ataques. La desactivación del Protocolo de árbol de expansión (STP) no eliminará los ataques de salto de VLAN.

54. Un administrador configuró un enrutador de retransmisión DHCPv4 y emitió estos comandos:

Enrutador (config) # interfaz g0 / 0 Enrutador (config-if) # dirección IP 10.0.1.1 255.255.255.0 Enrutador (config-if) # sin apagado Enrutador (config-if) # salir Enrutador (config) # ip dhcp pool RELAY Enrutador (dhcp-config) # end

Los clientes no reciben parámetros de IP del servidor DHCPv4. ¿Cuál es una posible causa?

- La dirección IP es incorrecta para la máscara de subred que se utiliza.

- La piscina no se puede llamar “RELÉ”.

- Falta el comando ip helper-address.

- El enrutador está configurado como cliente DHCPv4.

Explicación: Este enrutador debe configurarse con el comando ip helper-address, seguido de la dirección IP del servidor DHCPv4, porque el enrutador está diseñado para usarse como un agente de retransmisión. El comando ip dhcp pool RELAY solo nombra el grupo DHCPv4 y no habilita la función de retransmisión.

55. Considere el siguiente comando:

ruta ip 192.168.10.0 255.255.255.0 10.10.10.2 5¿Qué significa el 5 al final del comando?

- interfaz de salida

- número máximo de saltos a la red 192.168.10.0/24

- métrico

- distancia administrativa

Explicación: El 5 al final del comando significa distancia administrativa. Este valor se agrega a las rutas estáticas flotantes o a las rutas que solo aparecen en la tabla de enrutamiento cuando la ruta preferida se ha reducido. El 5 al final del comando significa la distancia administrativa configurada para la ruta estática. Este valor indica que la ruta estática flotante aparecerá en la tabla de enrutamiento cuando la ruta preferida (con una distancia administrativa inferior a 5) esté inactiva.