Examen final de práctica ENSA

TODO SOBRE CCNA v7 – CISCO

Examen final de práctica ENSA

CCNA3 v7 – ENSA – Práctica final – Respuestas del examen ENSA completas

Cómo encontrarlo: Presione “Ctrl + F” en el navegador y complete el texto de la pregunta para encontrar esa pregunta / respuesta. Si la pregunta no está aquí, búsquela en el banco de preguntas .

NOTA: Si tiene una nueva pregunta en esta prueba, comente la lista de preguntas y opciones múltiples en el formulario debajo de este artículo. Actualizaremos las respuestas por usted en el menor tiempo posible. ¡Gracias! Realmente valoramos su contribución al sitio web.

Redes empresariales, seguridad y automatización (versión 7.00) – Examen final de práctica ENSA

1. ¿Qué mecanismo de QoS permite que los datos sensibles al retardo, como la voz, se envíen primero antes de que se envíen los paquetes en otras colas?

- FIFO

- FCFS

- LLQ

- CBWFQ

Explicación: La cola de baja latencia (LLQ) agrega una cola de prioridad a CBWFQ desde la cual el tráfico sensible al retraso, como el tráfico de voz, se puede transmitir antes que los paquetes en otras colas.

2. ¿Qué técnica de QoS retiene el exceso de paquetes en una cola separada para su posterior transmisión?

- calificación

- clasificando

- formación

- hacer cola

Explicación: A medida que el tráfico de red sale de una interfaz, se pone en cola y luego se le da forma para suavizar la velocidad de salida del paquete. La clasificación y el marcado deben realizarse desde el principio para identificar el tráfico y clasificar cómo se debe tratar el tráfico.

3. ¿Qué término describe agregar un valor al encabezado del paquete, lo más cerca posible de la fuente, para que el paquete coincida con una política definida?

- vigilancia

- señalización de tráfico

- detección temprana aleatoria ponderada (WRED)

- caída de la cola

- conformación del tráfico

4. ¿Cuál es una característica de la capa de distribución en el modelo jerárquico de tres capas?

- proporciona acceso al resto de la red a través de políticas de conmutación, enrutamiento y acceso a la red

- distribuye el acceso a los usuarios finales

- representa el borde de la red

- actúa como la columna vertebral de la red, agregando y distribuyendo el tráfico de red en todo el campus

Explicación: Una de las funciones de la capa de distribución es agregar redes de armarios de cableado a gran escala. Proporcionar acceso a los usuarios finales es una función de la capa de acceso, que es el borde de la red. Actuar como columna vertebral es una función de la capa central.

5. ¿Qué dos métodos ayudan a prevenir la interrupción de los servicios de red? (Escoge dos.)

- usar VLAN para segmentar el tráfico de la red

- cambiar los protocolos de enrutamiento a intervalos regulares

- instalación de equipos duplicados para proporcionar servicios de conmutación por error

- usar conexiones redundantes para proporcionar rutas físicas alternativas

- quitar interruptores que causan bucles

Explicación: El uso de equipos duplicados y el uso de rutas redundantes son dos métodos para ayudar a prevenir interrupciones en la red. El uso de VLAN no afectaría la disponibilidad de la red. Cambiar el protocolo de enrutamiento podría reducir la disponibilidad durante la convergencia. Los bucles, que se crean mediante la provisión de rutas redundantes, se gestionan mediante protocolos sin eliminar dispositivos.

6. ¿Qué tecnología proporciona a las computadoras portátiles la capacidad de funcionar en una red celular?

- punto de acceso móvil

- Bluetooth

- infrarrojo

- Wi-Fi 802.11

Explicación: Los hotspots móviles permiten que una computadora portátil se conecte a una red celular y obtenga acceso WAN. La tecnología inalámbrica Bluetooth e infrarroja funciona para distancias cortas. La tecnología Wi-Fi 802.11 proporciona a las computadoras portátiles acceso a una red local.

7. ¿Qué dos tipos de dispositivos son específicos de los entornos WAN y no se encuentran en una LAN? (Escoge dos.)

- interruptor de capa de acceso

- módem de banda ancha

- interruptor de núcleo

- CSU / DSU

- enrutador de capa de distribución

Explicación: Los módems de banda ancha y las CSU / DSU son ejemplos de dispositivos WAN. Los conmutadores centrales se pueden encontrar tanto en WAN como en LAN. Los conmutadores de la capa de acceso y los enrutadores de la capa de distribución se encuentran solo en las LAN.

8. ¿Qué tres factores relacionados con el tráfico influirían en la selección de un tipo de enlace WAN en particular? (Elige tres.)

- costo del enlace

- cantidad de tráfico

- distancia entre sitios

- fiabilidad

- necesidades de seguridad

- tipo de trafico

Explicación: Los factores relacionados con el tráfico que influyen en la selección de un tipo de enlace WAN en particular incluyen el tipo de tráfico, la cantidad de tráfico, los requisitos de calidad y los requisitos de seguridad. Los requisitos de calidad incluyen garantizar que el tráfico que no puede tolerar retrasos reciba un tratamiento prioritario, así como el tráfico transaccional comercial importante.

9. ¿Qué tipo de NAT asigna una única dirección local interna a una única dirección global interna?

- traducción de la dirección del puerto

- sobrecarga

- estático

- dinámica

Explicación: Un mapeo uno a uno de una dirección local interna a una dirección global interna se logra a través de NAT estática.

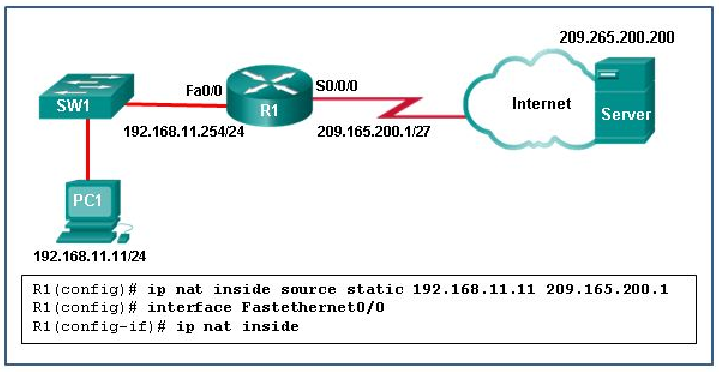

10. Consulte la exposición. ¿Qué se debe hacer para completar la configuración de NAT estática en el R1?

- La interfaz Fa0 / 0 debe configurarse con el comando no ip nat inside.

- La interfaz S0 / 0/0 debe configurarse con el comando ip nat outside.

- R1 debe configurarse con el comando ip nat inside source static 209.165.200.200 192.168.11.11.

- R1 debe configurarse con el comando ip nat inside source static 209.165.200.1 192.168.11.11.

Explicación: Para que las traducciones NAT funcionen correctamente, se debe configurar una interfaz interna y externa para la traducción NAT en el enrutador.

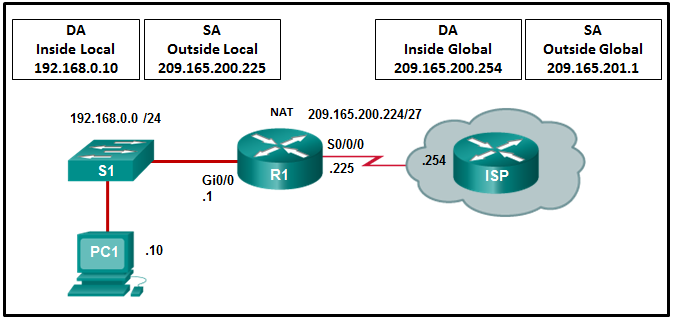

11. Consulte la exposición. R1 está configurado para NAT estática. ¿Qué dirección IP utilizarán los hosts de Internet para llegar a la PC1?

- 192.168.0.1

- 192.168.0.10

- 209.165.201.1

- 209.165.200.225

Explicación: En NAT estática, una única dirección local interna, en este caso 192.168.0.10, se asignará a una única dirección global interna, en este caso 209.165.200.225. Los hosts de Internet enviarán paquetes a la PC1 y utilizarán como dirección de destino la dirección global interna 209.165.200.225.

12. Un administrador de red está solucionando problemas de la NAT dinámica que está configurada en el router R2. ¿Qué comando puede usar el administrador para ver el número total de traducciones NAT activas y el número de direcciones que se asignan desde el grupo de NAT?

- R2 # muestra las estadísticas de ip nat

- R2 # show ip nat traducciones

- R2 # show running-config

- R2 # clear ip nat traducción

Explicación: R2 # show ip nat Translations mostrará las traducciones NAT actuales. No proporcionará la información sobre cuántas direcciones quedan aún en el grupo. R2 # clear ip nat translation se utiliza para borrar la tabla de traducción de las entradas antiguas de modo que cuando se emita el comando R2 # show ip nat Translations, se muestren las entradas de traducción NAT actuales. R2 # show running-config solo mostrará los parámetros de configuración. R2 # show ip nat statistics mostrará información sobre el número total de traducciones activas, los parámetros de configuración de NAT, el número de direcciones en el grupo y el número que se ha asignado.

13. ¿Qué es correcto en relación con NAT para IPv6?

- La pila dual es un ejemplo de implementación de NAT para IPv6.

- NAT64 ha sido desaprobado por IETF a favor de NAT-PT.

- Es un mecanismo temporal para ayudar en la migración de IPv4 a IPv6.

- Se utiliza para convertir direcciones IPv6 privadas en direcciones IPv6 públicas.

Explicación: Consulte el tema del plan de estudios: 9.2.5

NAT para IPv6 es una medida temporal para ayudar en el cambio de IPv4 a IPv6. NAT64 está reemplazando a NAT-PT. La pila dual es un método para ejecutar IPv4 e IPv6 en la misma red.

14. ¿Qué tres afirmaciones se consideran generalmente las mejores prácticas en la colocación de ACL? (Elige tres.)

- Filtre el tráfico no deseado antes de que viaje a un enlace de ancho de banda bajo.

- Coloque las ACL estándar cerca de la dirección IP de destino del tráfico.

- Coloque las ACL estándar cerca de la dirección IP de origen del tráfico.

- Coloque las ACL extendidas cerca de la dirección IP de destino del tráfico.

- Coloque las ACL extendidas cerca de la dirección IP de origen del tráfico.

- Para cada ACL entrante colocada en una interfaz, debe haber una ACL saliente coincidente.

Explicación: Las ACL extendidas deben colocarse lo más cerca posible de la dirección IP de origen, de modo que el tráfico que debe filtrarse no cruce la red y utilice los recursos de la red. Debido a que las ACL estándar no especifican una dirección de destino, deben colocarse lo más cerca posible del destino. La colocación de una ACL estándar cerca de la fuente puede tener el efecto de filtrar todo el tráfico y limitar los servicios a otros hosts. El filtrado del tráfico no deseado antes de que ingrese a enlaces de ancho de banda bajo conserva el ancho de banda y admite la funcionalidad de la red. Las decisiones sobre la colocación de ACL entrantes o salientes dependen de los requisitos que se deben cumplir.

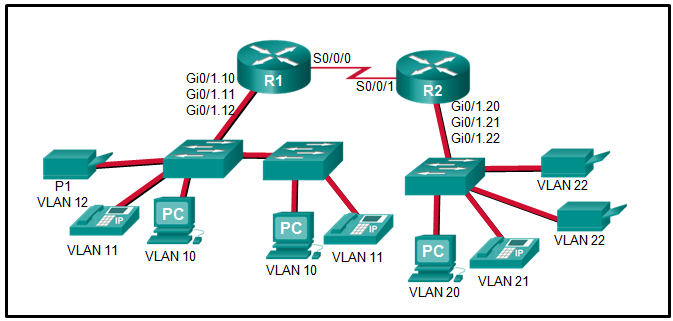

15. Consulte la exposición. Las interfaces Gigabit en ambos enrutadores se han configurado con números de subinterfaces que coinciden con los números de VLAN conectados a ellos. Las PC en la VLAN 10 deberían poder imprimir en la impresora P1 en la VLAN 12. Las PC en la VLAN 20 deberían imprimir en las impresoras en la VLAN 22. ¿Qué interfaz y en qué dirección debe colocar una ACL estándar que permita imprimir a P1 desde la VLAN de datos? 10, pero impide que las PC de la VLAN 20 utilicen la impresora P1? (Escoge dos.)

- entrante

- R2 S0 / 0/1

- R1 Gi0 / 1.12

- saliente

- R1 S0 / 0/0

- R2 Gi0 / 1.20

Explicación: Una lista de acceso estándar normalmente se coloca lo más cerca posible de la red de destino porque las expresiones de control de acceso en una ACL estándar no incluyen información sobre la red de destino.

El destino en este ejemplo es la impresora VLAN 12 que tiene la subinterfaz Gigabit 0/1 / .12 del router R1 como puerta de enlace. Una ACL estándar de muestra que solo permite imprimir desde la VLAN 10 de datos (192.168.10.0/24), por ejemplo, y ninguna otra VLAN sería la siguiente:

R1 (config) # permiso de la lista de acceso 1 192.168.10.0 0.0.0.255 R1 (config) # access-list 1 deny any R1 (config) # interfaz gigabitethernet 0 / 1.12 R1 (config-if) # ip access-group 1 out

16. Si un enrutador tiene dos interfaces y enruta tráfico tanto IPv4 como IPv6, ¿cuántas ACL se podrían crear y aplicar?

- 4

- 6

- 8

- 12

- dieciséis

Explicación: Al calcular cuántas ACL se pueden configurar, utilice la regla de las “tres P”: una ACL por protocolo, por dirección, por interfaz. En este caso, 2 interfaces x 2 protocolos x 2 direcciones producen 8 ACL posibles.

17. ¿Qué tipo de hipervisor se implementa cuando un usuario con una computadora portátil que ejecuta Mac OS instala una instancia de Windows virtual OS?

- máquina virtual

- metal básico

- tipo 2

- tipo 1

Explicación: Los hipervisores de tipo 2, también conocidos como hipervisores alojados, se instalan sobre un sistema operativo existente, como Mac OS, Windows o Linux.

18. ¿Qué dos capas del modelo OSI están asociadas con las funciones del plano de control de la red SDN que toman decisiones de reenvío? (Elija dos.)

- Capa 1

- Capa 2

- Capa 3

- Capa 4

- Capa 5

Explicación: El plano de control SDN usa la tabla ARP de capa 2 y la tabla de enrutamiento de capa 3 para tomar decisiones sobre el reenvío de tráfico.

19. ¿Qué define una topología de hoja espinal de dos niveles?

- El controlador APIC manipula la ruta de datos directamente.

- Las APIC de Cisco y todos los demás dispositivos de la red se conectan físicamente a los conmutadores de hoja.

- El nivel de columna se puede implementar con conmutadores Cisco Nexus 9500 conectados entre sí y a los conmutadores de hoja.

- Todo está a dos saltos de todo lo demás.

Explicación: En esta topología de dos niveles, todo está a un salto de todo lo demás. Los conmutadores de hoja (Cisco Nexus 9300) siempre se conectan a las espinas (Cisco Nexus 9500), pero nunca entre sí. Del mismo modo, los interruptores de columna solo se conectan a los interruptores de hoja y núcleo. Las APIC de Cisco y todos los demás dispositivos de la red se conectan físicamente a los conmutadores de hoja. En comparación con SDN, el controlador APIC no manipula la ruta de datos directamente.

20. ¿Qué tipo de mensaje SNMP informa al sistema de gestión de red (NMS) inmediatamente de ciertos eventos específicos?

- Solicitud de SET

- Trampa

- OBTENER solicitud

- Obtener una respuesta

Explicación: Una solicitud GET recupera el valor de una variable MIB específica. Una solicitud SET modifica el valor de una variable MIB. Una respuesta GET contiene el valor de la variable solicitada. Una trampa transmite una condición de alarma no solicitada inmediatamente después de que ocurre el evento.

21. ¿Qué número representa el nivel más severo de registro de syslog?

- 0

- 1

- 6

- 7

Explicación: Los niveles de Syslog están numerados del 0 al 7, siendo 0 el más grave y 7 el menos grave.

22. ¿Qué comando respaldará la configuración almacenada en la NVRAM en un servidor TFTP?

- copiar running-config tftp

- copiar tftp running-config

- copiar startup-config tftp

- copiar tftp startup-config

Explicación: El archivo de configuración de inicio se almacena en la NVRAM y la configuración en ejecución se almacena en la RAM. El comando de copia va seguido del origen y luego del destino.

23. ¿Qué enunciado describe una característica de las VPN de sitio a sitio?

- La conexión VPN no está definida estáticamente.

- El software de cliente VPN está instalado en cada host.

- Los hosts internos envían paquetes normales no encapsulados.

- Los hosts individuales pueden habilitar y deshabilitar la conexión VPN.

Explicación: Las VPN de sitio a sitio son conexiones VPN definidas estáticamente entre dos sitios que utilizan puertas de enlace VPN. Los hosts internos no requieren software de cliente VPN y envían paquetes normales sin encapsular a la red donde están encapsulados por la puerta de enlace VPN.

24. ¿Qué solución VPN permite el uso de un navegador web para establecer un túnel VPN seguro y de acceso remoto al ASA?

- SSL basado en cliente

- de sitio a sitio usando una ACL

- SSL sin cliente

- sitio a sitio usando una clave previamente compartida

Explicación: cuando se utiliza un navegador web para acceder de forma segura a la red corporativa, el navegador debe utilizar una versión segura de HTTP para proporcionar cifrado SSL. No es necesario instalar un cliente VPN en el host remoto, por lo que se utiliza una conexión SSL sin cliente.

25. ¿Qué dos tipos de VPN son ejemplos de VPN de acceso remoto administradas por la empresa? (Escoge dos.)

- VPN SSL sin cliente

- VPN IPsec basada en cliente

- VPN IPsec

- VPN de interfaz de túnel virtual IPsec

- GRE a través de IPsec VPN

Explicación: Las VPN administradas por empresas se pueden implementar en dos configuraciones:

- VPN de acceso remoto : esta VPN se crea dinámicamente cuando es necesario para establecer una conexión segura entre un cliente y un servidor VPN. Las VPN de acceso remoto incluyen VPN IPsec basadas en cliente y VPN SSL sin cliente.

- VPN de sitio a sitio : esta VPN se crea cuando los dispositivos de interconexión están preconfigurados con información para establecer un túnel seguro. El tráfico de VPN está cifrado solo entre los dispositivos que se interconectan y los hosts internos no tienen conocimiento de que se utiliza una VPN. Las VPN de sitio a sitio incluyen IPsec, GRE sobre IPsec, Cisco Dynamic Multipuntoint (DMVPN) e IPsec Virtual Tunnel Interface (VTI) VPN.

26. Cuando se usa el formato de datos JSON, ¿qué caracteres se usan para contener objetos?

- comillas dobles “”

- corchetes dobles []

- llaves dobles {}

- dos puntos dobles::

Explicación: Un objeto JavaScript Object Notation (JSON) es un formato de datos de valor-clave que normalmente se representa entre llaves {}.

27. ¿Qué dos afirmaciones describen las VPN de acceso remoto? (Escoge dos.)

- Las VPN de acceso remoto se utilizan para conectar redes enteras, como una sucursal a la sede.

- Los usuarios finales no saben que existen VPN.

- Se requiere una línea alquilada para implementar VPN de acceso remoto.

- Por lo general, se requiere software de cliente para poder acceder a la red.

- Las VPN de acceso remoto satisfacen las necesidades de los teletrabajadores y los usuarios móviles.

Explicación: Las VPN de acceso remoto están diseñadas para satisfacer las necesidades de los teletrabajadores y los usuarios móviles mediante el uso de software que está instalado en el cliente para cifrar y encapsular los datos. Las VPN de acceso remoto se pueden utilizar en una variedad de conexiones WAN. Los usuarios deben acceder al software del cliente para iniciar la conexión VPN.

28. Consulte la exposición. Si el conmutador se reinicia y todos los enrutadores tienen que restablecer las adyacencias OSPF, ¿qué enrutadores se convertirán en los nuevos DR y BDR?

- El enrutador R4 se convertirá en DR y el enrutador R1 se convertirá en BDR.

- El enrutador R2 se convertirá en DR y el enrutador R3 se convertirá en BDR.

- El enrutador R1 se convertirá en DR y el enrutador R2 se convertirá en BDR.

- El enrutador R4 se convertirá en DR y el enrutador R3 se convertirá en BDR.

Explicación: Las elecciones OSPF de un DR se basan en lo siguiente en orden de precedencia:

- mayor prioridad de 1 a 255 (0 = nunca un DR)

- ID de enrutador más alto

- la dirección IP más alta de un loopback o interfaz activa en ausencia de una ID de enrutador configurada manualmente. Las direcciones IP de bucle invertido tienen mayor prioridad que otras interfaces.

En este caso, los enrutadores R4 y R1 tienen la prioridad de enrutador más alta. Entre los dos, R3 tiene el ID de enrutador más alto. Por lo tanto, R4 se convertirá en DR y R1 se convertirá en BDR.

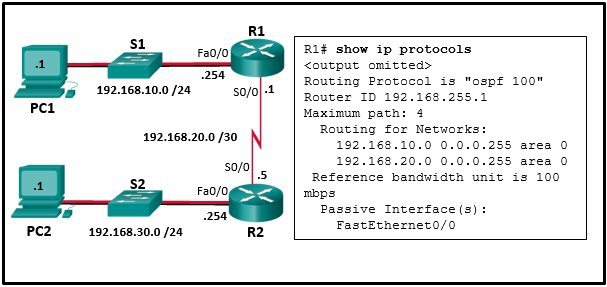

29. Consulte la exposición. Un administrador de red ha configurado OSPFv2 en los dos routers Cisco como se muestra. Los enrutadores no pueden formar una adyacencia vecina. ¿Qué se debería hacer para solucionar el problema?

- Cambie la dirección IP en S0 / 0 del enrutador R2 a 192.168.20.2.

- Elimine la configuración de la interfaz pasiva FastEthernet0 / 0 en el enrutador R1.

- Agregue el comando network 192.168.20.1 0.0.0.0 área 0 en el enrutador R1.

- Agregue el comando network 192.168.30.0 0.0.0.255 área 0 en el enrutador R1.

Explicación: Para formar adyacencias vecinas OSPFv2, dos interfaces de enrutador conectadas deben compartir la misma subred. El enrutador R2 se muestra en la topología con una dirección IP de 192.168.20.5 y no existe en la misma subred que la dirección IP 192.168.20.1 / 30 de S0 / 0 en el enrutador R1.

30. ¿Cuáles son los dos propósitos de una ID de enrutador OSPF? (Escoge dos.)

- para permitir que el algoritmo SPF determine la ruta de menor costo a redes remotas

- para facilitar el establecimiento de la convergencia de la red

- para identificar de forma única el enrutador dentro del dominio OSPF

- para facilitar la participación del enrutador en la elección del enrutador designado

- para facilitar la transición del estado vecino OSPF a Completo

Explicación: La ID del enrutador OSPF no contribuye a los cálculos del algoritmo SPF ni facilita la transición del estado vecino OSPF a Completo. Aunque la ID del enrutador está contenida dentro de los mensajes OSPF cuando se establecen adyacencias del enrutador, no influye en el proceso de convergencia real.

31. ¿Qué comando emitirá un ingeniero de red para verificar el saludo configurado y los intervalos del temporizador muerto en un enlace WAN punto a punto entre dos enrutadores que ejecutan OSPFv2?

- muestre la interfaz serial 0/0/0 del ipv6 ospf

- muestre al vecino del ospf del IP

- muestre la interfaz ip ospf fastethernet 0/1

- muestre el serial 0/0/0 de la interfaz del ospf del IP

Explicación: El comando show ip ospf interface serial 0/0/0 mostrará los intervalos configurados de saludo y temporizador muerto en un enlace WAN serie punto a punto entre dos enrutadores OSPFv2. El comando show ipv6 ospf interface serial 0/0/0 mostrará los intervalos de temporizador muertos y de saludo configurados en un enlace serial punto a punto entre dos routers OSPFv3. El comando show ip ospf interface fastethernet 0/1 mostrará los intervalos configurados de saludo y temporizador muerto en un enlace de accesos múltiples entre dos (o más) enrutadores OSPFv2. El comando show ip ospf Neighbor mostrará el tiempo transcurrido del intervalo muerto desde que se recibió el último mensaje de saludo, pero no muestra el valor configurado del temporizador.

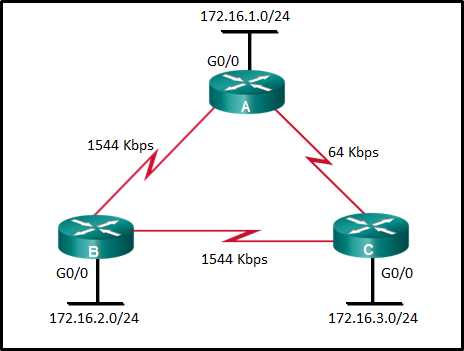

32. Consulte la exposición. ¿Cuál es el costo de OSPF para llegar al router A LAN 172.16.1.0/24 desde B?

- 782

- 74

- 128

- sesenta y cinco

Explicación: La fórmula utilizada para calcular el costo de OSPF es la siguiente:

Costo = ancho de banda de referencia / ancho de banda de la interfaz

El ancho de banda de referencia predeterminado es 10 ^ 8 (100.000.000); por lo tanto, la fórmula es

Costo = 100,000,000 bps / ancho de banda de interfaz en bps

Por tanto, el costo para llegar a la LAN A 172.16.1.0/24 desde B es el siguiente:

Enlace en serie (1544 Kbps) de B a A costo = & gt; 100.000.000 / 1.544.000 =

enlace de 64 Gigabit Ethernet en A cost = & gt; 100,000,000 / 1,000,000,000 = 1

Costo total para alcanzar 172.16.1.0/24 = 64 + 1 = 65

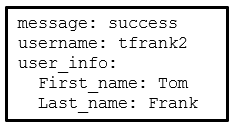

33. Consulte la exposición. ¿Qué formato de datos se utiliza para representar los datos para aplicaciones de automatización de redes?

- YAML

- JSON

- XML

- HTML

Explicación: Los formatos de datos comunes que se utilizan en muchas aplicaciones, incluida la automatización y programación de redes, incluyen los siguientes:

Notación de objetos JavaScript (JSON): en JSON, los datos conocidos como objeto son uno o más pares clave / valor entre llaves {}. Las claves deben ser cadenas entre comillas dobles ”“. Las claves y los valores están separados por dos puntos.

Lenguaje de marcado extensible (XML): en XML, los datos se incluyen dentro de un conjunto relacionado de datos de etiquetas.

YAML no es lenguaje de marcado (YAML): en YAML, los datos conocidos como objeto son uno o más pares clave-valor. Los pares clave-valor están separados por dos puntos sin el uso de comillas. YAML usa sangría para definir su estructura, sin el uso de corchetes o comas.

34. Un usuario está leyendo un libro del sitio web https://www.books-info.com/author1a/book2.html#page100. ¿Qué parte del enlace web se llama fragmento?

- / author1a

- https: //

- /book2.html

- # page100

Explicación: En el URI del sitio web https://www.books-info.com/author1a/book2.html#page100, los componentes incluyen lo siguiente:

Protocolo / esquema – HTTPS, FTP, SFTP, mailto, NNTP, etc.

Nombre de host – www.books-info.com

Ruta y nombre de archivo – /author1a/book2.html

Fragmento – # page100

35. Consulte la exposición. ¿Por qué los routers R1 y R2 no pueden establecer una adyacencia OSPF?

- Las interfaces seriales no están en la misma área.

- Los números de proceso no son los mismos en ambos enrutadores.

- Un enrutador de red troncal no puede establecer una adyacencia con un enrutador ABR.

- Los valores de ID del enrutador no son los mismos en ambos enrutadores.

Explicación: En el enrutador R1, la red 192.168.10.0/30 está definida en el área incorrecta (área 1). Debe definirse en el área 0 para establecer adyacencia con el enrutador R2, que tiene la red 192.168.10.0/30 definida en el área 0.

36. Un técnico de red ha utilizado el comando access-list 1 permit 172.16.0.0 0.0.0.255 para configurar NAT en un enrutador de borde para traducir solo cuatro redes, 172.16.0.0 / 24, 172.16.1.0 / 24, 172.16.2.0 / 24 y 172.16.3.0 / 24. Después de recibir quejas sobre el acceso limitado a Internet, la ejecución del comando show ip nat Translations revela que faltan algunas redes en la salida. ¿Qué cambio resolverá el problema?

- La lista de acceso debe reemplazarse con el permiso de la lista de acceso 1 172.16.0.0 0.0.1.255.

- La lista de acceso debe reemplazarse con el permiso de la lista de acceso 1 172.16.0.0 0.0.3.255

- La lista de acceso debe reemplazarse con el permiso de la lista de acceso 1 172.16.0.0 0.0.0.255

- La lista de acceso debe reemplazarse con el permiso de la lista de acceso 1 172.16.0.0 255.255.255.0.

Explicación: La ACL en la configuración original solo permitirá traducir la primera subred, 172.16.0.0. La primera opción usa una máscara de subred cuando debería usar una máscara comodín. La segunda opción solo permitirá las dos primeras redes, 172.16.0.0 y 172.16.1.0. La tercera opción utiliza una máscara comodín no válida que permitirá la traducción de toda la red 172.16.0.0. La cuarta opción es la correcta, ya que permite la traducción de solo las cuatro subredes.

37. ¿Qué tipo de herramienta usaría un administrador para capturar paquetes que van hacia y desde un dispositivo en particular?

- herramienta de referencia

- analizador de protocolos

- base de conocimientos

- Herramienta NMS

Explicación: Los analizadores de protocolo capturan paquetes cuando entran o salen de un dispositivo y pueden mostrar esos paquetes en tiempo real. Se utiliza una herramienta NMS para monitorear y configurar dispositivos de red. Una base de conocimientos es un depósito de información que pertenece al funcionamiento y solución de problemas de un dispositivo o servicio específico. Se utiliza una herramienta de referencia para medir el rendimiento de la red o del dispositivo durante las operaciones normales, de modo que las condiciones anormales puedan detectarse fácilmente.

38. Un usuario informa que la estación de trabajo no se puede conectar a una impresora en red en la oficina para imprimir un informe creado con un software de procesamiento de texto. ¿Qué acción de resolución de problemas por parte del técnico del servicio de asistencia técnica seguiría el enfoque de divide y vencerás?

- Pídale al usuario que inicie el navegador web.

- Pídale al usuario que desconecte y vuelva a conectar el cable de red.

- Pídale al usuario que emita el comando ipconfig.

- Solicite al usuario que guarde el documento de trabajo.

Explicación: El comando ipconfig se puede usar para verificar la configuración de IP de la estación de trabajo, un problema de la capa de Internet, por lo que este es el enfoque de divide y vencerás. Según el resultado, el técnico puede investigar más a fondo, ya sea desde la capa inferior (por ejemplo, buscando un problema de conectividad de red) o desde la capa superior (por ejemplo, verificando si la aplicación está funcionando correctamente). Pedir al usuario que desconecte y vuelva a conectar el cable de red es el enfoque de abajo hacia arriba. Pedir al usuario que inicie un navegador web (para comprobar si una aplicación puede iniciarse normalmente) y guardar el documento (para comprobar que la aplicación funciona con normalidad y preservar el documento de trabajo) es el enfoque de arriba hacia abajo.

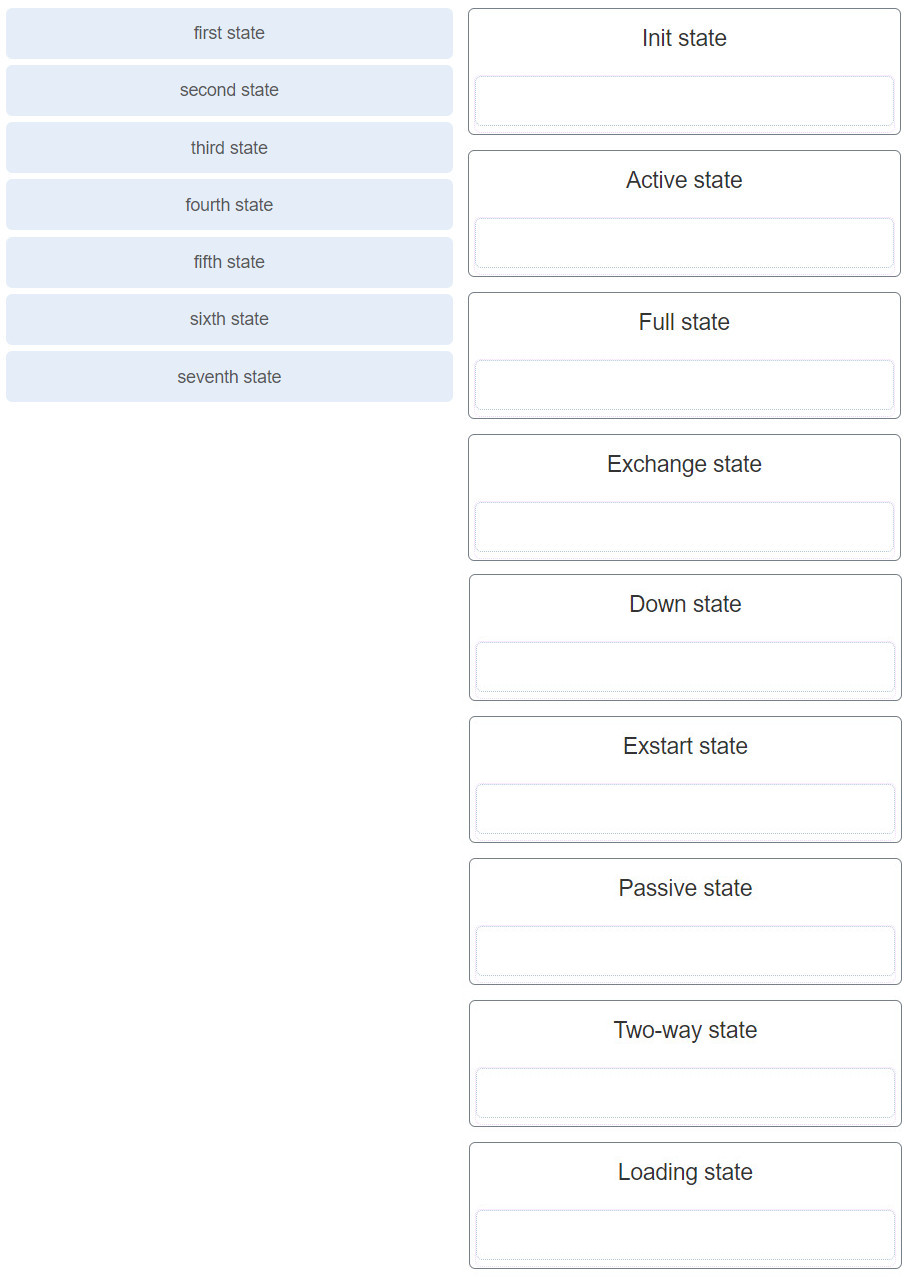

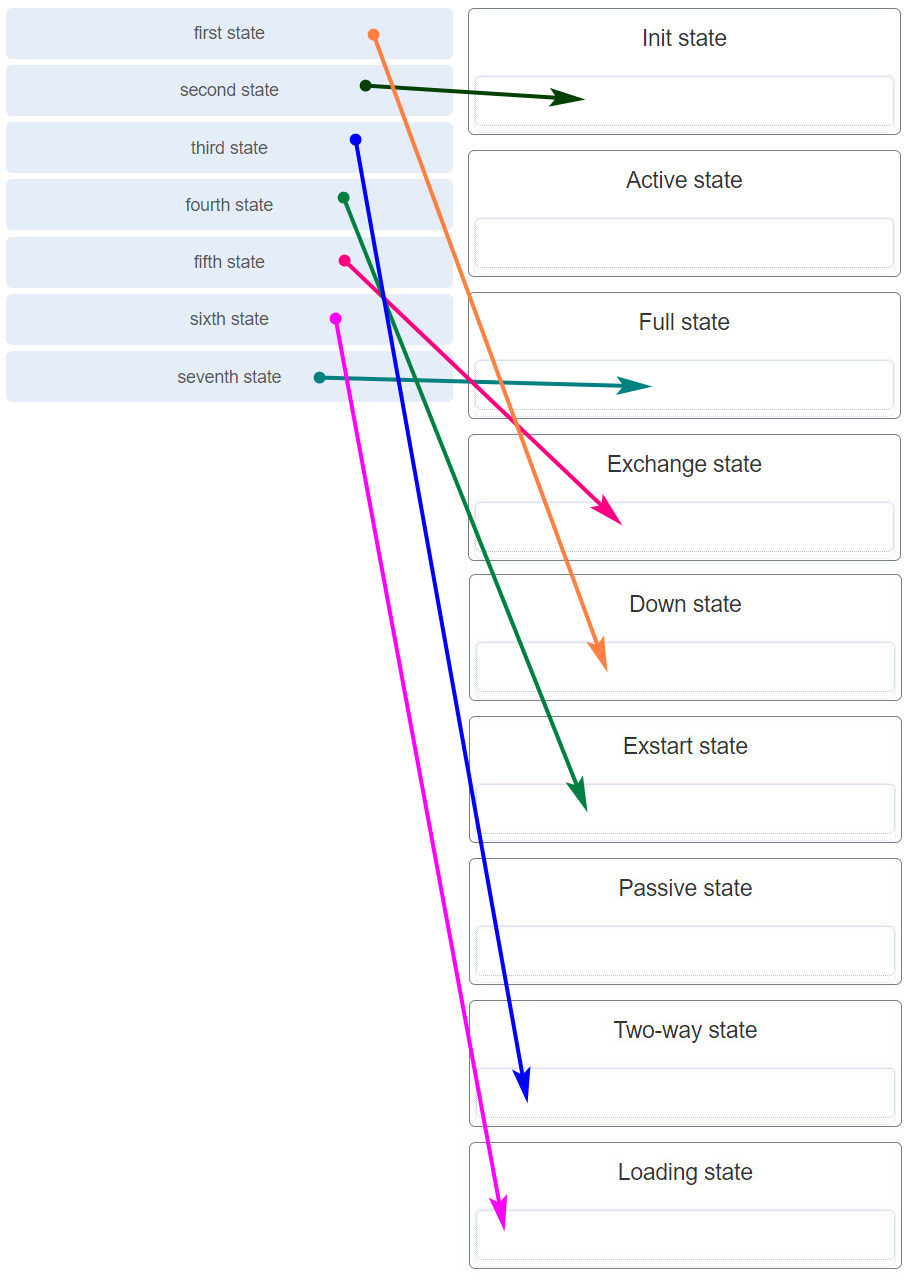

39. Haga coincidir el estado OSPF con el orden en el que ocurre. (No se utilizan todas las opciones).

Explicación: EIGRP utiliza los estados activo y pasivo.

40. Cuando una red OSPF converge y un enrutador no ha detectado ningún cambio en la topología de la red, ¿con qué frecuencia se enviarán los paquetes LSU a los enrutadores vecinos?

- cada 5 minutos

- cada 10 minutos

- cada 30 minutos

- cada 60 minutos

Explicación: Una vez que se han satisfecho todos los LSR para un enrutador determinado, los enrutadores adyacentes se consideran sincronizados y en un estado completo. Las actualizaciones (LSU) se envían a los vecinos solo en las siguientes condiciones:

- cuando se detecta un cambio en la topología de la red (actualizaciones incrementales)

- cada 30 minutos

41. ¿Qué tipo de paquete OSPFv2 contiene una lista abreviada del LSDB de un enrutador emisor y es utilizado por los enrutadores receptores para compararlo con el LSDB local?

- descripción de la base de datos

- reconocimiento de estado de enlace

- actualización de estado de enlace

- solicitud de estado de enlace

Explicación: El paquete de descripción de la base de datos (DBD) contiene una lista abreviada de la LSDB enviada por un enrutador vecino y los enrutadores receptores lo utilizan para verificar la LSDB local.

42. ¿Qué paso en el proceso de enrutamiento de estado de enlace describe un enrutador que crea una base de datos de estado de enlace basada en los LSA recibidos?

- construyendo la tabla de topología

- ejecutar el algoritmo SPF

- seleccionando la ID del enrutador

- declarar inaccesible a un vecino

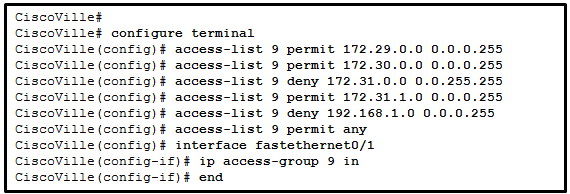

43. Consulte la exposición. Un administrador de red ha configurado ACL 9 como se muestra. Los usuarios de la red 172.31.1.0 / 24 no pueden reenviar el tráfico a través del router CiscoVille. ¿Cuál es la causa más probable de la falla de tráfico?

- No se especifica la palabra clave establecida.

- La secuencia de las ACE es incorrecta.

- El número de puerto para el tráfico no se ha identificado con la palabra clave eq.

- La declaración de permiso especifica una máscara comodín incorrecta.

Explicación: Al verificar una ACL, las declaraciones siempre se enumeran en orden secuencial. Aunque hay un permiso explícito para el tráfico que se origina en la red 172.31.1.0 / 24, se está denegando debido a la ACE previamente implementada de CiscoVille (config) # access-list 9 deny 172.31.0.0 0.0.255.255. La secuencia de las ACE debe modificarse para permitir el tráfico específico que se origina en la red 172.31.1.0 / 24 y luego para denegar 172.31.0.0 / 16.

44. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo usaría el técnico la clase de acceso 20 en la opción o comando de configuración?

- para asegurar el acceso administrativo al enrutador

- para asegurar el tráfico de administración en el enrutador

- para mostrar todo el tráfico restringido

- para eliminar todas las ACL del enrutador

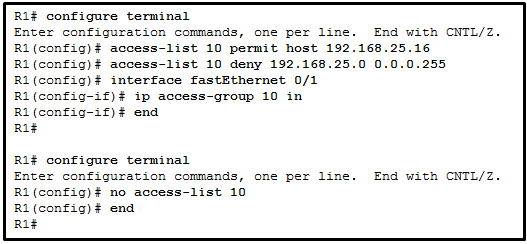

45. Consulte la exposición. Un administrador de red está configurando una ACL IPv4 estándar. ¿Cuál es el efecto después de que se ingresa el comando no access-list 10?

- La ACL 10 se elimina tanto de la configuración en ejecución como de la interfaz Fa0 / 1.

- La ACL 10 se elimina de la configuración en ejecución.

- ACL 10 está deshabilitado en Fa0 / 1.

- La ACL 10 se desactivará y eliminará después de que se reinicie R1.

Explicación: El comando R1 (config) # no access-list <número de lista de acceso> elimina la ACL de la configuración en ejecución inmediatamente. Sin embargo, para deshabilitar una ACL en una interfaz, se debe ingresar el comando R1 (config-if) # no ip access-group .

46. Un administrador ha configurado una lista de acceso en el R1 para permitir el acceso administrativo SSH desde el host 172.16.1.100. ¿Qué comando aplica correctamente la ACL?

- R1 (config-if) # ip access-group 1 out

- R1 (config-if) # ip access-group 1 en

- R1 (config-line) # acceso-clase 1 en

- R1 (config-line) # acceso-clase 1 hacia fuera

Explicación: El acceso administrativo a través de SSH al enrutador se realiza a través de las líneas vty. Por lo tanto, la ACL debe aplicarse a esas líneas en la dirección de entrada. Esto se logra ingresando al modo de configuración de línea y emitiendo el comando de clase de acceso.

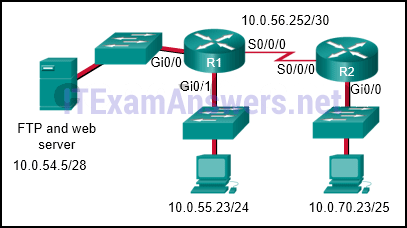

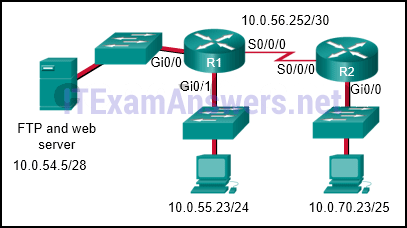

47. Consulte la exposición. El administrador de red que tiene la dirección IP 10.0.70.23/25 necesita tener acceso al servidor FTP corporativo (10.0.54.5/28). El servidor FTP también es un servidor web al que pueden acceder todos los empleados internos en redes dentro de la dirección 10.xxx. No se debe permitir ningún otro tráfico a este servidor.

¿Qué ACL extendida se usaría para filtrar este tráfico y cómo se aplicaría esta ACL? (Escoge dos.)

- R1 (config) # interface s0 / 0/0

R1 (config-if) # ip access-group 105 out R2 (config) # interface gi0 / 0

R2 (config-if) # ip access-group 105 in - access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 20

access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 21

access-list 105 permit tcp 10.0.0.0 0.255.255.255 host 10.0.54.5 eq www

access-list 105 deny ip any host 10.0.54.5

access-list 105 permit ip any any - lista de acceso 105 permiso ip host 10.0.70.23 host 10.0.54.5

lista de acceso 105 permiso tcp cualquier host 10.0.54.5 eq www

lista de acceso 105 permiso ip cualquiera cualquiera - R1 (config) # interfaz gi0 / 0

R1 (config-if) # ip access-group 105 out - lista de acceso 105 permiso tcp host 10.0.54.5 cualquier eq www

lista de acceso 105 permiso tcp host 10.0.70.23 host 10.0.54.5 eq 20

lista de acceso 105 permiso tcp host 10.0.70.23 host 10.0.54.5 eq 21

Explicación: Las dos primeras líneas de la ACL permiten al host 10.0.70.23 acceso FTP al servidor que tiene la dirección IP 10.0.54.5. La siguiente línea de la ACL permite el acceso HTTP al servidor desde cualquier host que tenga una dirección IP que comience con el número 10. La cuarta línea de la ACL niega cualquier otro tipo de tráfico al servidor desde cualquier dirección IP de origen. La última línea de la ACL permite cualquier otra cosa en caso de que haya otros servidores o dispositivos agregados a la red 10.0.54.0/28. Debido a que el tráfico se filtra desde todas las demás ubicaciones y para el dispositivo host 10.0.70.23, el mejor lugar para colocar esta ACL es el más cercano al servidor.

48. ¿Qué es una característica de un IPS?

- No tiene ningún impacto en la latencia.

- Se implementa en modo fuera de línea.

- Se centra principalmente en identificar posibles incidentes.

- Puede detener paquetes maliciosos.

Explicación: Una ventaja de un sistema de prevención de intrusiones (IPS) es que puede identificar y detener paquetes maliciosos. Sin embargo, debido a que un IPS se implementa en línea, puede agregar latencia a la red.

49. ¿Qué tipo de amenaza de seguridad se puede describir como software que se adjunta a otro programa para ejecutar una función no deseada específica?

- denegación de servicio caballo de Troya

- caballo de Troya proxy

- gusano

- virus

Explicación: Los virus pueden ser malintencionados y destructivos o simplemente cambiar algo en la computadora, como palabras o imágenes, y no necesariamente causar un mal funcionamiento de la computadora. Los virus se pueden propagar a través de medios compartidos como CD o tarjetas de memoria, pero también se pueden enviar a través de Internet y el correo electrónico.

50. ¿Cuál es la característica significativa del malware de gusanos?

- Una vez instalado en un sistema host, un gusano no se replica.

- Un gusano debe ser activado por un evento en el sistema anfitrión.

- Un gusano puede ejecutarse independientemente del sistema anfitrión.

- El malware de gusano se disfraza de software legítimo.

Explicación: El malware de gusano puede ejecutarse y copiarse a sí mismo sin ser activado por un programa host. Es una importante amenaza para la seguridad de la red y de Internet.

51. ¿Cuál es la mejor descripción del malware troyano?

- Es un software que causa problemas informáticos molestos pero no fatales.

- Parece un software útil, pero oculta códigos maliciosos.

- Es la forma de malware más fácil de detectar.

- Es un malware que solo se puede distribuir a través de Internet.

Explicación: La mejor descripción del malware troyano, y lo que lo distingue de los virus y gusanos, es que aparece como software útil pero oculta el código malicioso. El malware troyano puede causar problemas informáticos molestos, pero también puede causar problemas fatales. Algunos caballos de Troya pueden distribuirse a través de Internet, pero también pueden distribuirse mediante dispositivos de memoria USB y otros medios. El malware troyano específicamente dirigido puede ser uno de los programas maliciosos más difíciles de detectar.

52. ¿Cuál es la función de los ASIC en un conmutador multicapa?

- Agregan varios puertos de conmutador físico en un solo puerto lógico.

- Proporcionan energía a dispositivos como teléfonos IP y puntos de acceso inalámbricos a través de puertos Ethernet.

- Previenen bucles de Capa 2 al deshabilitar enlaces redundantes entre conmutadores.

- Agilizan el reenvío de paquetes IP en un conmutador multicapa sin pasar por la CPU.

Explicación: Los ASIC son circuitos integrados específicos de la aplicación y permiten que un conmutador multicapa reenvíe paquetes IP sin llamar a la CPU para tomar decisiones de enrutamiento. Mediante el uso de ASIC, un conmutador puede reenviar paquetes IP casi tan rápido como puede reenviar tramas de Capa 2.

53. ¿Cuál es la densidad de puertos de un conmutador?

- el ancho de banda combinado de todos los puertos en un conmutador

- la cantidad de puertos disponibles en un conmutador

- el rendimiento de un puerto

- el ancho de banda de un puerto

Explicación: La densidad de puertos se refiere a la cantidad de puertos disponibles en un conmutador. El ancho de banda es la velocidad del cable de un solo puerto en un conmutador. El ancho de banda combinado de todos los puertos de un conmutador es la tasa de reenvío.

54. ¿Cuál es la diferencia entre las funciones de la computación en la nube y la virtualización?

- La computación en la nube brinda servicios de acceso basado en la web, mientras que la virtualización brinda servicios de acceso a datos a través de conexiones de Internet virtualizadas.

- La computación en la nube separa la aplicación del hardware, mientras que la virtualización separa el sistema operativo del hardware subyacente.

- La computación en la nube requiere tecnología de hipervisor, mientras que la virtualización es una tecnología de tolerancia a fallas.

- La computación en la nube utiliza tecnología de centro de datos, mientras que la virtualización no se usa en los centros de datos.

Explicación: La computación en la nube separa la aplicación del hardware. La virtualización separa el sistema operativo del hardware subyacente. La virtualización es un componente típico de la computación en nube. La virtualización también se usa ampliamente en los centros de datos. Aunque la implementación de la virtualización facilita la configuración de tolerancia a fallas del servidor, no es una tecnología de tolerancia a fallas por diseño. La conexión a Internet de un centro de datos o proveedor de servicios necesita conexiones WAN físicas redundantes a los ISP.

55. ¿Por qué un administrador de red usaría el comando config-register 0x2102 en un dispositivo de red de Cisco?

- para monitorear y administrar el rendimiento de la red, encontrar y resolver problemas de red y planificar el crecimiento de la red

- para hacer una copia de seguridad de la configuración en ejecución en una unidad USB

- para aprender los nombres de los dispositivos, las versiones de IOS y el número y tipo de interfaces de los dispositivos conectados

- para asegurarse de que el dispositivo cargue el archivo de configuración de inicio durante el inicio

Explicación: Procedimientos de recuperación de contraseña

Paso 1 . Ingrese al modo ROMMON.

Paso 2 . Cambie el registro de configuración. (ingrese confreg 0x2142 )

Paso 3 . Copie startup-config en running-config.

Paso 4 . Cambie la contraseña.

Paso 5 . Guarde la configuración en ejecución como la nueva configuración de inicio.

Paso 6 . Recargar el dispositivo

El comando confreg 0x2142 permite al usuario establecer el registro de configuración en 0x2142. Con el registro de configuración en 0x2142, el dispositivo ignorará el archivo de configuración de inicio durante el inicio.

Una vez configuradas las nuevas contraseñas, vuelva a cambiar el registro de configuración a 0x2102 utilizando el comando config-register 0x2102 en el modo de configuración global

56. Consulte la exposición. El administrador de red que tiene la dirección IP 10.0.70.23/25 necesita tener acceso al servidor FTP corporativo (10.0.54.5/28). El servidor FTP también es un servidor web al que pueden acceder todos los empleados internos en redes dentro de la dirección 10.xxx. No se debe permitir ningún otro tráfico a este servidor. ¿Qué ACL extendida se usaría para filtrar este tráfico y cómo se aplicaría esta ACL? (Escoge dos.)

R1 (config) # interface s0 / 0/0

R1 (config-if) # ip access-group 105 out R2 (config) # interface gi0 / 0

R2 (config-if) # ip access-group 105 in

access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 20

access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 21

access-list 105 permit tcp 10.0.0.0 0.255.255.255 host 10.0.54.5 eq www

access-list 105 deny ip any host 10.0.54.5

access-list 105 permit ip any any

lista de acceso 105 permiso ip host 10.0.70.23 host 10.0.54.5

lista de acceso 105 permiso tcp cualquier host 10.0.54.5 eq www

lista de acceso 105 permiso ip cualquiera cualquiera

R1 (config) # interfaz gi0 / 0

R1 (config-if) # ip access-group 105 out

lista de acceso 105 permiso tcp host 10.0.54.5 cualquier eq www

lista de acceso 105 permiso tcp host 10.0.70.23 host 10.0.54.5 eq 20

lista de acceso 105 permiso tcp host 10.0.70.23 host 10.0.54.5 eq 21

Explicación: Las dos primeras líneas de la ACL permiten al host 10.0.70.23 acceso FTP al servidor que tiene la dirección IP 10.0.54.5. La siguiente línea de la ACL permite el acceso HTTP al servidor desde cualquier host que tenga una dirección IP que comience con el número 10. La cuarta línea de la ACL niega cualquier otro tipo de tráfico al servidor desde cualquier dirección IP de origen. La última línea de la ACL permite cualquier otra cosa en caso de que haya otros servidores o dispositivos agregados a la red 10.0.54.0/28. Debido a que el tráfico se filtra desde todas las demás ubicaciones y para el dispositivo host 10.0.70.23, el mejor lugar para colocar esta ACL es el más cercano al servidor.