Examen de los Módulos 1 – 3

TODO SOBRE CCNA v7 – CISCO

Módulos 1 - 3: Examen básico de conectividad de red y comunicaciones

Resultados

APROBADO

Felicidades aprobaste!!

DESABROBADO

Sigue intentando!!

HD Quiz powered by harmonic design

#1. ¿Qué término se refiere a una red que brinda acceso seguro a las oficinas corporativas por parte de proveedores, clientes y colaboradores?

#2. Una gran corporación ha modificado su red para permitir a los usuarios acceder a los recursos de la red desde sus computadoras portátiles y teléfonos inteligentes personales. ¿Qué tendencia de networking describe esto?

#3. Durante una inspección de rutina, un técnico descubrió que el software que estaba instalado en una computadora recopilaba en secreto datos sobre sitios web visitados por los usuarios de la computadora. ¿Qué tipo de amenaza está afectando a esta computadora?

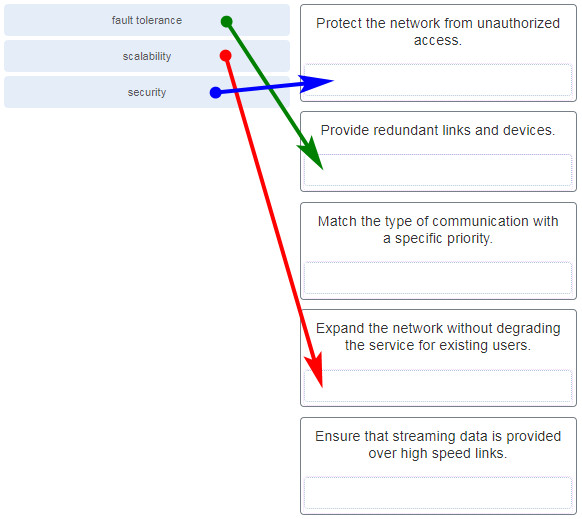

#4. Haga coincidir cada característica con su tipo de conexión a Internet correspondiente. (No se utilizan todas las opciones).

Seleccione todas las que correspondan:

Explicación: DSL es una conexión de gran ancho de banda siempre activa que se ejecuta a través de líneas telefónicas. El cable utiliza el mismo cable coaxial que lleva las señales de televisión al hogar para proporcionar acceso a Internet. El teléfono de acceso telefónico es mucho más lento que el DSL o el cable, pero es la opción menos costosa para los usuarios domésticos porque puede usar cualquier línea telefónica y un módem simple. El satélite requiere una línea de visión clara y se ve afectado por árboles y otras obstrucciones. Ninguna de estas opciones domésticas típicas utiliza líneas arrendadas dedicadas como T1 / E1 y T3 / E3.

#5. ¿Qué dos criterios se utilizan para ayudar a seleccionar un medio de red entre varios medios de red? (Escoge dos.)

Seleccione todas las que correspondan:

Explicación: Los criterios para elegir un medio de red son la distancia que el medio seleccionado puede transportar con éxito una señal, el entorno en el que se instalará el medio seleccionado, la cantidad de datos y la velocidad a la que se deben transmitir los datos, y el costo. del medio y su instalación.

#6. ¿Qué es un ISP?

#7. Las contraseñas se pueden utilizar para restringir el acceso a todo o parte de Cisco IOS. Seleccione los modos e interfaces que se pueden proteger con contraseñas. (Elige tres.)

Seleccione todas las que correspondan:

Explicación: El acceso al VTY y las interfaces de la consola se puede restringir mediante contraseñas. La administración fuera de banda del enrutador se puede restringir en los modos EXEC de usuario y EXEC privilegiado.

#8. Un empleado de una sucursal está creando una cotización para un cliente. Para hacer esto, el empleado necesita acceder a información confidencial de precios desde servidores internos en la oficina central. ¿A qué tipo de red accedería el empleado?

Explicación: Intranet es un término que se utiliza para hacer referencia a una conexión privada de LAN y WAN que pertenece a una organización. Una intranet está diseñada para ser accesible solo por los miembros de la organización, empleados u otras personas con autorización.

#9. Un usuario está implementando seguridad en una red de oficina pequeña. ¿Qué dos acciones proporcionarían los requisitos mínimos de seguridad para esta red? (Escoge dos.)

Seleccione todas las que correspondan:

Explicación: Las medidas de seguridad técnicamente complejas, como la prevención de intrusiones y los sistemas de prevención de intrusiones, generalmente se asocian con redes comerciales en lugar de redes domésticas. La instalación de software antivirus, software antimalware y la implementación de un firewall suelen ser los requisitos mínimos para las redes domésticas. La instalación de una red inalámbrica doméstica no mejorará la seguridad de la red y requerirá que se tomen más medidas de seguridad.

#10. ¿Qué enunciado describe el uso de la tecnología de redes eléctricas?

#11. ¿Qué interfaz permite la gestión remota de un Switch de capa 2?

Explicación: En un conmutador de capa 2, hay una interfaz virtual de conmutador (SVI) que proporciona un medio para administrar el dispositivo de forma remota.

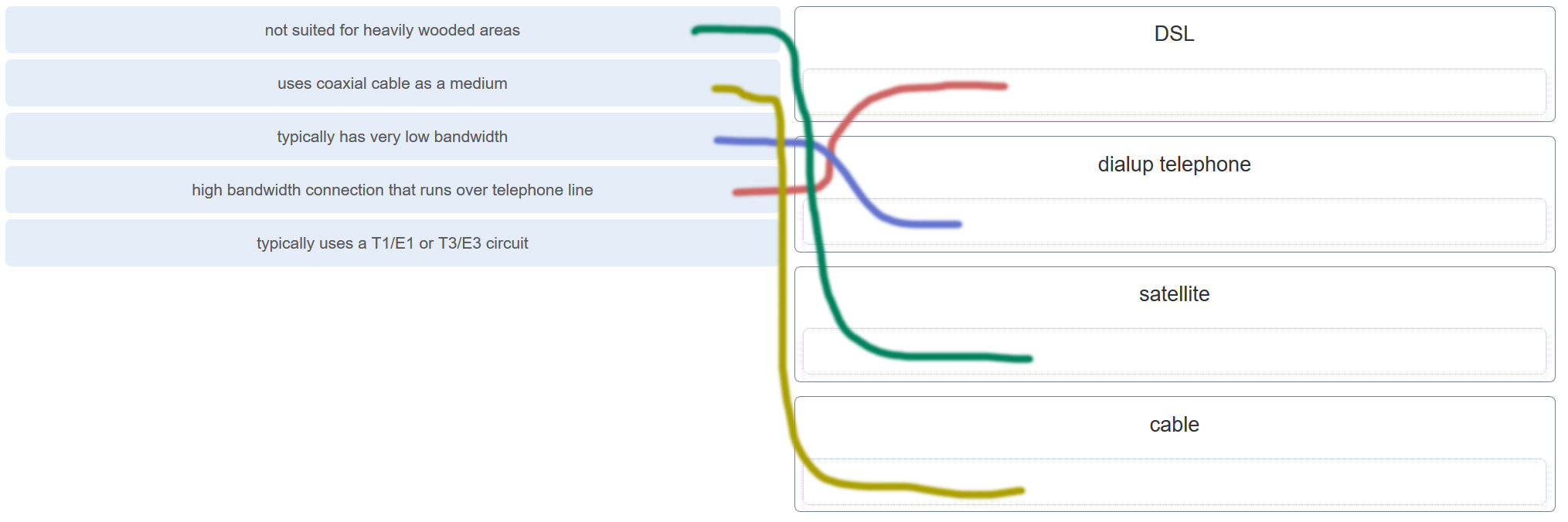

#12. Consulte la exposición. Un administrador de red está configurando el control de acceso para cambiar SW1. Si el administrador utiliza una conexión de consola para conectarse al conmutador, ¿qué contraseña se necesita para acceder al modo EXEC del usuario?

Explicación: Telnet accede a un dispositivo de red a través de la interfaz virtual configurada con el comando line VTY. La contraseña configurada bajo esto es necesaria para acceder al modo EXEC del usuario. Se requiere la contraseña configurada bajo el comando line console 0 para ingresar a través del puerto de la consola, y las contraseñas secretas enable y enable se utilizan para permitir la entrada al modo EXEC privilegiado.

#13. ¿Cuáles son dos características de la RAM en un dispositivo Cisco? (Escoge dos.)

Seleccione todas las que correspondan:

Explicación: La RAM almacena datos que utiliza el dispositivo para respaldar las operaciones de red. La configuración en ejecución se almacena en la RAM. Este tipo de memoria se considera memoria volátil porque los datos se pierden durante un ciclo de energía. La memoria flash almacena el IOS y entrega una copia del IOS en la RAM cuando se enciende un dispositivo. La memoria flash no es volátil ya que retiene el contenido almacenado durante una pérdida de energía.

#14. Un administrador usa la combinación de teclas Ctrl-Shift-6 en un Switch después de emitir el comando ping. ¿Cuál es el propósito de utilizar estas pulsaciones de teclas?

Explicación: Para interrumpir un proceso de IOS como ping o traceroute, un usuario ingresa la combinación de teclas Ctrl-Shift-6. Tab completa el resto de parámetros o argumentos dentro de un comando. Para salir del modo de configuración al modo privilegiado, utilice la combinación de teclas Ctrl-Z. CTRL-R volverá a mostrar la línea que acaba de escribir, lo que facilitará que el usuario presione Intro y vuelva a emitir el comando ping.

#15. ¿Qué comando o combinación de teclas permite a un usuario regresar al nivel anterior en la jerarquía de comandos?

Explicación: End y CTRL-Z devuelven al usuario al modo EXEC privilegiado. Ctrl-C finaliza un comando en proceso. El comando de salida devuelve al usuario al nivel anterior.

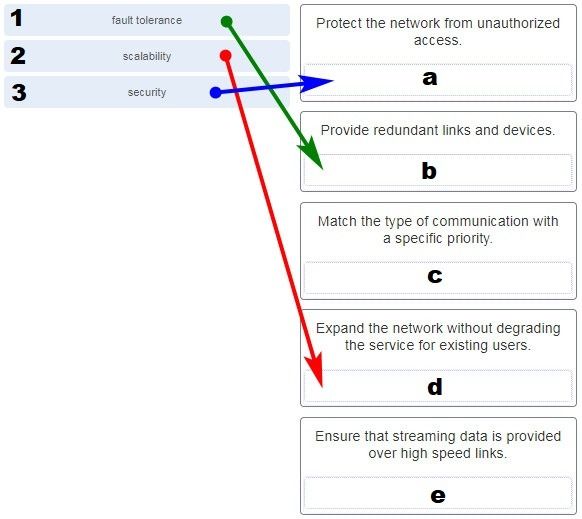

#16. Haga coincidir los requisitos de una red confiable con la arquitectura de red de soporte. (No se utilizan todas las opciones).

Seleccione todas las que correspondan:

#17. Un técnico configura un conmutador con estos comandos: ¿Qué está configurando el técnico?

Explicación: Para que un conmutador tenga una dirección IP, se debe configurar una interfaz virtual de conmutador. Esto permite que el conmutador se gestione de forma remota a través de la red.

#18. Un técnico de redes está trabajando en la red inalámbrica en una clínica médica. El técnico configura accidentalmente la red inalámbrica para que los pacientes puedan ver los datos de los registros médicos de otros pacientes. ¿Cuál de las cuatro características de la red se ha violado en esta situación?

Explicación: La seguridad de la red incluye la protección de la confidencialidad de los datos que se encuentran en la red. En este caso, debido a que los datos confidenciales se han puesto a disposición de usuarios no autorizados, la característica de seguridad de la red ha fallado.

Cómo encontrarlo: Presione “Ctrl + F” en el navegador y complete el texto de la pregunta para encontrar esa pregunta / respuesta. Si la pregunta no está aquí, búsquela en el banco de preguntas .

NOTA: Si tiene una nueva pregunta en esta prueba, comente la lista de preguntas y opciones múltiples en el formulario debajo de este artículo. Actualizaremos las respuestas por usted en el menor tiempo posible. ¡Gracias! Realmente valoramos su contribución al sitio web.

Introducción a las redes (versión 7.00) – Módulos 1 – 3: Examen básico de conectividad y comunicaciones de red

1. Durante una inspección de rutina, un técnico descubrió que el software que estaba instalado en una computadora recopilaba en secreto datos sobre sitios web visitados por los usuarios de la computadora. ¿Qué tipo de amenaza está afectando a esta computadora?

- Ataque DoS

- El robo de identidad

- Spyware

- Ataque de día cero

2. ¿Qué término se refiere a una red que brinda acceso seguro a las oficinas corporativas por parte de proveedores, clientes y colaboradores?

- Internet

- Intranet

- Extranet

- Extendednet

3. Una gran corporación ha modificado su red para permitir a los usuarios acceder a los recursos de la red desde sus computadoras portátiles y teléfonos inteligentes personales. ¿Qué tendencia de networking describe esto?

- Computación en la nube

- Colaboración en línea

- Trae tu propio dispositivo

- Videoconferencia

4. ¿Qué es un ISP?

- Es un organismo de estándares que desarrolla cableado y estándares de cableado para redes.

- Es un protocolo que establece cómo se comunican las computadoras dentro de una red local.

- Es una organización que permite a las personas y las empresas conectarse a Internet.

- Es un dispositivo de red que combina la funcionalidad de varios dispositivos de red diferentes en uno.

5. Haga coincidir los requisitos de una red confiable con la arquitectura de red de soporte. (No se utilizan todas las opciones).

6. Un empleado de una sucursal está creando una cotización para un cliente. Para hacer esto, el empleado necesita acceder a información confidencial de precios desde servidores internos en la oficina central. ¿A qué tipo de red accedería el empleado?

- Una intranet

- La Internet

- Una extranet

- Una red de área local

Explicación: Intranet es un término que se utiliza para hacer referencia a una conexión privada de LAN y WAN que pertenece a una organización. Una intranet está diseñada para ser accesible solo por los miembros de la organización, empleados u otras personas con autorización.

7. ¿Qué enunciado describe el uso de la tecnología de redes eléctricas?

- Se utiliza un nuevo cableado eléctrico “inteligente” para ampliar una LAN doméstica existente.

- Una LAN doméstica se instala sin el uso de cableado físico.

- Un dispositivo se conecta a una LAN doméstica existente mediante un adaptador y una toma de corriente existente.

- Los puntos de acceso inalámbricos utilizan adaptadores de línea eléctrica para distribuir datos a través de la LAN doméstica.

8. Un técnico de redes está trabajando en la red inalámbrica en una clínica médica. El técnico configura accidentalmente la red inalámbrica para que los pacientes puedan ver los datos de los registros médicos de otros pacientes. ¿Cuál de las cuatro características de la red se ha violado en esta situación?

- Tolerancia a fallos

- Escalabilidad

- Seguridad

- Calidad de servicio (QoS)

- Fiabilidad

Explicación: La seguridad de la red incluye la protección de la confidencialidad de los datos que se encuentran en la red. En este caso, debido a que los datos confidenciales se han puesto a disposición de usuarios no autorizados, la característica de seguridad de la red ha fallado.

9. Haga coincidir cada característica con su tipo de conexión a Internet correspondiente. (No se utilizan todas las opciones).

Explicación: DSL es una conexión de gran ancho de banda siempre activa que se ejecuta a través de líneas telefónicas. El cable utiliza el mismo cable coaxial que lleva las señales de televisión al hogar para proporcionar acceso a Internet. El teléfono de acceso telefónico es mucho más lento que el DSL o el cable, pero es la opción menos costosa para los usuarios domésticos porque puede usar cualquier línea telefónica y un módem simple. El satélite requiere una línea de visión clara y se ve afectado por árboles y otras obstrucciones. Ninguna de estas opciones domésticas típicas utiliza líneas arrendadas dedicadas como T1 / E1 y T3 / E3.

10. ¿Qué dos criterios se utilizan para ayudar a seleccionar un medio de red entre varios medios de red? (Escoge dos.)

- Los tipos de datos que deben priorizarse.

- El costo de los dispositivos finales utilizados en la red.

- La distancia que el medio seleccionado puede transportar con éxito una señal.

- La cantidad de dispositivos intermedios instalados en la red.

- El entorno donde se instalará el medio seleccionado.

Explicación: Los criterios para elegir un medio de red son la distancia que el medio seleccionado puede transportar con éxito una señal, el entorno en el que se instalará el medio seleccionado, la cantidad de datos y la velocidad a la que se deben transmitir los datos, y el costo. del medio y su instalación.

11. ¿Qué tipo de tráfico de red requiere QoS?

- Compras en línea

- Videoconferencia

- Wiki

12. Un usuario está implementando seguridad en una red de oficina pequeña. ¿Qué dos acciones proporcionarían los requisitos mínimos de seguridad para esta red? (Escoge dos.)

- Implementando un firewall

- Instalar una red inalámbrica

- Instalar software antivirus

- Implementar un sistema de detección de intrusos

- Agregar un dispositivo de prevención de intrusiones dedicado

Explicación: Las medidas de seguridad técnicamente complejas, como la prevención de intrusiones y los sistemas de prevención de intrusiones, generalmente se asocian con redes comerciales en lugar de redes domésticas. La instalación de software antivirus, software antimalware y la implementación de un firewall suelen ser los requisitos mínimos para las redes domésticas. La instalación de una red inalámbrica doméstica no mejorará la seguridad de la red y requerirá que se tomen más medidas de seguridad.

13. Las contraseñas se pueden utilizar para restringir el acceso a todo o parte de Cisco IOS. Seleccione los modos e interfaces que se pueden proteger con contraseñas. (Elige tres.)

- Interfaz VTY

- Interfaz de consola

- Interfaz ethernet

- Iniciar el modo IOS

- Modo EXEC privilegiado

- Modo de configuración del enrutador

Explicación: El acceso al VTY y las interfaces de la consola se puede restringir mediante contraseñas. La administración fuera de banda del enrutador se puede restringir en los modos EXEC de usuario y EXEC privilegiado.

14. ¿Qué interfaz permite la gestión remota de un conmutador de capa 2?

- La interfaz AUX

- La interfaz del puerto de la consola

- La interfaz virtual del conmutador

- La primera interfaz de puerto Ethernet

Explicación: En un conmutador de capa 2, hay una interfaz virtual de conmutador (SVI) que proporciona un medio para administrar el dispositivo de forma remota.

15. ¿Qué función tiene presionar la tecla Tab al ingresar un comando en IOS?

- Anula el comando actual y vuelve al modo de configuración.

- Sale del modo de configuración y vuelve al modo EXEC del usuario.

- Mueve el cursor al principio de la siguiente línea.

- Completa el resto de una palabra parcialmente escrita en un comando.

Explicación: Si presiona la tecla Tab después de que se haya escrito parcialmente un comando, el IOS completará el resto del comando.

16. Mientras intentaba resolver un problema de red, un técnico realizó varios cambios en el archivo de configuración actual del enrutador. Los cambios no solucionaron el problema y no se guardaron. ¿Qué acción puede tomar el técnico para descartar los cambios y trabajar con el archivo en NVRAM?

- Emita el comando reload sin guardar la configuración en ejecución.

- Elimine el archivo vlan.dat y reinicie el dispositivo.

- Cierre y vuelva a abrir el software de emulación de terminal.

- Ejecute el comando copy startup-config running-config.

Explicación: El técnico no quiere cometer ningún error al intentar eliminar todos los cambios que se realizaron en el archivo de configuración en ejecución. La solución es reiniciar el enrutador sin guardar la configuración en ejecución. El comando copy startup-config running-config no sobrescribe el archivo de configuración en ejecución con el archivo de configuración almacenado en la NVRAM, sino que solo tiene un efecto aditivo.

17. Un administrador usa la combinación de teclas Ctrl-Shift-6 en un conmutador después de emitir el comando ping. ¿Cuál es el propósito de utilizar estas pulsaciones de teclas?

- Para reiniciar el proceso de ping

- Interrumpir el proceso de ping

- Para salir a un modo de configuración diferente

- Para permitir que el usuario complete el comando

Explicación: Para interrumpir un proceso de IOS como ping o traceroute, un usuario ingresa la combinación de teclas Ctrl-Shift-6. Tab completa el resto de parámetros o argumentos dentro de un comando. Para salir del modo de configuración al modo privilegiado, utilice la combinación de teclas Ctrl-Z. CTRL-R volverá a mostrar la línea que acaba de escribir, lo que facilitará que el usuario presione Intro y vuelva a emitir el comando ping.

18. Consulte la exposición. Un administrador de red está configurando el control de acceso para cambiar SW1. Si el administrador utiliza una conexión de consola para conectarse al conmutador, ¿qué contraseña se necesita para acceder al modo EXEC del usuario?

- letmein

- secretin

- lineconin

- linevtyin

Explicación: Telnet accede a un dispositivo de red a través de la interfaz virtual configurada con el comando line VTY. La contraseña configurada bajo esto es necesaria para acceder al modo EXEC del usuario. Se requiere la contraseña configurada bajo el comando line console 0 para ingresar a través del puerto de la consola, y las contraseñas secretas enable y enable se utilizan para permitir la entrada al modo EXEC privilegiado.

19. Un técnico configura un conmutador con estos comandos:

SwitchA (config) # interfaz vlan 1 SwitchA (config-if) # dirección IP 192.168.1.1 255.255.255.0 SwitchA (config-if) # sin apagado

¿Qué está configurando el técnico?

- Acceso Telnet

- SVI

- Cifrado de contraseña

- Acceso físico al puerto de conmutación

Explicación: Para que un conmutador tenga una dirección IP, se debe configurar una interfaz virtual de conmutador. Esto permite que el conmutador se gestione de forma remota a través de la red.

20. ¿Qué comando o combinación de teclas permite a un usuario regresar al nivel anterior en la jerarquía de comandos?

- end

- exit

- Ctrl-Z

- Ctrl-C

Explicación: End y CTRL-Z devuelven al usuario al modo EXEC privilegiado. Ctrl-C finaliza un comando en proceso. El comando de salida devuelve al usuario al nivel anterior.

21. ¿Cuáles son dos características de la RAM en un dispositivo Cisco? (Escoge dos.)

- La RAM proporciona almacenamiento no volátil.

- La configuración que se ejecuta activamente en el dispositivo se almacena en la RAM.

- El contenido de la RAM se pierde durante un ciclo de energía.

- La RAM es un componente de los conmutadores Cisco, pero no de los enrutadores Cisco.

- La RAM puede almacenar múltiples versiones de IOS y archivos de configuración.

Explicación: La RAM almacena datos que utiliza el dispositivo para respaldar las operaciones de red. La configuración en ejecución se almacena en la RAM. Este tipo de memoria se considera memoria volátil porque los datos se pierden durante un ciclo de energía. La memoria flash almacena el IOS y entrega una copia del IOS en la RAM cuando se enciende un dispositivo. La memoria flash no es volátil ya que retiene el contenido almacenado durante una pérdida de energía.

22. ¿Qué dos nombres de host siguen las pautas para las convenciones de nomenclatura en los dispositivos Cisco IOS? (Escoge dos.)

- Branch2!

- RM-3-Switch-2A4

- Floor(15)

- HO Floor 17

- SwBranch799

Explicación: Algunas pautas para las convenciones de nomenclatura son que los nombres deben:

Comenzar con una letra No

contener espacios

Terminar con una letra o dígito

Usar solo letras, dígitos y guiones

Tener menos de 64 caracteres de longitud

23. ¿En qué se diferencia SSH de Telnet?

- SSH realiza conexiones a través de la red, mientras que Telnet es para acceso fuera de banda.

- SSH proporciona seguridad a las sesiones remotas al cifrar los mensajes y utilizar la autenticación de usuario. Telnet se considera inseguro y envía mensajes en texto plano.

- SSH requiere el uso del programa de emulación de terminal PuTTY. Se debe utilizar Tera Term para conectarse a dispositivos mediante el uso de Telnet.

- SSH debe configurarse a través de una conexión de red activa, mientras que Telnet se usa para conectarse a un dispositivo desde una conexión de consola.

Explicación: SSH es el protocolo preferido para conectarse a un sistema operativo de dispositivo a través de la red porque es mucho más seguro que Telnet. Tanto SSH como Telnet se utilizan para conectarse a dispositivos a través de la red, por lo que ambos se utilizan en banda. PuTTY y Terra Term se pueden utilizar para realizar conexiones SSH y Telnet.

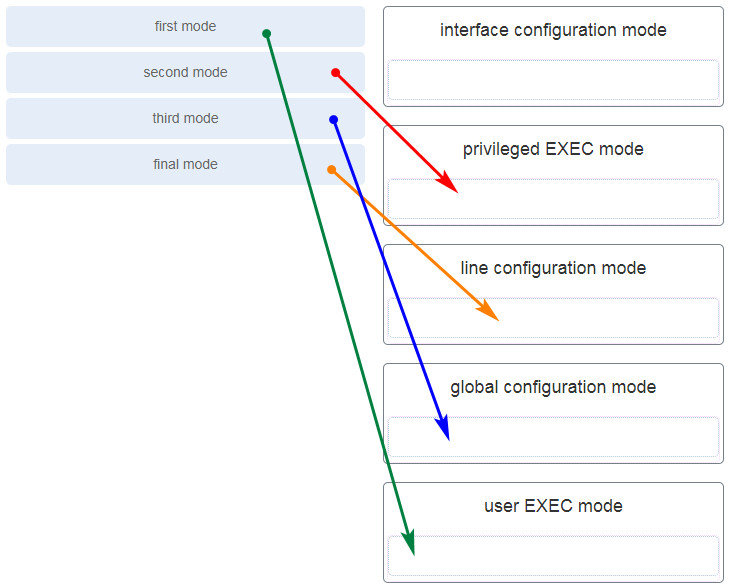

24. Un administrador está configurando un puerto de consola de conmutador con una contraseña. ¿En qué orden viajará el administrador a través de los modos de operación del IOS para llegar al modo en el que se ingresarán los comandos de configuración? (No se utilizan todas las opciones).

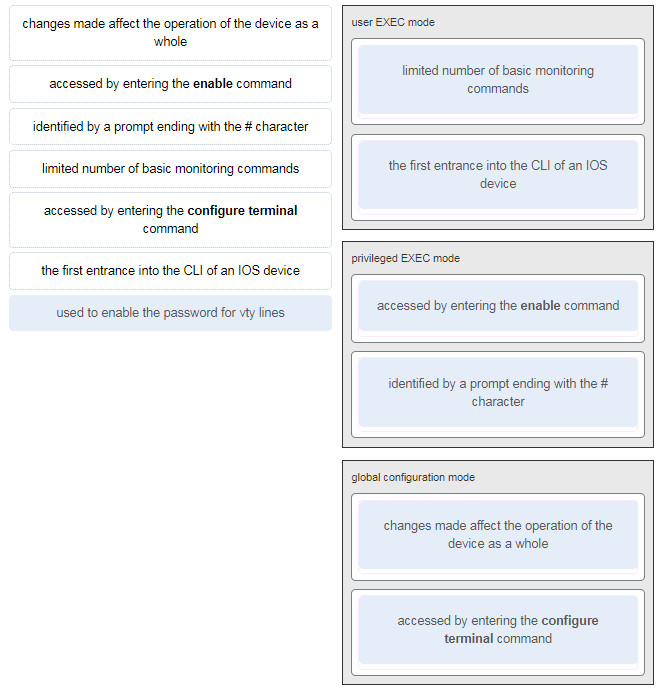

Explicación: El modo de configuración que encuentra el administrador por primera vez es el modo EXEC de usuario. Después de ingresar el comando enable , el siguiente modo es el modo EXEC privilegiado. Desde allí, se ingresa el comando configure terminal para pasar al modo de configuración global. Finalmente, el administrador ingresa el comando line console 0 para ingresar al modo en el que se ingresará la configuración.

25. ¿Cuáles son las tres características de un SVI? (Elige tres.)

- Está diseñado como un protocolo de seguridad para proteger los puertos del conmutador.

- No está asociado con ninguna interfaz física en un conmutador.

- Es una interfaz especial que permite la conectividad por diferentes tipos de medios.

- Es necesario para permitir la conectividad de cualquier dispositivo en cualquier ubicación.

- Proporciona un medio para administrar un conmutador de forma remota.

- Está asociado con VLAN1 de forma predeterminada.

Explicación: Los conmutadores tienen una o más interfaces virtuales de conmutador (SVI). Las SVI se crean en software, ya que no hay hardware físico asociado a ellas. Las interfaces virtuales proporcionan un medio para administrar de forma remota un conmutador en una red que utiliza IP. Cada conmutador viene con un SVI que aparece en la configuración predeterminada “lista para usar”. La interfaz SVI predeterminada es VLAN1.

26. ¿Qué comando se utiliza para verificar el estado de las interfaces del conmutador, incluido el estado de las interfaces y una dirección IP configurada?

- Ipconfig

- Ping

- Traceroute

- Show ip interface brief

Explicación: El comando show ip interface brief se utiliza para mostrar una breve sinopsis del estado de las interfaces del dispositivo. El comando ipconfig se utiliza para verificar las propiedades de TCP / IP en un host. El comando ping se utiliza para verificar la conectividad de la Capa 3. El comando traceroute se utiliza para rastrear la ruta de la red desde el origen hasta el destino.

27. Haga coincidir la descripción con el modo IOS asociado. (No se utilizan todas las opciones).

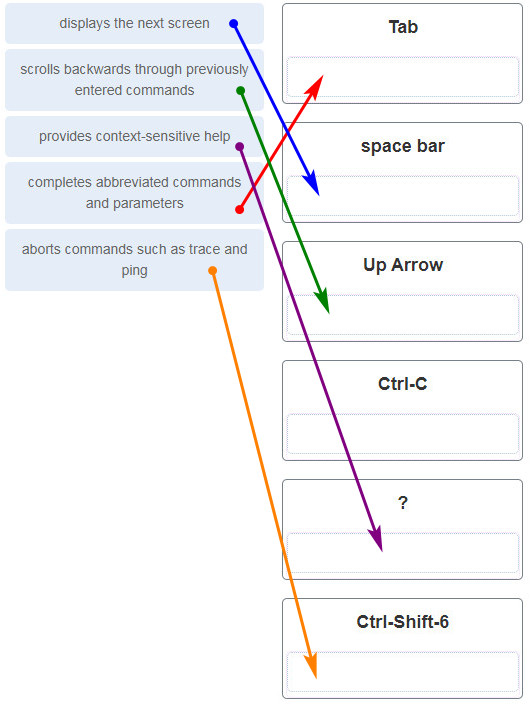

28. Haga coincidir las definiciones con sus respectivas teclas de acceso rápido y accesos directos de la CLI. (No se utilizan todas las opciones).

Explicación: Los accesos directos con sus funciones son los siguientes:

– Tabulador – Completa el resto de un comando o palabra clave parcialmente escrito

– Barra espaciadora – muestra la siguiente pantalla

-? – proporciona ayuda contextual

– Flecha arriba – Permite al usuario desplazarse hacia atrás a través de comandos anteriores

– Ctrl-C – cancela cualquier comando que se esté ingresando actualmente y regresa directamente al modo EXEC privilegiado

– Ctrl-Shift-6 – Permite al usuario interrumpir un IOS proceso como ping o traceroute

29. En el comando show running-config, ¿qué parte de la sintaxis está representada por running-config?

- El comando

- Una palabra clave

- Una variable

- Un simbolo

Explicación: La primera parte de la sintaxis, show, es el comando, y la segunda parte de la sintaxis, running-config, es la palabra clave. La palabra clave especifica lo que debe mostrarse como resultado del comando show.

30. Después de realizar cambios de configuración en un conmutador Cisco, un administrador de red emite un comando copy running-config startup-config. ¿Cuál es el resultado de emitir este comando?

- La nueva configuración se almacenará en la memoria flash.

- La nueva configuración se cargará si se reinicia el conmutador.

- El archivo IOS actual se reemplazará con el archivo recién configurado.

- Se eliminarán los cambios de configuración y se restaurará la configuración original.

31. ¿Qué comando evitará que todas las contraseñas no cifradas se muestren en texto sin formato en un archivo de configuración?

- (config)# enable password secret

- (config)# enable secret Secret_Password

- (config-line)# password secret

- (config)# service password-encryption

- (config)# enable secret Encrypted_Password

Explicación: Para evitar que todas las contraseñas configuradas aparezcan en texto sin formato en los archivos de configuración, un administrador puede ejecutar el comando de cifrado de contraseñas del servicio. Este comando cifra todas las contraseñas configuradas en el archivo de configuración.

32. Un administrador de red ingresa el comando de cifrado de contraseña de servicio en el modo de configuración de un enrutador. ¿Qué logra este comando?

- Este comando cifra las contraseñas a medida que se transmiten a través de enlaces WAN seriales.

- Este comando evita que alguien vea las contraseñas de configuración en ejecución.

- Este comando habilita un algoritmo de cifrado fuerte para el comando enable secret password.

- Este comando cifra automáticamente las contraseñas en los archivos de configuración que están almacenados actualmente en la NVRAM.

- Este comando proporciona una contraseña cifrada exclusiva para el personal de servicio externo que debe realizar el mantenimiento del enrutador.

Explicación: Los archivos startup-config y running-config muestran la mayoría de las contraseñas en texto sin formato. Utilice el comando de configuración global de cifrado de contraseñas del servicio para cifrar todas las contraseñas de texto sin formato en estos archivos.

33. ¿Qué método pueden utilizar dos computadoras para garantizar que los paquetes no se descarten porque se envían demasiados datos demasiado rápido?

- Encapsulamiento

- Control de flujo

- Método de acceso

- Tiempo de espera de respuesta

Explicación: Para que dos computadoras puedan comunicarse de manera efectiva, debe haber un mecanismo que permita que tanto el origen como el destino establezcan el tiempo de transmisión y recepción de datos. El control de flujo permite esto al garantizar que los datos no se envíen demasiado rápido para que se reciban correctamente.

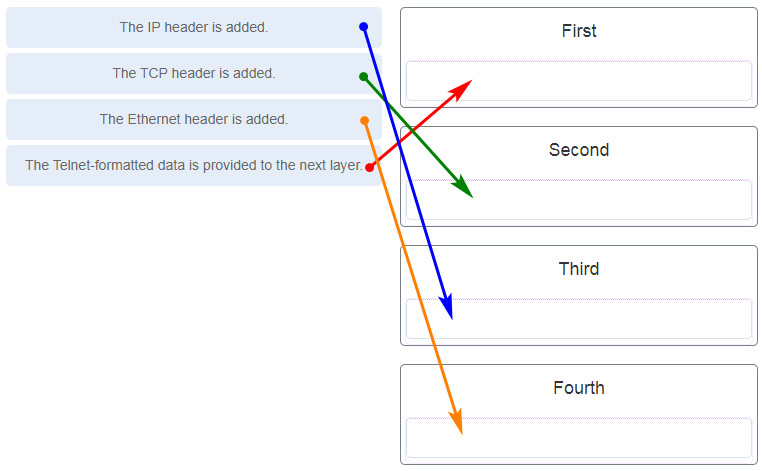

34. ¿Qué enunciado describe con precisión un proceso de encapsulación TCP / IP cuando una PC envía datos a la red?

- Los datos se envían desde la capa de Internet a la capa de acceso a la red.

- Los paquetes se envían desde la capa de acceso a la red a la capa de transporte.

- Los segmentos se envían desde la capa de transporte a la capa de Internet.

- Las tramas se envían desde la capa de acceso a la red a la capa de Internet.

Explicación: cuando los datos viajan desde la PC a la red, la capa de transporte envía segmentos a la capa de Internet. La capa de Internet envía paquetes a la capa de acceso a la red, que crea tramas y luego convierte las tramas en bits. Los bits se envían a los medios de la red.

35. ¿Qué tres protocolos de la capa de aplicación forman parte del conjunto de protocolos TCP / IP? (Elige tres.)

- ARP

- DHCP

- DNS

- FTP

- NAT

- PPP

Explicación: DNS, DHCP y FTP son todos protocolos de capa de aplicación en el conjunto de protocolos TCP / IP. ARP y PPP son protocolos de capa de acceso a la red y NAT es un protocolo de capa de Internet en el conjunto de protocolos TCP / IP.

36. Haga coincidir la descripción con la organización. (No se utilizan todas las opciones).

37. ¿Qué nombre se asigna a la PDU de la capa de transporte?

- Bits

- Dato

- Trama

- Packete

- Segmento

Explicación: Los datos de la aplicación se transmiten por la pila de protocolos en su camino para ser transmitidos a través de los medios de red. Durante el proceso, varios protocolos le agregan información en cada nivel. En cada etapa del proceso, una PDU (unidad de datos de protocolo) tiene un nombre diferente para reflejar sus nuevas funciones. Las PDU se nombran de acuerdo con los protocolos de la suite TCP / IP:

Datos: término general para la PDU que se utiliza en la capa de aplicación.

Segmento: capa de transporte PDU

Paquete: capa de red PDU

Trama: capa de enlace de datos PDU

Bits: una PDU de capa física que se utiliza cuando se transmiten datos físicamente por el medio

38. Cuando el direccionamiento IPv4 se configura manualmente en un servidor web, ¿qué propiedad de la configuración IPv4 identifica la red y la parte del host para una dirección IPv4?

- Dirección del servidor DNS

- Máscara de subred

- Puerta de enlace predeterminada

- Dirección del servidor DHCP

Explicación: Hay varios componentes que deben ingresarse al configurar IPv4 para un dispositivo final:

Dirección IPv4 : identifica de forma única un dispositivo final en la red

Máscara de subred: determina la parte de la dirección de red y la parte del host para una dirección IPv4

Puerta de enlace predeterminada: la IP Dirección de la interfaz del enrutador utilizada para comunicarse con los hosts en otra red

Dirección del servidor DNS: la dirección IP del servidor del Sistema de nombres de dominio (DNS) La

dirección del servidor DHCP (si se usa DHCP) no se configura manualmente en los dispositivos finales. Lo proporcionará un servidor DHCP cuando un dispositivo final solicite una dirección IP.

39. ¿Qué proceso implica colocar una PDU dentro de otra PDU?

- Encapsulamiento

- Codificacion

- Segmentación

- Control de flujo

Explicación: Cuando un mensaje se coloca dentro de otro mensaje, esto se conoce como encapsulación. En las redes, la encapsulación tiene lugar cuando una unidad de datos de protocolo se transporta dentro del campo de datos de la siguiente unidad de datos de protocolo inferior.

40. ¿Qué capa es responsable de enrutar mensajes a través de una internetwork en el modelo TCP / IP?

- Internet

- Transporte

- Acceso a la red

- Sesión

Explicación: El modelo TCP / IP consta de cuatro capas: aplicación, transporte, Internet y acceso a la red. De estas cuatro capas, es la capa de Internet la responsable de enrutar los mensajes. La capa de sesión no forma parte del modelo TCP / IP, sino que forma parte del modelo OSI.

41. Para el conjunto de protocolos TCP / IP, ¿cuál es el orden correcto de eventos cuando se está preparando un mensaje Telnet para ser enviado a través de la red?

42. ¿Qué formato de PDU se utiliza cuando la NIC de un host recibe bits del medio de red?

- Dato

- Trama

- Paquete

- Segmento

Explicación: Cuando se reciben en la capa física de un host, los bits se formatean en una trama en la capa de enlace de datos. Un paquete es la PDU en la capa de red. Un segmento es la PDU en la capa de transporte. Un archivo es una estructura de datos que se puede utilizar en la capa de aplicación.

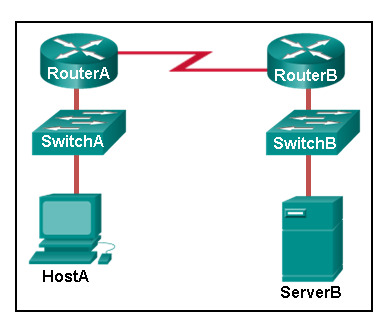

43. Consulte la exposición. ServerB está intentando comunicarse con el HostA. ¿Qué dos afirmaciones identifican correctamente el direccionamiento que generará ServerB en el proceso? (Escoge dos.)

- ServerB generará un paquete con la dirección IP de destino del RouterB.

- ServerB generará una trama con la dirección MAC de destino de SwitchB.

- ServerB generará un paquete con la dirección IP de destino del RouterA.

- ServerB generará una trama con la dirección MAC de destino del RouterB.

- ServerB generará un paquete con la dirección IP de destino de HostA.

- ServerB generará una trama con la dirección MAC de destino del RouterA.

44. ¿Qué método permite que una computadora reaccione en consecuencia cuando solicita datos de un servidor y el servidor tarda demasiado en responder?

- Encapsulamiento

- Control de flujo

- Método de acceso

- Tiempo de espera de respuesta

45. Un cliente web está recibiendo una respuesta para una página web de un servidor web. Desde la perspectiva del cliente, ¿cuál es el orden correcto de la pila de protocolos que se utiliza para decodificar la transmisión recibida?

- Ethernet, IP, TCP, HTTP

- HTTP, TCP, IP, Ethernet

- Ethernet, TCP, IP, HTTP

- HTTP, Ethernet, IP, TCP

Explicación:

1. HTTP gobierna la forma en que interactúan un servidor web y un cliente.

2. TCP gestiona conversaciones individuales entre servidores web y clientes.

3. IP es responsable de la entrega a través de la mejor ruta hasta el destino.

4. Ethernet toma el paquete de IP y lo formatea para su transmisión.

46. ¿Qué dos capas del modelo OSI tienen la misma funcionalidad que una capa única del modelo TCP / IP? (Escoge dos.)

- Enlace de datos

- La red

- Físico

- Sesión

- Transporte

Explicación: El enlace de datos OSI y las capas físicas juntas son equivalentes a la capa de acceso a la red TCP / IP. La capa de transporte OSI es funcionalmente equivalente a la capa de transporte TCP / IP, y la capa de red OSI es equivalente a la capa de Internet TCP / IP. Las capas de aplicación, presentación y sesión de OSI son funcionalmente equivalentes a la capa de aplicación dentro del modelo TCP / IP.

47. ¿En qué capa del modelo OSI se agregaría una dirección lógica durante la encapsulación?

- Capa fisica

- Capa de enlace de datos

- Capa de red

- Capa de transporte

48. ¿Cuál es una característica de los mensajes de multidifusión?

- Se envían a un grupo selecto de hosts.

- Se envían a todos los hosts de una red.

- Deben ser reconocidos.

- Se envían a un único destino.

Explicación: La multidifusión es un tipo de comunicación de uno a varios. Los mensajes de multidifusión se dirigen a un grupo de multidifusión específico.

49. ¿Qué afirmación es correcta sobre los protocolos de red?

- Los protocolos de red definen el tipo de hardware que se utiliza y cómo se monta en los racks.

- Definen cómo se intercambian los mensajes entre el origen y el destino.

- Todos funcionan en la capa de acceso a la red de TCP / IP.

- Solo son necesarios para el intercambio de mensajes entre dispositivos en redes remotas.

50. ¿Cuál es la ventaja de los dispositivos de red que utilizan protocolos estándar abiertos?

- Las comunicaciones de red se limitan a transferencias de datos entre dispositivos del mismo proveedor.

- Un host cliente y un servidor que ejecutan diferentes sistemas operativos pueden intercambiar datos con éxito.

- El acceso a Internet puede ser controlado por un único ISP en cada mercado.

- La competencia y la innovación se limitan a tipos específicos de productos.

Explicación: Una ventaja de los dispositivos de red que implementan protocolos estándar abiertos, como los de la suite TCP / IP, es que los clientes y servidores que ejecutan diferentes sistemas operativos pueden comunicarse entre sí. Los protocolos estándar abiertos facilitan la innovación y la competencia entre proveedores y entre mercados, y pueden reducir la aparición de monopolios en los mercados de redes.

51. ¿Qué dispositivo realiza la función de determinar la ruta que deben tomar los mensajes a través de las redes?

- Un router

- Un cortafuegos

- Un servidor web

- Un módem DSL

Explicación: Se utiliza un enrutador para determinar la ruta que deben tomar los mensajes a través de la red. Se utiliza un firewall para filtrar el tráfico entrante y saliente. Se utiliza un módem DSL para proporcionar conexión a Internet para un hogar u organización.

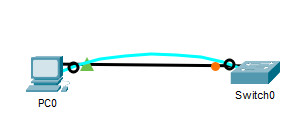

52. Abra la Actividad PT. Realice las tareas en las instrucciones de la actividad y luego responda la pregunta.

¿Cuál es la dirección IP de la interfaz virtual del conmutador (SVI) en Switch0?

- 192.168.5.10

- 192.168.10.5

- 192.168.10.1

- 192.168.5.0

Explicación: Después de que se emite el comando enable, el comando show running-configuration o el comando show ip interfaces brief mostrarán la dirección IP de la interfaz virtual del conmutador (SVI).

53. ¿Por qué un switch de capa 2 necesitaría una dirección IP?

- Para permitir que el conmutador envíe tramas de difusión a las PC conectadas

- Para permitir que el conmutador funcione como puerta de enlace predeterminada

- Para permitir que el conmutador se gestione de forma remota

- Para permitir que el conmutador reciba tramas de las PC conectadas

Explicación: Un conmutador, como dispositivo de Capa 2, no necesita una dirección IP para transmitir tramas a los dispositivos conectados. Sin embargo, cuando se accede a un conmutador de forma remota a través de la red, debe tener una dirección de Capa 3. La dirección IP debe aplicarse a una interfaz virtual en lugar de a una interfaz física. Los enrutadores, no los conmutadores, funcionan como pasarelas predeterminadas.

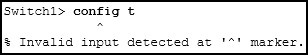

54. Consulte la exposición. Un administrador está intentando configurar el conmutador, pero recibe el mensaje de error que se muestra en la exposición. ¿Cuál es el problema?

- Se debe utilizar el comando completo, configure terminal.

- El administrador ya está en modo de configuración global.

- El administrador primero debe ingresar al modo EXEC privilegiado antes de emitir el comando.

- El administrador debe conectarse a través del puerto de la consola para acceder al modo de configuración global.

Explicación: Para ingresar al modo de configuración global, se debe ingresar el comando configure terminal, o una versión abreviada como config t, desde el modo EXEC privilegiado. En este escenario, el administrador está en modo EXEC de usuario, como lo indica el símbolo> después del nombre de host. El administrador necesitaría usar el comando enable para pasar al modo EXEC privilegiado antes de ingresar el comando configure terminal.

55. ¿Qué término describe una red propiedad de una organización que brinda acceso seguro a personas que trabajan para otra organización?

- Extranet

- Nube

- BYOD

- Calidad de servicio

56. ¿Qué término describe el almacenamiento de archivos personales en servidores a través de Internet para proporcionar acceso en cualquier lugar, en cualquier momento y en cualquier dispositivo?

- Nube

- BYOD

- Calidad de servicio

- Red de cobertura

57. ¿Qué término describe una red en la que una computadora puede ser tanto cliente como servidor?

- De igual a igual

- Nube

- BYOD

- Calidad de servicio

58. ¿Qué término describe un tipo de red que utilizan las personas que trabajan desde casa o desde una pequeña oficina remota?

- Red SOHO

- BYOD

- Calidad de servicio

- Red de cobertura

59. ¿Qué término describe un modelo informático en el que el software de servidor se ejecuta en computadoras dedicadas?

- Servidor de cliente

- Internet

- Intranet

- Extranet

60. ¿Qué término describe un tipo de red que utilizan las personas que trabajan desde casa o desde una pequeña oficina remota?

- Red SOHO

- Internet

- Intranet

- Extranet

61. ¿Qué término describe una tecnología que permite que los dispositivos se conecten a la LAN mediante una toma de corriente?

- Redes eléctricas

- Internet

- Intranet

- Extranet

62. ¿Qué término describe una política que permite que los dispositivos de red administren el flujo de datos para dar prioridad a la voz y el video?

- Calidad de servicio

- Internet

- Intranet

- Extranet

63. ¿Qué término describe una colección privada de LAN y WAN que pertenece a una organización?

- Intranet

- Internet

- Extranet

- De igual a igual

64. ¿Qué término describe la capacidad de utilizar dispositivos personales en una red empresarial o de un campus?

- BYOD

- Internet

- Intranet

- Extranet

65. ¿En qué capa OSI se agrega una dirección IP de origen a una PDU durante el proceso de encapsulación?

- Capa de red

- Capa de enlace de datos

- Capa de transporte

- Capa de aplicación

66. ¿En qué capa OSI se agrega un número de puerto de destino a una PDU durante el proceso de encapsulación?

- Capa de transporte

- Capa de enlace de datos

- Capa de red

- Capa de aplicación

67. ¿En qué capa OSI se agregan datos a una PDU durante el proceso de encapsulación?

- Capa de aplicación

- Capa de enlace de datos

- Capa de red

- Capa de transporte

68. ¿En qué capa OSI se agrega una dirección IP de origen a una PDU durante el proceso de encapsulación?

- Capa de red

- Capa de enlace de datos

- Capa de aplicación

- Capa de presentación

69. ¿Cuál de los siguientes es el nombre de todas las computadoras conectadas a una red que participan directamente en la comunicación de la red?

- Servidores

- Dispositivo intermediario

- Medios de acogida

70. ¿En qué capa OSI se agrega una dirección IP de destino a una PDU durante el proceso de encapsulación?

- Capa de red

- Capa de aplicación

- Capa de transporte

- Capa de presentación

71. ¿En qué capa OSI se agrega una dirección MAC de origen a una PDU durante el proceso de encapsulación?

- Capa de enlace de datos

- Capa de aplicación

- Capa de transporte

- Capa de presentación

72. ¿En qué capa OSI se agrega un número de puerto de origen a una PDU durante el proceso de encapsulación?

- Capa de transporte

- Capa de aplicación

- Capa de red

- Capa de presentación

- Capa de enlace de datos

73. ¿En qué capa OSI se agrega una dirección MAC de destino a una PDU durante el proceso de encapsulación?

- Capa de enlace de datos

- Capa de transporte

- Capa de aplicación

- Capa de red

74. Cuando los datos se codifican como pulsos de luz, ¿qué medios se utilizan para transmitir los datos?

- Inalámbrico

- Cable de fibra óptica

- Cable de cobre

75. ¿Qué dos dispositivos son dispositivos intermediarios? (Escoge dos)

- Anfitrión

- Router

- Switch

- Servidores