Examen de aptitudes prácticas

TODO SOBRE CCNA v7 – CISCO

Examen de aptitudes prácticas

Evaluación final de habilidades de PT de SRWE (PTSA)

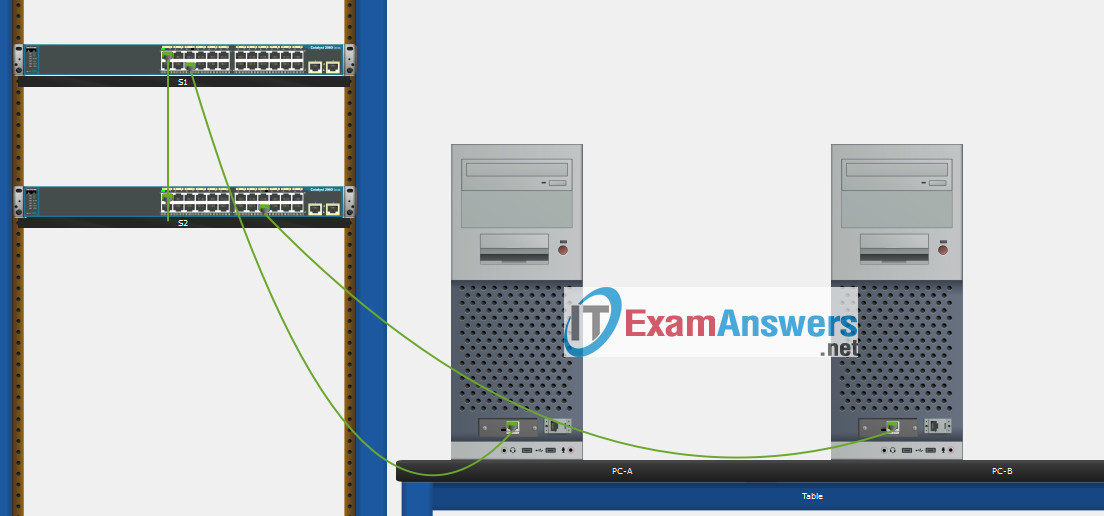

Topología

Topología – Evaluación de habilidades de PT final de SRWE (PTSA)

Tabla de VLAN

| VLAN | Subinterfaz del enrutador | Nombre de VLAN |

|---|---|---|

| 2 | G0 / 0 / 1.2 | Bicicletas |

| 3 | G0 / 0 / 1.3 | Triciclos |

| 4 | G0 / 0 / 1.4 | Gestión |

| 5 | N / A | Estacionamiento |

| 6 | G0 / 0 / 1.6 | Nativo |

Tabla de direcciones

| Dispositivo / Interfaz | Dirección IP / Prefijo / Enlace Dirección local | Puerta de enlace predeterminada |

|---|---|---|

| R1 G0 / 0 / 1.2 | 10.19.8.1 / 26 | N / A |

| 2001: db8: acad: a :: 1/64 | N / A | |

| fe80 :: 1 | N / A | |

| R1 G0 / 0 / 1.3 | 10.19.8.65 / 27 | N / A |

| 2001: db8: acad: b :: 1/64 | N / A | |

| fe80 :: 1 | N / A | |

| R1 G0 / 0 / 1.4 | 10.19.8.97 / 29 | N / A |

| 2001: db8: acad: c :: 1/64 | N / A | |

| fe80 :: 1 | N / A | |

| R1 G0 / 0 / 1.6 | N / A | N / A |

| R1 Loopback0 | 209.165.201.1 / 27 | N / A |

| 2001: db8: acad: 209 :: 1/64 | N / A | |

| fe80 :: 1 | N / A | |

| S1 VLAN 4 SVI | 10.19.8.98 / 29 | 10.19.8.97 |

| S2 VLAN 4 SVI | 10.19.8.99 / 29 | 10.19.8.97 |

| NIC de la PC-A | DHCP para dirección IPv4 | DHCP para puerta de enlace predeterminada IPv4 |

| 2001: db8: acad: a :: 50/64 | fe80 :: 1 | |

| NIC PC-B | DHCP para dirección IPv4 | DHCP para puerta de enlace predeterminada IPv4 |

| 2001: db8: acad: b :: 50/64 | fe80 :: 1 |

Nota: No hay una interfaz en el enrutador que admita VLAN 5.

Evaluación final de habilidades de PT de SRWE (PTSA)

Evaluación final de habilidades de PT de SRWE (PTSA)

Algunas cosas a tener en cuenta al completar esta actividad:

- No utilice el botón Atrás del navegador ni cierre ni vuelva a cargar ninguna ventana de examen durante el examen.

- No cierre Packet Tracer cuando haya terminado. Se cerrará automáticamente.

- Haga clic en el botón Enviar evaluación en la ventana del navegador para enviar su trabajo.

Objetivos de evaluación

- Parte 1: Construya la red

- Parte 2: configurar los ajustes iniciales del dispositivo

- Parte 3: Configurar las configuraciones de la infraestructura de red (VLAN, Trunking, EtherChannel)

- Parte 4: Configurar la compatibilidad con el host

Introducción

En esta Evaluación de habilidades de Packet Tracer (PTSA), configurará los dispositivos en una red pequeña. Debe configurar un enrutador, dos conmutadores y dos PC para admitir tanto la conectividad IPv4 como la IPv6. Su enrutador y conmutadores también deben administrarse de forma segura. Configurará el enrutamiento entre VLAN, DHCP, Etherchannel y seguridad de puerto.

Todas sus tareas se realizarán en el modo físico PT. No podrá acceder a la topología lógica para esta evaluación. Los dispositivos de red deben configurarse desde una conexión de consola directa.

Instrucciones

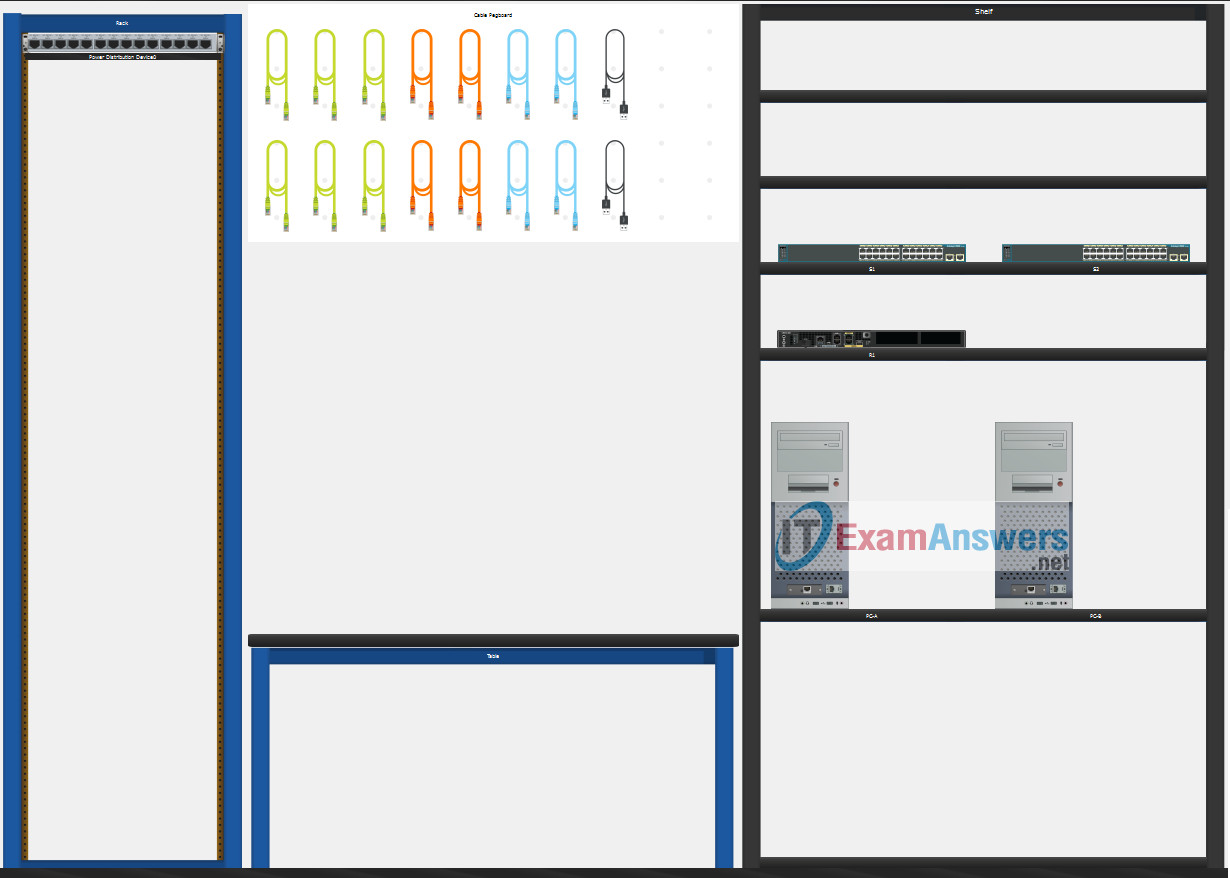

Parte 1: Construya la red

- una. Mueva los dispositivos necesarios al bastidor del equipo.

- B. Coloque los PJ sobre la mesa.

- C. Conecte los dispositivos de acuerdo con el diagrama de topología.

- Utilice un cable de cobre de conexión directa para conectar todos los dispositivos

Parte 2: configurar los ajustes iniciales del dispositivo

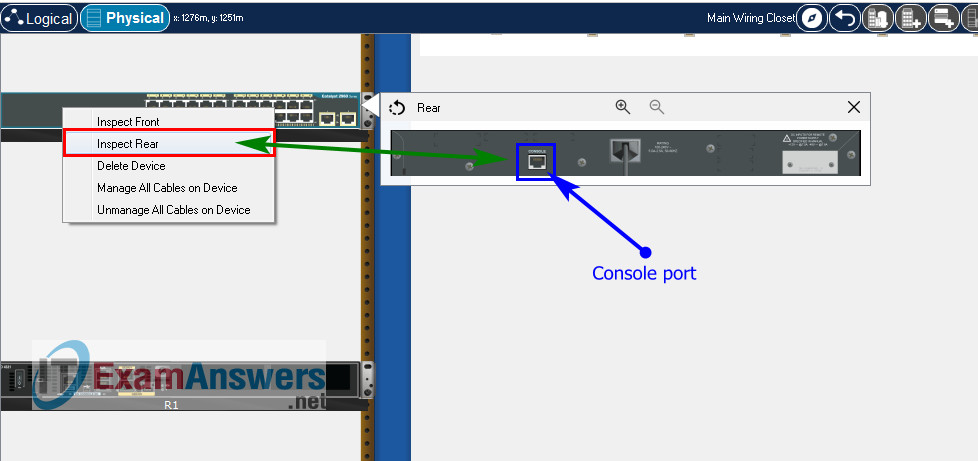

Toda la configuración del dispositivo IOS debe realizarse a través de conexiones de consola directas.

Para mostrar el puerto de la consola en el conmutador, haga clic con el botón derecho en el conmutador -> inspeccionar la parte trasera -> puerto de la consola

Paso 1: configurar los parámetros básicos de R1 y la protección del dispositivo

una. Configure los ajustes básicos.

- Evite que el enrutador intente resolver comandos ingresados incorrectamente como nombres de dominio.

- Configure el nombre de host de R1 .

- Configure una pancarta MOTD adecuada.

Router (config) #no búsqueda de dominio ip Enrutador (config) #hostname R1 R1 (config) #banner motd # El acceso no autorizado está prohibido #

B. Configure la seguridad de la contraseña.

- Configure la contraseña de la consola y habilite las conexiones.

- Configure una contraseña secreta de habilitación.

- Cifre todas las contraseñas de texto sin cifrar.

- Establezca la longitud mínima de las contraseñas recién creadas en 10 caracteres.

R1 (config) #line consola 0 R1 (config-line) # contraseña ciscoconpass R1 (config-line) #login R1 (config-line) #exit R1 (config) #enable ciscoenpass secreto R1 (config) #service contraseña-cifrado R1 (config) #security passwords min-length 10

C. Configure SSH.

1) Cree un usuario administrativo en la base de datos de usuarios local.

- Nombre de usuario: admin

- Contraseña cifrada: admin1pass

2) Configure el nombre de dominio como ccna-ptsa.com

3) Cree una clave criptográfica RSA con un módulo de 1024 bits.

4) Asegúrese de que se utilizará una versión más segura de SSH.

5) Configure las líneas vty para autenticar los inicios de sesión en la base de datos de usuarios local.

6) Configure las líneas vty para que solo acepten conexiones a través de SSH.

R1 (config) # nombre de usuario administrador secreto admin1pass R1 (config) #ip nombre de dominio ccna-ptsa.com R1 (config) #crypto key generar rsa 1024 R1 (config) #ip ssh versión 2 R1 (config) #line vty 0 15 R1 (config-line) #login local R1 (config-line) #transport input ssh R1 (config-line) #exit

Paso 2: configurar las interfaces del enrutador.

una. Configure el R1 con una interfaz de bucle invertido. Configure el loopback0 con direccionamiento IPv4 e IPv6 de acuerdo con la tabla de direccionamiento.

R1 (config-subif) #interface Loopback 0 R1 (config-subif) #description Loopback R1 (config-subif) # dirección IP 209.165.201.1 255.255.255.224 R1 (config-subif) # dirección ipv6 2001: db8: acad: 209 :: 1/64 R1 (config-subif) # dirección ipv6 fe80 :: 1 link-local R1 (config-subif) #exit

B. Configurar subinterfaces de enrutador

- Prepare el enrutador para que se configure con direcciones IPv6 en sus interfaces.

- Utilice la información de la tabla de direccionamiento y la tabla de VLAN para configurar las subinterfaces en el R1:

- Las interfaces deben configurarse con direcciones IPv4 e IPv6.

- Todas las interfaces direccionadas deben usar fe80 :: 1 como la dirección local del enlace .

- Utilice la tabla de VLAN para asignar membresía de VLAN a las subinterfaces.

- Asegúrese de configurar la interfaz VLAN nativa.

- Configure descripciones para todas las interfaces.

R1 (config) # ipv6 unicast-routing R1 (config) # interfaz g0 / 0 / 1.2 R1 (config-subif) # encapsulación dot1Q 2 R1 (config-subif) #description Bicicletas R1 (config-subif) #ip dirección 10.19.8.1 255.255.255.192 R1 (config-subif) # dirección ipv6 2001: db8: acad: a :: 1/64 R1 (config-subif) # dirección ipv6 fe80 :: 1 link-local R1 (config-subif) # interfaz g0 / 0 / 1.3 R1 (config-subif) # encapsulación dot1Q 3 R1 (config-subif) # descripción Triciclos R1 (config-subif) #ip dirección 10.19.8.65 255.255.255.224 R1 (config-subif) # dirección ipv6 2001: db8: acad: b :: 1/64 R1 (config-subif) # dirección ipv6 fe80 :: 1 link-local R1 (config-subif) # interfaz g0 / 0 / 1.4 R1 (config-subif) # encapsulación dot1Q 4 R1 (config-subif) #description Management R1 (config-subif) #ip dirección 10.19.8.97 255.255.255.248 R1 (config-subif) # dirección ipv6 2001: db8: acad: c :: 1/64 R1 (config-subif) # dirección ipv6 fe80 :: 1 link-local R1 (config-subif) # interfaz g0 / 0 / 1.6 R1 (config-subif) # encapsulación dot1Q 6 nativo R1 (config-subif) #description Nativo R1 (config) # interfaz g0 / 0/1 R1 (config-if) # sin apagado

Paso 3: Configure S1 y S2 con la configuración básica y el endurecimiento del dispositivo.

Las tareas de configuración para los switches S1 y S2 incluyen las siguientes:

a. Configurar los ajustes básicos en S1 y S2

- Evite que los conmutadores intenten resolver comandos ingresados incorrectamente como nombres de dominio.

- Configure el nombre de host S1 o S2 .

- Configure una pancarta MOTD adecuada en ambos conmutadores.

Switch1 (config) #no búsqueda de dominio ip Switch1 (config) #hostname S1 S1 (config) #banner motd # ¡El acceso no autorizado está prohibido! #

Switch2 (config) #no búsqueda de dominio ip Switch2 (config) #hostname S2 S2 (config) #banner motd # ¡El acceso no autorizado está prohibido! #

B. Configurar la protección del dispositivo en S1 y S2

- 1) Configure la contraseña de la consola y habilite las conexiones.

- 2) Configure una contraseña secreta de habilitación.

- 3) Cifre todas las contraseñas de texto sin cifrar.

S1 (config) #line consola 0 S1 (config-line) # contraseña ciscoconpass S1 (config-line) #login S1 (config-line) #exit S1 (config) #enable ciscoenpass secreto S1 (config) #service contraseña-cifrado

S2 (config) #line consola 0 S2 (config-line) # contraseña ciscoconpass S2 (línea de configuración) #login S2 (config-line) #exit S2 (config) #enable ciscoenpass secreto S2 (config) #service contraseña-cifrado

C. Configurar SSH en S1 y S2

- Cree un usuario administrativo en la base de datos de usuarios local.

- Nombre de usuario: admin

- Contraseña: admin1pass

- Configure el nombre de dominio como ccna-ptsa.com

- Cree una clave criptográfica RSA con un módulo de 1024 bits.

- Asegúrese de que se utilizará una versión más segura de SSH.

- Configure las líneas vty para autenticar los inicios de sesión con la base de datos de usuarios local.

- Configure las líneas vty para aceptar conexiones solo a través de SSH.

S1 (config) #username admin secreto admin1pass S1 (config) #ip nombre de dominio ccna-ptsa.com S1 (config) #crypto key generate rsa 1024 S1 (config) #ip ssh versión 2 S1 (config) #line vty 0 15 S1 (config-line) #login local S1 (config-line) #transport input ssh S1 (config-line) #exit

S2 (config) #username admin secreto admin1pass S2 (config) #ip nombre de dominio ccna-ptsa.com S2 (config) #crypto key generate rsa 1024 S2 (config) #ip ssh versión 2 S2 (config) #line vty 0 15 S2 (config-line) #login local S2 (config-line) #transport input ssh S2 (config-line) #exit

Paso 4: configurar SVI en S1 y S2

Configure el SVI en ambos conmutadores.

- una. Utilice la información de la tabla de direccionamiento para configurar las SVI en S1 y S2 para la VLAN de administración.

- B. Configure el conmutador para que se pueda acceder al SVI desde otras redes a través de la VLAN de administración.

S1 (config) # interfaz vlan 4 S1 (config-if) # dirección ip 10.19.8.98 255.255.255.248 Interfaz de gestión S1 (config-if) #description S1 (config-if) # sin apagado S1 (config-if) #exit S1 (config) #ip puerta de enlace predeterminada 10.19.8.97

S2 (config) # interfaz vlan 4 S2 (config-if) # dirección ip 10.19.8.99 255.255.255.248 Interfaz de gestión S2 (config-if) #description S2 (config-if) # sin apagado S2 (config-if) #exit S2 (config) #ip puerta de enlace predeterminada 10.19.8.97

Parte 3: Configurar las configuraciones de la infraestructura de red (VLAN, Trunking, EtherChannel)

En S1 y S2, configure lo siguiente.

Paso 1: configurar VLAN y enlaces troncales.

- una. Cree las VLAN de acuerdo con la tabla de VLAN.

- B. Cree troncales VLAN 802.1Q en los puertos F0 / 1 y F0 / 2 . En S1 , F0 / 5 también debe configurarse como troncal. Utilice la VLAN 6 como la VLAN nativa.

S1 (config) #vlan 2 S1 (config-vlan) #name Bicicletas S1 (config-vlan) #vlan 3 S1 (config-vlan) #name Trikes S1 (config-vlan) #vlan 4 S1 (config-vlan) #name Gestión S1 (config-vlan) #vlan 5 S1 (config-vlan) #name Parking S1 (config-vlan) #vlan 6 S1 (config-vlan) #name Nativo S1 (config) #interfaz rango f0 / 1-2 Troncal del modo S1 (config-if-range) #switchport S1 (config-if-range) #switchport trunk native vlan 6 S1 (config-if-range) #switchport trunk permitido vlan 2 S1 (config-if-range) #switchport trunk permitido vlan 3 S1 (config-if-range) #switchport trunk permitido vlan 4 S1 (config-if-range) #switchport trunk permitido vlan 5 S1 (config-if-range) #switchport trunk permitido vlan 6 S1 (config-if-range) #exit S1 (config) # interfaz f0 / 5 Troncal del modo S1 (config-if) #switchport S1 (config-if) #switchport trunk vlan nativo 6 S1 (config-if) #switchport trunk permitido vlan 2 S1 (config-if) #switchport trunk permitido vlan 3 S1 (config-if) #switchport trunk permitido vlan 4 S1 (config-if) #switchport trunk permitido vlan 5 S1 (config-if) #switchport trunk permitido vlan 6 S1 (config-if) #exit

S2 (config) #vlan 2 S2 (config-vlan) #name Bicicletas S2 (config-vlan) #vlan 3 S2 (config-vlan) #name Trikes S2 (config-vlan) #vlan 4 Administración de #name de S2 (config-vlan) S2 (config-vlan) #vlan 5 S2 (config-vlan) #name Parking S2 (config-vlan) #vlan 6 S2 (config-vlan) #name Nativo S2 (config) #interfaz rango f0 / 1-2 Troncal del modo S2 (config-if-range) #switchport S2 (config-if-range) #switchport trunk nativo vlan 6 S2 (config-if-range) #switchport trunk permitido vlan 2 S2 (config-if-range) #switchport trunk permitido vlan 3 S2 (config-if-range) #switchport trunk permitido vlan 4 S2 (config-if-range) #switchport trunk permitido vlan 5 S2 (config-if-range) #switchport trunk permitido vlan 6 S2 (config-if-range) #exit

Paso 2: configurar Etherchannel.

Cree el grupo de puertos 1 EtherChannel de capa 2 que utilice las interfaces F0 / 1 y F0 / 2 en S1 y S2. Ambos extremos del canal deben negociar el enlace LACP.

S1 (config) #interfaz rango f0 / 1-2 S1 (config-if-range) # modo canal-grupo 1 activo S1 (config-if-range) #exit

S2 (config) #interfaz rango f0 / 1-2 S2 (config-if-range) # modo canal-grupo 1 activo S2 (config-if-range) #exit

Paso 3: configurar puertos de conmutación.

- una. En S1 , configure el puerto que está conectado al host con el modo de acceso estático en la VLAN 2 .

- B. En S2 , configure el puerto que está conectado al host con el modo de acceso estático en la VLAN 3 .

- C. Configure la seguridad del puerto en los puertos de acceso activo S1 y S2 para aceptar solo tres direcciones MAC aprendidas.

- D. Asigne todos los puertos de conmutador no utilizados a la VLAN 5 en ambos conmutadores y apague los puertos.

- mi. Configure una descripción de los puertos no utilizados que sea relevante para su estado.

S1 (config) # interfaz f0 / 6 S1 (config-if) #description host Acceso al modo S1 (config-if) #switchport S1 (config-if) #switchport acceso vlan 2 S1 (config-if) #switchport puerto-seguridad S1 (config-if) #switchport port-security máximo 3 S1 (config) # rango de interfaz f0 / 3-4, f0 / 7-24, g0 / 1-2 Acceso al modo S1 (config-if-range) #switchport S1 (config-if-range) #switchport access vlan 5 S1 (config-if-range) #description Interfaces no utilizadas S1 (config-if-range) #shutdown

S2 (config) # interfaz f0 / 18 Acceso al modo S2 (config-if) #switchport S2 (config-if) #switchport puerto-seguridad S2 (config-if) #switchport acceso vlan 3 S2 (config-if) #switchport port-security máximo 3 S2 (config) #interfaz rango f0 / 3-17, f0 / 19-24, g0 / 1-2 Acceso al modo S2 (config-if-range) #switchport S2 (config-if-range) #switchport access vlan 5 S2 (config-if-range) #description Interfaces no utilizadas S2 (config-if-range) #shutdown

Parte 4: Configurar la compatibilidad con el host

Paso 1: configurar el enrutamiento predeterminado en el R1

Utilice el cable de la consola para volver a conectar la PC y el enrutador, ingrese la contraseña ciscoconpass y ciscoenpass para iniciar sesión en el enrutador

- una. Configure una ruta predeterminada IPv4 que utilice la interfaz Lo0 como interfaz de salida.

- B. Configure una ruta predeterminada IPv6 que utilice la interfaz Lo0 como interfaz de salida.

R1 (config) #ip route 0.0.0.0 0.0.0.0 loopback 0 R1 (config) # ipv6 route :: / 0 loopback 0

Paso 2: configurar IPv4 DHCP para VLAN 2

- una. En el R1, cree un grupo de DHCP llamado CCNA-A que consta de las últimas 10 direcciones de host en la subred VLAN 2 únicamente.

- B. Configure la dirección de puerta de enlace predeterminada correcta en el grupo.

- C. Configure el nombre de dominio de ccna-a.net.

R1 (config) #ip dhcp excluida-dirección 10.19.8.1 10.19.8.52 R1 (config) #ip dhcp pool CCNA-A R1 (dhcp-config) #network 10.19.8.0 255.255.255.192 R1 (dhcp-config) # enrutador predeterminado 10.19.8.1 R1 (dhcp-config) # nombre de dominio ccna-a.net R1 (dhcp-config) # salida

Paso 3: configurar IPv4 DHCP para VLAN 3

- una. En R1, cree un grupo de DHCP llamado CCNA-B que consta de las últimas 10 direcciones de host en la subred VLAN 3 únicamente.

- B. Configure la dirección de puerta de enlace predeterminada correcta en el grupo.

- C. Configure el nombre de dominio de ccna-b.net.

R1 (config) #ip dhcp excluida-dirección 10.19.8.65 10.19.8.84 R1 (config) #ip dhcp pool CCNA-B R1 (dhcp-config) #network 10.19.8.64 255.255.255.224 R1 (dhcp-config) # enrutador predeterminado 10.19.8.65 R1 (dhcp-config) # nombre de dominio ccna-b.net R1 (dhcp-config) # salida

Paso 4: configurar las computadoras host.

- una. Configure las computadoras host para usar DHCP para el direccionamiento IPv4.

- B. Asigne estáticamente la GUA IPv6 y las direcciones de puerta de enlace predeterminadas utilizando los valores de la tabla de direccionamiento.

Clave de respuestas de guión:

Enrutador R1

permitir configurar terminal sin búsqueda de dominio ip nombre de host R1 banner motd # El acceso no autorizado está prohibido # consola de línea 0 contraseña ciscoconpass acceso Salida habilitar ciscoenpass secreto servicio de cifrado de contraseña contraseñas de seguridad longitud mínima 10 nombre de usuario administrador secreto admin1pass nombre de dominio ip ccna-ptsa.com generar clave criptográfica rsa 1024 ip ssh versión 2 línea vty 0 15 iniciar sesión local transporte entrada ssh Salida interfaz Loopback 0 descripción Loopback dirección IP 209.165.201.1 255.255.255.224 dirección ipv6 2001: db8: acad: 209 :: 1/64 dirección ipv6 fe80 :: 1 link-local Salida enrutamiento unidifusión ipv6 interfaz g0 / 0 / 1.2 encapsulación dot1Q 2 descripción Bicicletas dirección IP 10.19.8.1 255.255.255.192 dirección ipv6 2001: db8: acad: a :: 1/64 dirección ipv6 fe80 :: 1 link-local interfaz g0 / 0 / 1.3 encapsulación dot1Q 3 descripción Trikes dirección IP 10.19.8.65 255.255.255.224 dirección ipv6 2001: db8: acad: b :: 1/64 dirección ipv6 fe80 :: 1 link-local interfaz g0 / 0 / 1.4 encapsulación dot1Q 4 descripción Gestión dirección IP 10.19.8.97 255.255.255.248 dirección ipv6 2001: db8: acad: c :: 1/64 dirección ipv6 fe80 :: 1 link-local interfaz g0 / 0 / 1.6 encapsulación dot1Q 6 nativa descripción Native interfaz g0 / 0/1 no apagarse Salida ruta ip 0.0.0.0 0.0.0.0 loopback 0 ruta ipv6 :: / 0 loopback 0 dirección excluida ip dhcp 10.19.8.1 10.19.8.52 piscina ip dhcp CCNA-A red 10.19.8.0 255.255.255.192 enrutador predeterminado 10.19.8.1 nombre de dominio ccna-a.net Salida dirección excluida ip dhcp 10.19.8.65 10.19.8.84 piscina ip dhcp CCNA-B red 10.19.8.64 255.255.255.224 enrutador predeterminado 10.19.8.65 nombre de dominio ccna-b.net Salida

Interruptor S1

permitir configurar terminal sin búsqueda de dominio ip nombre de host S1 banner motd # ¡El acceso no autorizado está prohibido! # consola de línea 0 contraseña ciscoconpass acceso Salida habilitar ciscoenpass secreto servicio de cifrado de contraseña nombre de usuario administrador secreto admin1pass nombre de dominio ip ccna-ptsa.com generar clave criptográfica rsa 1024 ip ssh versión 2 línea vty 0 15 iniciar sesión local transporte entrada ssh Salida interfaz vlan 4 dirección IP 10.19.8.98 255.255.255.248 descripción Interfaz de gestión no apagarse Salida puerta de enlace predeterminada ip 10.19.8.97 vlan 2 Bicicletas de nombre vlan 3 nombre triciclos vlan 4 gestión de nombres vlan 5 nombre estacionamiento vlan 6 nombre nativo rango de interfaz f0 / 1-2 baúl en modo switchport switchport troncal nativo vlan 6 switchport trunk permitido vlan 2 troncal de switchport permitido vlan 3 troncal de switchport permitido vlan 4 troncal de switchport permitido vlan 5 troncal de switchport permitido vlan 6 Salida interfaz f0 / 5 baúl en modo switchport switchport troncal nativo vlan 6 switchport trunk permitido vlan 2 troncal de switchport permitido vlan 3 troncal de switchport permitido vlan 4 troncal de switchport permitido vlan 5 troncal de switchport permitido vlan 6 Salida rango de interfaz f0 / 1-2 modo canal-grupo 1 activo Salida interfaz f0 / 6 descripción del host acceso al modo switchport switchport acceso vlan 2 puerto de conmutador de seguridad puerto de conmutación máximo de seguridad 3 rango de interfaz f0 / 3-4, f0 / 7-24, g0 / 1-2 acceso al modo switchport switchport acceso vlan 5 descripción Interfaces no utilizadas cerrar

Interruptor S2:

permitir configurar terminal sin búsqueda de dominio ip nombre de host S2 banner motd # ¡El acceso no autorizado está prohibido! # consola de línea 0 contraseña ciscoconpass acceso Salida habilitar ciscoenpass secreto servicio de cifrado de contraseña nombre de usuario administrador secreto admin1pass nombre de dominio ip ccna-ptsa.com generar clave criptográfica rsa 1024 ip ssh versión 2 línea vty 0 15 iniciar sesión local transporte entrada ssh Salida interfaz vlan 4 dirección IP 10.19.8.99 255.255.255.248 descripción Interfaz de gestión no apagarse Salida puerta de enlace predeterminada ip 10.19.8.97 vlan 2 Bicicletas de nombre vlan 3 nombre triciclos vlan 4 gestión de nombres vlan 5 nombre estacionamiento vlan 6 nombre nativo rango de interfaz f0 / 1-2 baúl en modo switchport switchport troncal nativo vlan 6 switchport trunk permitido vlan 2 troncal de switchport permitido vlan 3 troncal de switchport permitido vlan 4 troncal de switchport permitido vlan 5 troncal de switchport permitido vlan 6 Salida rango de interfaz f0 / 1-2 modo canal-grupo 1 activo Salida interfaz f0 / 18 acceso al modo switchport switchport acceso vlan 3 puerto de conmutador de seguridad puerto de conmutación máximo de seguridad 3 rango de interfaz f0 / 3-17, f0 / 19-24, g0 / 1-2 acceso al modo switchport switchport acceso vlan 5 descripción Interfaces no utilizadas cerrar