Examen de los Módulos 3 – 5

TODO SOBRE CCNA v7 – CISCO

Módulos 3 - 5: Examen de seguridad de la red

Cómo encontrarlo: Presione “Ctrl + F” en el navegador y complete el texto de la pregunta para encontrar esa pregunta / respuesta. Si la pregunta no está aquí, búsquela en el banco de preguntas .

NOTA: Si tiene una nueva pregunta en esta prueba, comente la lista de preguntas y opciones múltiples en el formulario debajo de este artículo. Actualizaremos las respuestas por usted en el menor tiempo posible. ¡Gracias! Realmente valoramos su contribución al sitio web.

Redes empresariales, seguridad y automatización (versión 7.00) – Módulos 3 a 5: Examen de seguridad de la red

1. El departamento de TI informa que el servidor web de una empresa está recibiendo un número anormalmente alto de solicitudes de páginas web desde diferentes ubicaciones simultáneamente. ¿Qué tipo de ataque a la seguridad se está produciendo?

- adware

- DDoS

- suplantación de identidad

- Ingeniería social

- software espía

2. ¿Qué causa un desbordamiento del búfer?

- lanzar una contramedida de seguridad para mitigar un caballo de Troya

- descargar e instalar demasiadas actualizaciones de software a la vez

- intentar escribir más datos en una ubicación de memoria de los que esa ubicación puede contener

- enviar demasiada información a dos o más interfaces del mismo dispositivo, lo que provoca la pérdida de paquetes

- enviar conexiones repetidas como Telnet a un dispositivo en particular, negando así otras fuentes de datos

3. ¿Qué objetivo de comunicaciones seguras se logra mediante el cifrado de datos?

- autenticación

- disponibilidad

- confidencialidad

- integridad

Explicación: cuando los datos se cifran, se codifican para mantener la privacidad y la confidencialidad de los datos de modo que solo los destinatarios autorizados puedan leer el mensaje. Una función hash es otra forma de proporcionar confidencialidad.

4. ¿Qué tipo de malware tiene el objetivo principal de propagarse por la red?

- gusano

- virus

- caballo de Troya

- botnet

5. ¿Qué motiva comúnmente a los ciberdelincuentes a atacar redes en comparación con los hactivistas o los piratas informáticos patrocinados por el estado?

- ganancia financiera

- buscando fama

- estado entre compañeros

- razones políticas

Explicación: Los ciberdelincuentes suelen estar motivados por el dinero. Se sabe que los piratas informáticos piratean el estado. Los ciberterroristas están motivados para cometer delitos cibernéticos por razones religiosas o políticas.

6. ¿Qué tipo de hacker está motivado para protestar contra cuestiones políticas y sociales?

- hacktivista

- ciberdelincuente

- guión para niños

- corredor de vulnerabilidades

Explicación: Los piratas informáticos se clasifican por factores motivadores. Los hacktivistas están motivados por protestar por cuestiones políticas y sociales.

7. ¿Qué es un barrido de ping?

- un protocolo de consulta y respuesta que identifica información sobre un dominio, incluidas las direcciones asignadas a ese dominio.

- una técnica de escaneo que examina un rango de números de puerto TCP o UDP en un host para detectar servicios de escucha.

- una aplicación de software que permite la captura de todos los paquetes de red que se envían a través de una LAN.

- una técnica de escaneo de red que indica los hosts activos en un rango de direcciones IP.

Explicación: Un barrido de ping es una herramienta que se utiliza durante un ataque de reconocimiento. Otras herramientas que pueden usarse durante este tipo de ataque incluyen un barrido de ping, un escaneo de puertos o una consulta de información de Internet. Un ataque de reconocimiento se utiliza para recopilar información sobre una red en particular, generalmente como preparación para otro tipo de ataque a la red.

8. ¿En qué tipo de ataque intenta un ciberdelincuente impedir que usuarios legítimos accedan a los servicios de red?

- suplantación de direcciones

- MITM

- secuestro de sesión

- DoS

Explicación: En un ataque DoS o de denegación de servicio, el objetivo del atacante es evitar que usuarios legítimos accedan a los servicios de red.

9. ¿Qué requisito de comunicaciones seguras se garantiza mediante la implementación de algoritmos de generación de hash MD5 o SHA?

- no repudio

- autenticación

- integridad

- confidencialidad

Explicación: La integridad se garantiza mediante la implementación de algoritmos de generación de hash MD5 o SHA. Muchas redes modernas garantizan la autenticación con protocolos, como HMAC. La confidencialidad de los datos está garantizada mediante algoritmos de cifrado simétrico, incluidos DES, 3DES y AES. La confidencialidad de los datos también se puede garantizar mediante algoritmos asimétricos, incluidos RSA y PKI.

10. Si un algoritmo asimétrico usa una clave pública para encriptar datos, ¿qué se usa para desencriptarlos?

- un certificado digital

- una clave pública diferente

- una clave privada

- DH

Explicación: Cuando se usa un algoritmo asimétrico, se usan claves públicas y privadas para el cifrado. Cualquiera de las claves se puede utilizar para el cifrado, pero se debe utilizar la clave complementaria coincidente para el descifrado. Por ejemplo, si la clave pública se usa para el cifrado, entonces la clave privada debe usarse para el descifrado.

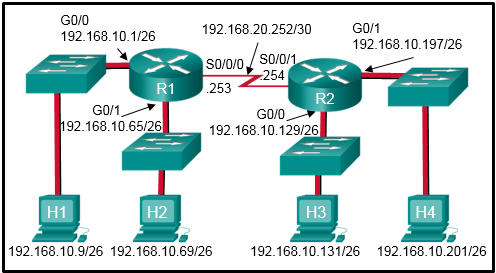

11. Consulte la exposición. ¿Qué dos ACL permitirían que solo las dos redes LAN conectadas a R1 accedan a la red que se conecta a la interfaz R2 G0 / 1? (Escoge dos.)

- permiso de la lista de acceso 1 192.168.10.0 0.0.0.127

- host de permiso

de lista de acceso 2 192.168.10.9 host de permiso de lista de acceso 2 192.168.10.69 - permiso de la lista de

acceso 5 192.168.10.0 0.0.0.63 permiso de la lista de acceso 5 192.168.10.64 0.0.0.63 - permiso de la lista de acceso 3 192.168.10.128 0.0.0.63

- permiso de la lista de acceso 4 192.168.10.0 0.0.0.255

Explicación: El comando permit 192.168.10.0 0.0.0.127 ignora las posiciones de bit 1 a 7, lo que significa que se permiten las direcciones 192.168.10.0 a 192.168.10.127. Las dos ACE del permiso 192.168.10.0 0.0.0.63 y el permiso 192.168.10.64 0.0.0.63 permiten el mismo rango de direcciones a través del enrutador.

12. ¿Qué dos filtros de paquetes podría usar un administrador de red en una ACL extendida de IPv4? (Escoge dos.)

- número de puerto UDP de destino

- tipo de computadora

- dirección MAC de destino

- Tipo de mensaje ICMP

- dirección de saludo TCP de origen

Explicación: Las listas de acceso extendidas suelen filtrar por direcciones IPv4 de origen y destino y números de puerto TCP o UDP. Se puede proporcionar un filtrado adicional para los tipos de protocolo.

13. ¿Qué tipo de ACL ofrece mayor flexibilidad y control sobre el acceso a la red?

- estándar numerado

- estándar nombrado

- extendido

- flexible

Explicación: Los dos tipos de ACL son estándar y extendidos. Ambos tipos se pueden nombrar o numerar, pero las ACL extendidas ofrecen una mayor flexibilidad.

14. ¿Cuál es la forma más rápida de eliminar una sola ACE de una ACL con nombre?

- Utilice la palabra clave no y el número de secuencia del ACE que se eliminará.

- Copie la ACL en un editor de texto, elimine la ACE y luego copie la ACL nuevamente en el enrutador.

- Cree una nueva ACL con un número diferente y aplique la nueva ACL a la interfaz del enrutador.

- Utilice el comando no access-list para eliminar toda la ACL y luego vuelva a crearla sin ACE.

Explicación: ACL con nombre Las ACE se pueden eliminar mediante el comando no seguido del número de secuencia.

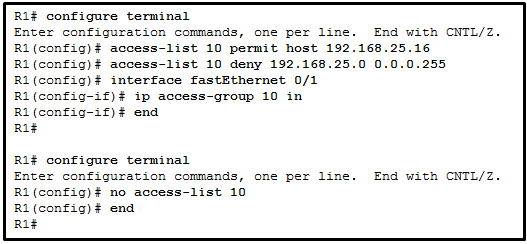

15. Consulte la exposición. Un administrador de red está configurando una ACL IPv4 estándar. ¿Cuál es el efecto después de que se ingresa el comando no access-list 10?

- La ACL 10 se elimina tanto de la configuración en ejecución como de la interfaz Fa0 / 1.

- La ACL 10 se elimina de la configuración en ejecución.

- ACL 10 está deshabilitado en Fa0 / 1.

- La ACL 10 se desactivará y eliminará después de que se reinicie R1.

Explicación: El comando R1 (config) # no access-list <número de lista de acceso> elimina la ACL de la configuración en ejecución inmediatamente. Sin embargo, para deshabilitar una ACL en una interfaz, se debe ingresar el comando R1 (config-if) # no ip access-group .

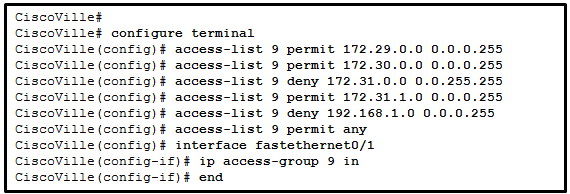

16. Consulte la exposición. Un administrador de red ha configurado ACL 9 como se muestra. Los usuarios de la red 172.31.1.0 / 24 no pueden reenviar el tráfico a través del router CiscoVille. ¿Cuál es la causa más probable de la falla de tráfico?

- No se especifica la palabra clave establecida.

- La secuencia de las ACE es incorrecta.

- El número de puerto para el tráfico no se ha identificado con la palabra clave eq.

- La declaración de permiso especifica una máscara comodín incorrecta.

Explicación: Al verificar una ACL, las declaraciones siempre se enumeran en orden secuencial. Aunque hay un permiso explícito para el tráfico que proviene de la red 172.31.1.0 / 24, se está denegando debido a la ACE previamente implementada de CiscoVille (config) # access-list 9 deny 172.31.0.0 0.0.255.255 . La secuencia de las ACE debe modificarse para permitir el tráfico específico que se origina en la red 172.31.1.0 / 24 y luego para denegar 172.31.0.0 / 16.

17. Un administrador de red necesita configurar una ACL estándar para que solo la estación de trabajo del administrador con la dirección IP 192.168.15.23 pueda acceder al terminal virtual del enrutador principal. ¿Qué dos comandos de configuración pueden lograr la tarea? (Escoge dos.)

- Router1 (config) # access-list 10 permit 192.168.15.23 0.0.0.0

- Router1 (config) # access-list 10 permiso 192.168.15.23 0.0.0.255

- Router1 (config) # access-list 10 permiso 192.168.15.23 255.255.255.255

- Router1 (config) # access-list 10 permit host 192.168.15.23

- Router1 (config) # access-list 10 permiso 192.168.15.23 255.255.255.0

Explicación: Para permitir o denegar una dirección IP específica, se puede usar la máscara comodín 0.0.0.0 (usada después de la dirección IP) o la palabra clave host de máscara comodín (usada antes de la dirección IP).

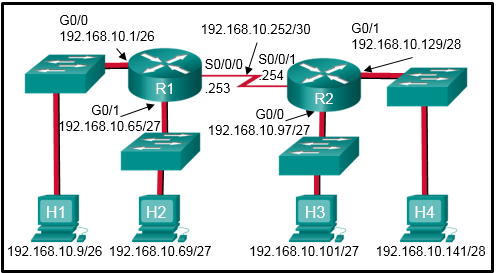

18. Consulte la exposición. ¿Qué comando se usaría en una ACL estándar para permitir que solo los dispositivos de la red conectados a la interfaz R2 G0 / 0 accedan a las redes conectadas a R1?

- permiso de la lista de acceso 1 192.168.10.128 0.0.0.63

- permiso de la lista de acceso 1 192.168.10.0 0.0.0.255

- permiso de la lista de acceso 1 192.168.10.96 0.0.0.31

- permiso de la lista de acceso 1 192.168.10.0 0.0.0.63

Explicación: Las listas de acceso estándar solo filtran por la dirección IP de origen. En el diseño, los paquetes vendrían de la red 192.168.10.96/27 (la red R2 G0 / 0). La ACL correcta es el permiso de la lista de acceso 1 192.168.10.96 0.0.0.31 .

19. Un administrador de red está escribiendo una ACL estándar que denegará cualquier tráfico de la red 172.16.0.0/16, pero permitirá el resto del tráfico. ¿Qué dos comandos deben usarse? (Escoge dos.)

- Router (config) # access-list 95 deny 172.16.0.0 255.255.0.0

- Router (config) # access-list 95 permite cualquier

- Enrutador (config) # lista de acceso 95 host 172.16.0.0

- Router (config) # access-list 95 deny 172.16.0.0 0.0.255.255

- Router (config) # access-list 95172.16.0.0 255.255.255.255

- Router (config) # access-list 95 deny any

Explicación: Para denegar el tráfico de la red 172.16.0.0/16, se utiliza el comando access-list 95 deny 172.16.0.0 0.0.255.255 . Para permitir el resto del tráfico, la lista de acceso 95 permite que se agregue cualquier declaración.

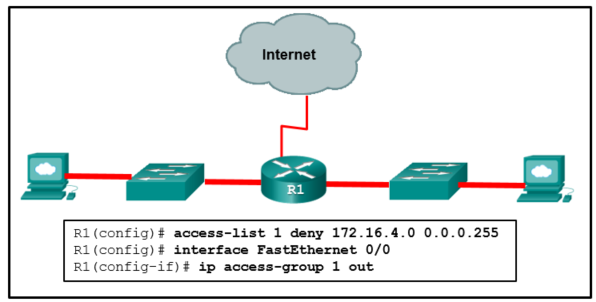

20. Consulte la exposición. Se configuró una ACL en el R1 con la intención de denegar el tráfico desde la subred 172.16.4.0/24 hacia la subred 172.16.3.0/24. Se debe permitir el resto del tráfico hacia la subred 172.16.3.0/24. Luego, esta ACL estándar se aplicó saliente en la interfaz Fa0 / 0. ¿Qué conclusión se puede sacar de esta configuración?

- La ACL debe aplicarse saliente en todas las interfaces del R1.

- La ACL debe aplicarse a la interfaz FastEthernet 0/0 del R1 entrante para cumplir con los requisitos.

- Se bloqueará todo el tráfico, no solo el tráfico de la subred 172.16.4.0/24.

- Solo se bloquea el tráfico de la subred 172.16.4.0/24 y se permite el resto del tráfico.

- En esta situación, se debe utilizar una ACL extendida.

Explicación: Debido a la denegación implícita al final de todas las ACL, la lista de acceso 1 permite cualquier comando debe incluirse para garantizar que solo se bloquee el tráfico de la subred 172.16.4.0/24 y que se permita el resto del tráfico.

21. Consulte la exposición. Un administrador de red debe agregar una ACE a la ACL de CONTROL DE TRÁFICO que denegará el tráfico IP de la subred 172.23.16.0/20. ¿Qué ACE cumplirá con este requisito?

- 30 denegar 172.23.16.0 0.0.15.255

- 15 niega 172.23.16.0 0.0.15.255

- 5 denegar 172.23.16.0 0.0.15.255

- 5 denegar 172.23.16.0 0.0.255.255

Explicación: El único criterio de filtrado especificado para una lista de acceso estándar es la dirección IPv4 de origen. La máscara de comodín se escribe para identificar qué partes de la dirección deben coincidir, con un bit 0, y qué partes de la dirección deben ignorarse, que es un bit 1. El enrutador analizará las entradas ACE desde el número de secuencia más bajo hasta el más alto. Si se debe agregar un ACE a una lista de acceso existente, se debe especificar el número de secuencia para que el ACE esté en el lugar correcto durante el proceso de evaluación de ACL.

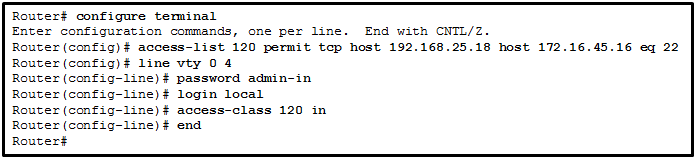

22. Consulte la exposición. Un administrador de red configura una ACL en el enrutador. ¿Qué enunciado describe el resultado de la configuración?

- Se permite una conexión SSH desde una estación de trabajo con IP 172.16.45.16 a un dispositivo con IP 192.168.25.18.

- Se permite una conexión SSH desde una estación de trabajo con IP 192.168.25.18 a un dispositivo con IP 172.16.45.16.

- Se permite una conexión Telnet desde una estación de trabajo con IP 192.168.25.18 a un dispositivo con IP 172.16.45.16.

- Se permite una conexión Telnet desde una estación de trabajo con IP 172.16.45.16 a un dispositivo con IP 192.168.25.18.

Explicación: En una ACL extendida, la primera dirección es la dirección IP de origen y la segunda es la dirección IP de destino. El número de puerto TCP 22 es un número de puerto conocido reservado para conexiones SSH. Las conexiones Telnet utilizan el puerto TCP número 23.

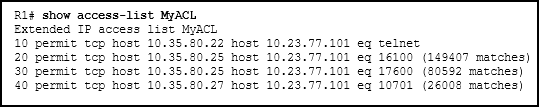

23. Consulte la exposición. ¿Qué se puede determinar a partir de esta salida?

- A la ACL le falta la IP deny any any ACE.

- La ACL solo monitorea el tráfico destinado a 10.23.77.101 desde tres hosts específicos.

- Debido a que no hay coincidencias para la línea 10, la ACL no funciona.

- El enrutador no ha tenido ningún paquete Telnet de 10.35.80.22 destinado a 10.23.77.101.

Explicación: La entrada 10 de ACL en MyACL coincide con cualquier paquete Telnet entre el host 10.35.80.22 y 10.23.77.101. No se han producido coincidencias en este ACE como lo demuestra la falta de un ACE “(xxx coincidencias)”. No se requiere denegar ip any any ACE porque hay una ACE de negar implícita agregada a cada lista de control de acceso. Cuando no existen coincidencias para una ACL, solo significa que ningún tráfico ha coincidido con las condiciones que existen para esa línea en particular. La ACL monitorea el tráfico que coincide con tres hosts específicos que se dirigen a dispositivos de destino muy específicos. El resto del tráfico no está permitido por la IP de negación implícita de cualquier ACE.

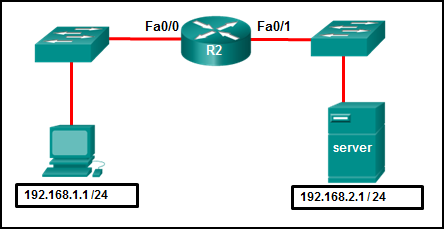

24. Consulte la exposición. Un administrador de red desea permitir que solo el host 192.168.1.1 / 24 pueda acceder al servidor 192.168.2.1 / 24. ¿Qué tres comandos lograrán esto utilizando las mejores prácticas de colocación de ACL? (Elige tres.)

- R2 (config) # interfaz fastethernet 0/1

- R2 (config-if) # ip access-group 101 out

- R2 (config) # access-list 101 permiso ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

- R2 (config-if) # ip access-group 101 en

- R2 (config) # access-list 101 permit ip any any

- R2 (config) # interfaz fastethernet 0/0

- R2 (config) # access-list 101 permit ip host 192.168.1.1 host 192.168.2.1

Explicación: Una ACL extendida se coloca lo más cerca posible del origen del tráfico. En este caso, se coloca en una dirección de entrada en la interfaz fa0 / 0 en R2 para el tráfico que ingresa al enrutador desde el host con la dirección IP 192.168.1.1 con destino al servidor con la dirección IP 192.168.2.1.

25. Considere la siguiente lista de acceso.

access-list 100 permit ip host 192.168.10.1 cualquier

access-list 100 deny icmp 192.168.10.0 0.0.0.255 any echo

access-list 100 permit ip any any

¿Qué dos acciones se toman si la lista de acceso se coloca entrante en un puerto Gigabit Ethernet del enrutador que tiene asignada la dirección IP 192.168.10.254? (Escoge dos.)

- Solo se permite realizar conexiones de Capa 3 desde el enrutador a cualquier otro dispositivo de red.

- Los dispositivos de la red 192.168.10.0/24 no pueden responder a ninguna solicitud de ping.

- Los dispositivos de la red 192.168.10.0/24 pueden hacer ping correctamente a los dispositivos de la red 192.168.11.0.

- Se permite una sesión Telnet o SSH desde cualquier dispositivo en 192.168.10.0 en el enrutador con esta lista de acceso asignada.

- Los dispositivos de la red 192.168.10.0/24 pueden responder a cualquier solicitud de ping.

- Solo el dispositivo de red asignado a la dirección IP 192.168.10.1 puede acceder al enrutador.

Explicación: La primera ACE permite que el dispositivo 192.168.10.1 realice cualquier transacción basada en TCP / IP con cualquier otro destino. El segundo ACE impide que los dispositivos en la red 192.168.10.0/24 emitan pings a cualquier otra ubicación. Todo lo demás está permitido por el tercer ACE. Por lo tanto, se permite una sesión Telnet / SSH o una respuesta de ping desde un dispositivo en la red 192.168.10.0/24.

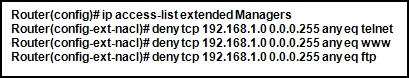

26. Consulte la exposición. Los “Administradores” de ACL nombrados ya existen en el enrutador. ¿Qué pasará cuando el administrador de la red emita los comandos que se muestran en la exposición?

- Los comandos se agregan al final de la ACL de administradores existente.

- Los comandos sobrescriben la ACL de administradores existente.

- Los comandos se agregan al comienzo de la ACL de administradores existente.

- El administrador de la red recibe un error que indica que la ACL ya existe.

27. ¿En qué ataque TCP intenta el ciberdelincuente abrumar a un host objetivo con conexiones TCP medio abiertas?

- ataque de escaneo de puertos

- Ataque de inundación SYN

- ataque de secuestro de sesión

- restablecer el ataque

Explicación: En un ataque de inundación TCP SYN, el atacante envía al host de destino una inundación continua de solicitudes de sesión TCP SYN con una dirección IP de origen falsificada. El host de destino responde con un TCP-SYN-ACK a cada una de las solicitudes de sesión SYN y espera un TCP ACK que nunca llegará. Finalmente, el objetivo se ve abrumado por conexiones TCP medio abiertas.

28. ¿Qué protocolo se ataca cuando un ciberdelincuente proporciona una puerta de enlace no válida para crear un ataque de intermediario?

- DHCP

- DNS

- ICMP

- HTTP o HTTPS

Explicación: un ciberdelincuente podría configurar un servidor DHCP no autorizado que proporcione uno o más de los siguientes:

- Puerta de enlace predeterminada incorrecta que se utiliza para crear un ataque de intermediario y permitir que el atacante intercepte datos

- Servidor DNS incorrecto que hace que el usuario sea enviado a un sitio web malicioso

- Dirección IP de puerta de enlace predeterminada no válida que da como resultado un ataque de denegación de servicio en el cliente DHCP

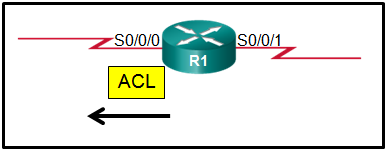

29. Consulte la exposición. Un administrador configuró una ACL estándar en el R1 y la aplicó a la interfaz serial 0/0/0 en la dirección de salida. ¿Qué sucede con el tráfico que sale de la interfaz serial 0/0/0 que no coincide con las declaraciones de ACL configuradas?

- Se cae el tráfico.

- Se comprueba la dirección IP de origen y, si no se encuentra una coincidencia, el tráfico se enruta fuera de la interfaz serial 0/0/1.

- La acción resultante está determinada por la dirección IP de destino.

- La acción resultante está determinada por la dirección IP de destino y el número de puerto.

Explicación: Cualquier tráfico que no coincida con una de las declaraciones en una ACL tiene la denegación implícita aplicada, lo que significa que el tráfico se descarta.

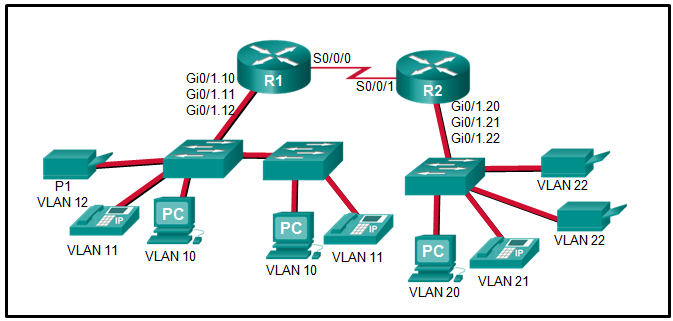

30. Consulte la exposición. Las interfaces Gigabit en ambos enrutadores se han configurado con números de subinterfaces que coinciden con los números de VLAN conectados a ellos. Las PC en la VLAN 10 deberían poder imprimir en la impresora P1 en la VLAN 12. Las PC en la VLAN 20 deberían imprimir en las impresoras en la VLAN 22. ¿Qué interfaz y en qué dirección debe colocar una ACL estándar que permita imprimir a P1 desde la VLAN de datos? 10, pero impide que las PC de la VLAN 20 utilicen la impresora P1? (Escoge dos.)

- entrante

- R2 S0 / 0/1

- R1 Gi0 / 1.12

- saliente

- R1 S0 / 0/0

- R2 Gi0 / 1.20

Explicación: Una lista de acceso estándar normalmente se coloca lo más cerca posible de la red de destino porque las expresiones de control de acceso en una ACL estándar no incluyen información sobre la red de destino.

El destino en este ejemplo es la impresora VLAN 12 que tiene la subinterfaz Gigabit 0/1 / .12 del router R1 como puerta de enlace. Una ACL estándar de muestra que solo permite imprimir desde la VLAN 10 de datos (192.168.10.0/24), por ejemplo, y ninguna otra VLAN sería la siguiente:

R1 (config) # permiso de la lista de acceso 1 192.168.10.0 0.0.0.255 R1 (config) # access-list 1 deny any R1 (config) # interfaz gigabitethernet 0 / 1.12 R1 (config-if) # ip access-group 1 out

31. ¿Qué enunciado describe una característica de las ACL IPv4 estándar?

- Están configurados en el modo de configuración de interfaz.

- Se pueden configurar para filtrar el tráfico según las direcciones IP de origen y los puertos de origen.

- Se pueden crear con un número pero no con un nombre.

- Filtran el tráfico basándose únicamente en las direcciones IP de origen.

Explicación: Una ACL IPv4 estándar puede filtrar el tráfico basándose únicamente en las direcciones IP de origen. A diferencia de una ACL extendida, no puede filtrar el tráfico según los puertos de Capa 4. Sin embargo, tanto las ACL estándar como las extendidas se pueden identificar con un número o un nombre, y ambas se configuran en el modo de configuración global.

32. ¿Qué se considera una mejor práctica al configurar ACL en líneas vty?

- Coloque restricciones idénticas en todas las líneas vty.

- Elimine la contraseña vty ya que la ACL restringe el acceso a los usuarios de confianza.

- Aplique el comando ip access-group entrante.

- Utilice solo listas de acceso extendidas.

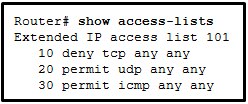

33.

Consulte la exposición. Un administrador primero configuró una ACL extendida como se muestra en el resultado del comando show access-lists. Luego, el administrador editó esta lista de acceso emitiendo los siguientes comandos.

Router (config) # ip access-list extendida 101 Enrutador (config-ext-nacl) # no 20 Enrutador (config-ext-nacl) # 5 permiso tcp any any eq 22 Enrutador (config-ext-nacl) # 20 deny udp any any

¿Qué dos conclusiones se pueden sacar de esta nueva configuración? (Elija dos.)

- Se permitirán paquetes TFTP.

- Se permitirán paquetes de ping.

- Se permitirán paquetes Telnet.

- Se permitirán paquetes SSH.

- Se rechazarán todos los paquetes TCP y UDP.

Explicación: Después de la edición, la configuración final es la siguiente:

Router # show access-lists

Lista de acceso IP extendida 101

5 permit tcp any any eq ssh

10 deny tcp any any

20 deny udp any any

30 permit icmp any any

Entonces, solo SSH Se permitirán paquetes y paquetes ICMP.

34. ¿Qué conjunto de entradas de control de acceso permitiría a todos los usuarios de la red 192.168.10.0/24 acceder a un servidor web ubicado en 172.17.80.1, pero no les permitiría usar Telnet?

- lista de acceso 103 denegar host tcp 192.168.10.0 cualquier eq 23

lista de acceso 103 permitir host tcp 192.168.10.1 eq 80 - lista de acceso 103 permiso tcp 192.168.10.0 0.0.0.255 cualquier eq 80

lista de acceso 103 denegar tcp 192.168.10.0 0.0.0.255 cualquier eq 23 - lista de acceso 103 permiso 192.168.10.0 0.0.0.255 host 172.17.80.1

lista de acceso 103 denegar tcp 192.168.10.0 0.0.0.255 cualquier eq telnet - lista de acceso 103 permiso tcp 192.168.10.0 0.0.0.255 host 172.17.80.1 eq 80

lista de acceso 103 denegar tcp 192.168.10.0 0.0.0.255 cualquier eq 23

Explicación: Para que una ACL extendida cumpla con estos requisitos, se debe incluir lo siguiente en las entradas de control de acceso:

- número de identificación en el rango 100-199 o 2000-2699

- permitir o denegar parámetro

- protocolo

- dirección de origen y comodín

- dirección de destino y comodín

- número de puerto o nombre

35. ¿Cuál es el término utilizado para describir un mecanismo que aprovecha una vulnerabilidad?

- mitigación

- explotar

- vulnerabilidad

- amenaza

36. Consulte la exposición. El administrador de red tiene una dirección IP de 192.168.11.10 y necesita acceso para administrar R1. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL extendido saliente en la interfaz WAN R2 hacia Internet

- ACL estándar entrante en líneas R1 vty

- ACL extendidas entrantes en R1 G0 / 0 y G0 / 1

- ACL extendido saliente en R2 S0 / 0/1

Explicación: Las ACL estándar permiten o deniegan paquetes basándose únicamente en la dirección IPv4 de origen. Debido a que todos los tipos de tráfico están permitidos o denegados, las ACL estándar deben ubicarse lo más cerca posible del destino.

Las ACL extendidas permiten o niegan paquetes según la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino, y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible de la fuente del tráfico que se va a filtrar. El tráfico no deseado se niega cerca de la red de origen sin cruzar la infraestructura de la red.

37. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo usaría el técnico cualquier opción o comando de configuración?

- para agregar una entrada de texto con fines de documentación

- para generar y enviar un mensaje informativo siempre que el ACE coincida

- para identificar cualquier dirección IP

- para identificar una dirección IP específica

38. ¿Qué enunciado caracteriza con precisión la evolución de las amenazas a la seguridad de la red?

- Los arquitectos de Internet planificaron la seguridad de la red desde el principio.

- Los primeros usuarios de Internet a menudo participaban en actividades que dañarían a otros usuarios.

- Las amenazas internas pueden causar un daño aún mayor que las amenazas externas.

- Las amenazas se han vuelto menos sofisticadas mientras que el conocimiento técnico que necesita un atacante ha aumentado.

Explicación: Las amenazas internas pueden ser intencionales o accidentales y causar un daño mayor que las amenazas externas porque el usuario interno tiene acceso directo a la red corporativa interna y a los datos corporativos.

39. Un usuario recibe una llamada telefónica de una persona que afirma representar a los servicios de TI y luego le pide a ese usuario que confirme el nombre de usuario y la contraseña para fines de auditoría. ¿Qué amenaza a la seguridad representa esta llamada telefónica?

- correo no deseado

- Ingeniería social

- DDoS

- registro de teclas anónimo

Explicación: La ingeniería social intenta ganarse la confianza de un empleado y convencer a esa persona de que divulgue información confidencial y sensible, como nombres de usuario y contraseñas. Los ataques DDoS, el spam y el registro de teclas son ejemplos de amenazas de seguridad basadas en software, no de ingeniería social.

40. ¿De qué manera se utilizan los zombis en los ataques a la seguridad?

- Se dirigen a personas específicas para obtener información corporativa o personal.

- Sondean un grupo de máquinas en busca de puertos abiertos para saber qué servicios se están ejecutando.

- Son segmentos de código formados maliciosamente que se utilizan para reemplazar aplicaciones legítimas.

- Son máquinas infectadas que realizan un ataque DDoS.

Explicación: Los zombis son equipos infectados que forman una botnet. Los zombis se utilizan para implementar un ataque distribuido de denegación de servicio (DDoS).

41. ¿Qué ataque involucra a los actores de amenazas que se colocan entre una fuente y un destino con la intención de monitorear, capturar y controlar la comunicación de manera transparente?

- ataque de hombre en el medio

- Ataque de inundación SYN

- Ataque de DOS

- Ataque ICMP

Explicación: El ataque man-in-the-middle es un ataque común relacionado con IP en el que los actores de amenazas se colocan entre una fuente y un destino para monitorear, capturar y controlar la comunicación de manera transparente.

42. ¿Qué dos palabras clave se pueden usar en una lista de control de acceso para reemplazar una máscara comodín o una dirección y un par de máscara comodín? (Escoge dos.)

- anfitrión

- la mayoría

- gt

- algunos

- alguna

- todas

Explicación: La palabra clave de host se usa cuando se usa una dirección IP de dispositivo específico en una ACL. Por ejemplo, el comando deny host 192.168.5.5 es el mismo que el comando deny 192.168.5.5 0.0.0.0 . La palabra clave any se utiliza para permitir el paso de cualquier máscara que cumpla con los criterios. Por ejemplo, el comando permit any es el mismo que el comando permit 0.0.0.0 255.255.255.255 .

43. ¿Qué enunciado describe una diferencia entre el funcionamiento de las ACL entrantes y salientes?

- Las ACL entrantes se procesan antes de que se enruten los paquetes, mientras que las ACL salientes se procesan una vez que se completa el enrutamiento.

- A diferencia de los ALC salientes, las ACL entrantes se pueden utilizar para filtrar paquetes con varios criterios.

- En una interfaz de red, se puede configurar más de una ACL entrante, pero solo se puede configurar una ACL saliente.

- Las ACL entrantes se pueden usar tanto en enrutadores como en conmutadores, pero las ACL salientes solo se pueden usar en enrutadores.

Explicación: Con una ACL entrante, los paquetes entrantes se procesan antes de enrutarlos. Con una ACL de salida, los paquetes se enrutan primero a la interfaz de salida y luego se procesan. Por lo tanto, el procesamiento de entradas es más eficiente desde la perspectiva del enrutador. La estructura, los métodos de filtrado y las limitaciones (en una interfaz, solo se puede configurar una ACL entrante y una saliente) son las mismas para ambos tipos de ACL.

44. ¿Qué efecto tendría el Router1 (config-ext-nacl) # permit tcp 172.16.4.0 0.0.0.255 cualquier comando eq www cuando se implementara de entrada en la interfaz f0 / 0?

- Se permite todo el tráfico TCP y se deniega el resto del tráfico.

- El tráfico que se origina en 172.16.4.0/24 está permitido a todos los destinos del puerto TCP 80.

- Todo el tráfico de 172.16.4.0/24 está permitido en cualquier lugar de cualquier puerto.

- El enrutador rechaza el comando porque está incompleto.

45. ¿Qué ACE permitirá un paquete que se origina en cualquier red y está destinado a un servidor web en 192.168.1.1?

- lista de acceso 101 permiso tcp cualquier host 192.168.1.1 eq 80

- lista de acceso 101 permiso tcp host 192.168.1.1 eq 80 cualquiera

- lista de acceso 101 permiso tcp host 192.168.1.1 cualquier eq 80

- lista de acceso 101 permiso tcp cualquier eq 80 host 192.168.1.1

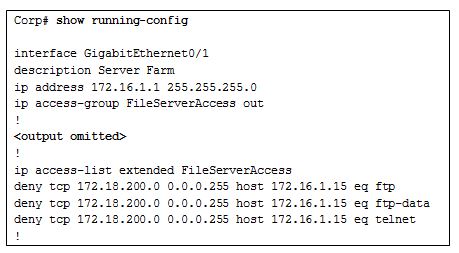

46. Consulte la exposición. Una nueva política de red requiere una ACL que niega el acceso FTP y Telnet a un servidor de archivos Corp de todos los pasantes. La dirección del servidor de archivos es 172.16.1.15 y a todos los pasantes se les asignan direcciones en la red 172.18.200.0/24. Después de implementar la ACL, nadie en la red de la Corporación puede acceder a ninguno de los servidores. ¿Cuál es el problema?

Módulos 3 – 5 de CCNA 3 v7: Respuestas del examen de seguridad de red 46

- Las ACL entrantes deben enrutarse antes de procesarse.

- La ACL niega implícitamente el acceso a todos los servidores.

- Las ACL con nombre requieren el uso de números de puerto.

- La ACL se aplica a la interfaz utilizando la dirección incorrecta.

Explicación: Tanto las ACL nombradas como las numeradas tienen una ACE de denegación implícita al final de la lista. Esta denegación implícita bloquea todo el tráfico.

47. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo usaría el técnico la clase de acceso 20 en la opción o comando de configuración?

- para asegurar el acceso administrativo al enrutador

- para eliminar una ACL de una interfaz

- para eliminar una ACL configurada

- para aplicar una ACL estándar a una interfaz

48. ¿Cuál es el término que se utiliza para describir la misma clave previamente compartida o clave secreta, que tanto el remitente como el receptor conocen para cifrar y descifrar datos?

- algoritmo de cifrado simétrico

- integridad de los datos

- explotar

- riesgo

49. Consulte la exposición. Los privilegios de Internet para un empleado se han revocado debido a abusos, pero el empleado aún necesita acceso a los recursos de la empresa. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

Módulos 3 – 5 de CCNA 3 v7: Respuestas del examen de seguridad de red 49

- ACL estándar entrante en la interfaz WAN R2 que se conecta a Internet

- ACL estándar saliente en la interfaz R2 WAN hacia Internet

- ACL estándar entrante en R1 G0 / 0

- ACL estándar saliente en R1 G0 / 0

Explicación: – Las ACL estándar permiten o niegan paquetes basándose únicamente en la dirección IPv4 de origen. Debido a que todos los tipos de tráfico están permitidos o denegados, las ACL estándar deben ubicarse lo más cerca posible del destino.

– Las ACL extendidas permiten o niegan paquetes según la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible de la fuente del tráfico que se va a filtrar. El tráfico no deseado se niega cerca de la red de origen sin cruzar la infraestructura de la red.

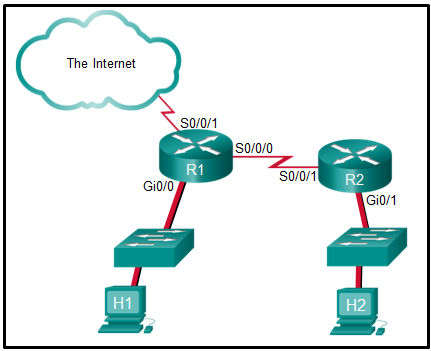

50. Consulte la exposición. El estudiante en la computadora H1 continúa lanzando un ping extendido con paquetes expandidos al estudiante en la computadora H2. El administrador de la red de la escuela quiere detener este comportamiento, pero aún permitir que ambos estudiantes accedan a las asignaciones de computadora basadas en la web. ¿Cuál sería el mejor plan para el administrador de la red?

Módulos 3 – 5 de CCNA 3 v7: Respuestas del examen de seguridad de red 42

- Aplique una ACL estándar entrante en R1 Gi0 / 0.

- Aplique una ACL extendida entrante en R2 Gi0 / 1.

- Aplique una ACL extendida saliente en R1 S0 / 0/1.

- Aplique una ACL extendida entrante en R1 Gi0 / 0.

- Aplique una ACL estándar saliente en R2 S0 / 0/1.

Explicación: Esta lista de acceso debe ser una ACL extendida para poder filtrar por direcciones de host de origen y destino específicas. Por lo general, el mejor lugar para una ACL extendida es el más cercano a la fuente, que es H1. El tráfico de H1 viaja al conmutador, luego sale del conmutador a la interfaz R1 Gi0 / 0. Esta interfaz Gi0 / 0 sería la mejor ubicación para este tipo de ACL extendida. La ACL se aplicaría en la interfaz de entrada ya que los paquetes de H1 entrarían en el enrutador R1.

51. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo usaría el técnico la opción o comando de configuración ‘ip access-group 101 in’?

- para aplicar una ACL extendida a una interfaz

- para asegurar el tráfico de administración en el enrutador

- para asegurar el acceso administrativo al enrutador

- para mostrar todo el tráfico restringido

52. ¿En qué tipo de ataque se utiliza información falsificada para redirigir a los usuarios a sitios de Internet maliciosos?

- Reflexión y amplificación de DNS

- Envenenamiento de caché ARP

- Envenenamiento de la caché de DNS

- generación de dominio

Explicación: En un ataque de envenenamiento de la caché de DNS, se utiliza información falsificada para redirigir a los usuarios de sitios legítimos a sitios de Internet maliciosos.

53. ¿Qué es una característica de un IPS?

- Puede detener paquetes maliciosos.

- Se implementa en modo fuera de línea.

- No tiene ningún impacto en la latencia.

- Se centra principalmente en identificar posibles incidentes.

Explicación: Una ventaja de un sistema de prevención de intrusiones (IPS) es que puede identificar y detener paquetes maliciosos. Sin embargo, debido a que un IPS se implementa en línea, puede agregar latencia a la red.

54. ¿Cuál es el término utilizado para describir un peligro potencial para los activos, los datos o la funcionalidad de la red de una empresa?

- vulnerabilidad

- amenaza

- activo

- explotar

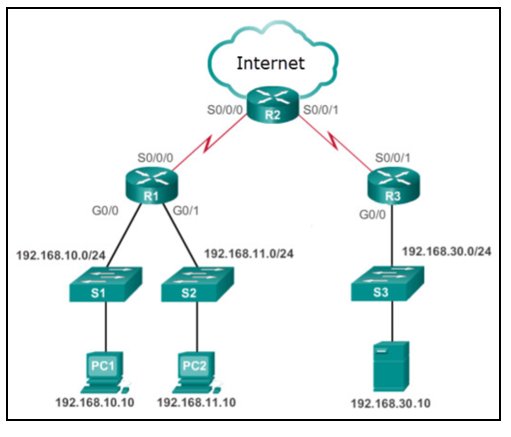

55. Consulte la exposición. La red 192.168.30.0/24 contiene todos los servidores de la empresa. La política dicta que el tráfico de los servidores a ambas redes 192.168.10.0 y 192.168.11.0 se limite a las respuestas a las solicitudes originales. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL estándar entrante en líneas R1 vty

- ACL extendidas entrantes en R1 G0 / 0 y G0 / 1

- ACL extendido entrante en R3 G0 / 0

- ACL extendido entrante en R3 S0 / 0/1

Explicación: Las ACL estándar permiten o deniegan paquetes basándose únicamente en la dirección IPv4 de origen. Debido a que todos los tipos de tráfico están permitidos o denegados, las ACL estándar deben ubicarse lo más cerca posible del destino.

Las ACL extendidas permiten o niegan paquetes según la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino, y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible de la fuente del tráfico que se va a filtrar. El tráfico no deseado se niega cerca de la red de origen sin cruzar la infraestructura de la red.

56. ¿A qué cambia el indicador CLI después de ingresar el comando ip access-list standard aaa desde el modo de configuración global?

- Enrutador (config-line) #

- Enrutador (config-std-nacl) #

- Enrutador (config) #

- Enrutador (config-enrutador) #

- Enrutador (config-if) #

57. Consulte la exposición. Muchos empleados están perdiendo el tiempo de la empresa accediendo a las redes sociales en sus computadoras de trabajo. La empresa quiere detener este acceso. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL extendido saliente en la interfaz WAN R2 hacia Internet

- ACL estándar saliente en la interfaz R2 WAN hacia Internet

- ACL estándar saliente en R2 S0 / 0/0

- ACL extendidas entrantes en R1 G0 / 0 y G0 / 1

58. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo usaría el técnico la opción o comando de configuración 40 deny host 192.168.23.8?

- para eliminar todas las ACL del enrutador

- para crear una entrada en una ACL numerada

- para aplicar una ACL a todas las interfaces del enrutador

- para asegurar el acceso administrativo al enrutador

59. ¿Cuál es la mejor descripción del malware troyano?

- Es un malware que solo se puede distribuir a través de Internet.

- Parece un software útil, pero oculta códigos maliciosos.

- Es un software que causa problemas informáticos molestos pero no fatales.

- Es la forma de malware más fácil de detectar.

60. ¿Qué máscara de comodín coincidirá con las redes 172.16.0.0 a 172.19.0.0?

- 0.0.3.255

- 0.252.255.255

- 0.3.255.255

- 0.0.255.255

Explicación: Las subredes 172.16.0.0 a 172.19.0.0 comparten los mismos 14 bits de alto nivel. Una máscara comodín en binario que coincide con 14 bits de orden superior es 00000000.00000011.11111111.11111111. En decimal con puntos, esta máscara de comodín es 0.3.255.255.

60. ¿Cuál es el término utilizado para describir a los hackers de sombrero gris que protestan públicamente contra organizaciones o gobiernos publicando artículos, videos, filtrando información confidencial y realizando ataques a la red?

- hackers de sombrero blanco

- hackers de sombrero gris

- hacktivistas

- hacker patrocinado por el estado

61. Consulte la exposición. La compañía ha proporcionado teléfonos IP a los empleados en la red 192.168.10.0/24 y el tráfico de voz deberá tener prioridad sobre el tráfico de datos. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL extendido entrante en R1 G0 / 0

- ACL extendido saliente en la interfaz WAN R2 hacia Internet

- ACL extendido saliente en R2 S0 / 0/1

- ACL extendidas entrantes en R1 G0 / 0 y G0 / 1

Explicación: Las ACL estándar permiten o deniegan paquetes basándose únicamente en la dirección IPv4 de origen. Debido a que todos los tipos de tráfico están permitidos o denegados, las ACL estándar deben ubicarse lo más cerca posible del destino.

Las ACL extendidas permiten o niegan paquetes según la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino, y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible de la fuente del tráfico que se va a filtrar. El tráfico no deseado se niega cerca de la red de origen sin cruzar la infraestructura de la red.

62. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo usaría el técnico la opción o comando de configuración no ip access-list 101?

- para aplicar una ACL a todas las interfaces del enrutador

- para asegurar el acceso administrativo al enrutador

- para eliminar todas las ACL del enrutador

- para eliminar una ACL configurada

63. ¿Cuál es el término utilizado para describir a los delincuentes poco éticos que ponen en peligro la seguridad de la red y la computadora para beneficio personal o por motivos maliciosos?

- hacktivistas

- corredor de vulnerabilidades

- hackers de sombrero negro

- script para niños

64. ¿Cuál es el término utilizado para describir una garantía de que el mensaje no es una falsificación y realmente proviene de quién dice?

- autenticación de origen

- mitigación

- explotar

- no repudio de datos

65. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo usaría el técnico el ip access-group 101 en la opción o comando de configuración?

- para asegurar el acceso administrativo al enrutador

- para aplicar una ACL extendida a una interfaz

- para mostrar todo el tráfico restringido

- para asegurar el tráfico de administración en el enrutador

66. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo usaría el técnico la opción o comando de configuración de comentarios?

- para generar y enviar un mensaje informativo siempre que el ACE coincida

- para agregar una entrada de texto con fines de documentación

- para identificar una dirección IP específica

- para restringir el acceso de tráfico específico a través de una interfaz

67. Consulte la exposición. El director ejecutivo de la empresa exige que se cree una ACL para permitir el tráfico de correo electrónico a Internet y denegar el acceso FTP. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL extendido saliente en la interfaz WAN R2 hacia Internet

- ACL estándar saliente en R2 S0 / 0/0

- ACL extendida entrante en R2 S0 / 0/0

- ACL estándar entrante en la interfaz WAN R2 que se conecta a Internet

68. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo usaría el técnico la opción o comando de configuración establecido?

- para agregar una entrada de texto con fines de documentación

- para mostrar todo el tráfico restringido

- para permitir el tráfico especificado a través de una interfaz

- para permitir que el tráfico de respuesta de retorno ingrese a la red interna

69. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo utilizaría el técnico la opción o el comando de configuración denegación?

- para identificar una dirección IP específica

- para mostrar todo el tráfico restringido

- para restringir el acceso de tráfico específico a través de una interfaz

- para generar y enviar un mensaje informativo siempre que el ACE coincida

70. Consulte la exposición. Solo los usuarios remotos autorizados tienen acceso remoto al servidor de la empresa 192.168.30.10. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL extendidas entrantes en R1 G0 / 0 y G0 / 1

- ACL extendido saliente en la interfaz WAN R2 hacia Internet

- ACL extendida entrante en R2 S0 / 0/0

- ACL extendida entrante en la interfaz WAN R2 conectada a Internet

71. Consulte la exposición. Los empleados de 192.168.11.0/24 trabajan con información muy sensible y no se les permite el acceso fuera de su red. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL estándar entrante en líneas R1 vty

- ACL extendido entrante en R1 G0 / 0

- ACL estándar entrante en R1 G0 / 1

- ACL extendido entrante en R3 S0 / 0/1

72. Un técnico tiene la tarea de usar ACL para asegurar un enrutador. ¿Cuándo usaría el técnico la hostopción o comando de configuración?

- para agregar una entrada de texto con fines de documentación

- para generar y enviar un mensaje informativo siempre que el ACE coincida

- para identificar cualquier dirección IP

- para identificar una dirección IP específica

73. ¿Qué motiva comúnmente a los ciberdelincuentes a atacar redes en comparación con los hacktivistas o los piratas informáticos patrocinados por el estado?

- ganancia financiera

- razones políticas

- buscando fama

- estado entre compañeros

Explicación: Los ciberdelincuentes suelen estar motivados por el dinero. Se sabe que los piratas informáticos piratean el estado. Los ciberterroristas están motivados para cometer delitos cibernéticos por razones religiosas o políticas.