Examen de los Módulos 6 – 8

TODO SOBRE CCNA v7 – CISCO

Módulos 6 - 8: Examen de conceptos de WAN

Cómo encontrarlo: Presione “Ctrl + F” en el navegador y complete el texto de la pregunta para encontrar esa pregunta / respuesta. Si la pregunta no está aquí, búsquela en el banco de preguntas .

NOTA: Si tiene una nueva pregunta en esta prueba, comente la lista de preguntas y opciones múltiples en el formulario debajo de este artículo. Actualizaremos las respuestas por usted en el menor tiempo posible. ¡Gracias! Realmente valoramos su contribución al sitio web.

Redes empresariales, seguridad y automatización (versión 7.00) – Módulos 6 a 8: Examen de conceptos de WAN

1. ¿Qué dos afirmaciones describen con precisión una ventaja o una desventaja al implementar NAT para IPv4 en una red? (Escoge dos.)

- NAT mejora el manejo de paquetes.

- NAT agrega capacidad de autenticación a IPv4.

- NAT tendrá un impacto negativo en el rendimiento del conmutador.

- NAT hace que las tablas de enrutamiento incluyan más información.

- NAT proporciona una solución para ralentizar el agotamiento de la dirección IPv4.

- NAT presenta problemas para algunas aplicaciones que requieren conectividad de un extremo a otro.

2. Un administrador de red desea examinar las traducciones NAT activas en un enrutador de borde. ¿Qué comando realizaría la tarea?

- Router # show ip nat traducciones

- Router # show ip nat statistics

- Router # clear ip nat traducciones

- Enrutador # debug ip nat traducciones

3. ¿Cuáles son las dos tareas que se deben realizar al configurar una NAT estática? (Escoge dos.)

- Configure un grupo de NAT.

- Cree un mapeo entre las direcciones locales internas y externas.

- Identifique las interfaces participantes como interfaces internas o externas.

- Definir la dirección global interna en el servidor

- Defina la dirección global externa.

4. ¿Cuál es una desventaja de NAT?

- No hay direccionamiento de un extremo a otro.

- El enrutador no necesita alterar la suma de comprobación de los paquetes IPv4.

- Los hosts internos deben utilizar una única dirección IPv4 pública para la comunicación externa.

- Los costos de cambiar la dirección de los hosts pueden ser significativos para una red con acceso público.

5. Consulte la exposición. Desde la perspectiva del R1, el enrutador NAT, ¿qué dirección es la dirección global interna?

- 192.168.0.10

- 192.168.0.1

- 209.165.200.225

- 209.165.200.254

Explicación: Hay cuatro tipos de direcciones en la terminología NAT.

Dirección local interna Dirección

global interna Dirección

local externa Dirección

global externa

La dirección global interna de PC1 es la dirección que el ISP ve como la dirección de origen de los paquetes, que en este ejemplo es la dirección IP en la interfaz serial de R1, 209.165.200.224 .

6. Consulte la exposición. Dados los comandos que se muestran, ¿cuántos hosts en la LAN interna fuera del R1 pueden tener traducciones NAT simultáneas en el R1?

- 244

- 10

- 1

- 255

Explicación: La configuración de NAT en R1 es NAT estática que traduce una única dirección IP interna, 192.168.0.10 en una única dirección IP pública, 209.165.200.255. Si más hosts necesitan traducción, entonces se debe configurar un grupo NAT de dirección global interna o sobrecarga.

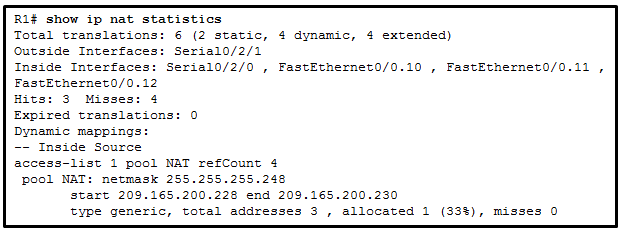

7. Consulte la exposición. Un administrador de red acaba de configurar la traducción de direcciones y está verificando la configuración. ¿Qué tres cosas puede verificar el administrador? (Elige tres.)

- Se utilizó una lista de acceso estándar con el número 1 como parte del proceso de configuración.

- Los hosts están utilizando tres direcciones del grupo de NAT.

- La traducción de direcciones está funcionando.

- Un puerto del enrutador no participa en la traducción de direcciones.

- El nombre del grupo de NAT es refCount.

- Hay dos tipos de NAT habilitados.

Explicación: Los comandos show ip nat statistics, show ip nat Translations y debug ip nat son útiles para determinar si NAT está funcionando y también para solucionar problemas asociados con NAT. NAT está funcionando, como lo muestra el recuento de aciertos y errores. Debido a que hay cuatro fallos, un problema puede ser evidente. Se está utilizando la lista de acceso estándar numerada 1 y el grupo de traducción se denomina NAT como lo demuestra la última línea de la salida. Tanto la NAT estática como la sobrecarga de NAT se utilizan como se ve en la línea de traducciones totales.

8. Consulte la exposición. NAT está configurado en RT1 y RT2. La PC está enviando una solicitud al servidor web. ¿Qué dirección IPv4 es la dirección IP de origen en el paquete entre RT2 y el servidor web?

- 192.168.1.5

- 203.0.113.10

- 172.16.1.254

- 172.16.1.10

- 209.165.200.245

- 192.0.2.2

Explicación: Debido a que el paquete se encuentra entre RT2 y el servidor web, la dirección IP de origen es la dirección global interna de la PC, 209.165.200.245.

9. Consulte la exposición. Según el resultado que se muestra, ¿qué tipo de NAT se ha implementado?

- NAT dinámica con un grupo de dos direcciones IP públicas

- PAT usando una interfaz externa

- NAT estática con un grupo de NAT

- NAT estática con una entrada

Explicación: El resultado muestra que hay dos direcciones globales internas que son iguales pero que tienen diferentes números de puerto. La única vez que se muestran los números de puerto es cuando se utiliza PAT. El mismo resultado sería indicativo de PAT que usa un grupo de direcciones. PAT con un grupo de direcciones es apropiado cuando la empresa necesita más de 4.000 traducciones simultáneas.

10. Consulte la exposición. Desde la perspectiva de los usuarios detrás del enrutador NAT, ¿qué tipo de dirección NAT es 209.165.201.1?

- dentro de global

- fuera global

- fuera del local

- dentro del local

Explicación: Desde la perspectiva de los usuarios detrás de NAT, los usuarios externos utilizan las direcciones globales internas para llegar a los hosts internos. Las direcciones locales internas son las direcciones asignadas a los hosts internos. Las direcciones globales externas son las direcciones de los destinos en la red externa. Las direcciones locales externas son las direcciones privadas reales de los hosts de destino detrás de otros dispositivos NAT.

11. Consulte la exposición. La NAT estática se está configurando para permitir que la PC 1 acceda al servidor web en la red interna. ¿Qué dos direcciones se necesitan en lugar de A y B para completar la configuración de NAT estática? (Escoge dos.)

- A = 209.165.201.2

- A = 10.1.0.13

- B = 209.165.201.7

- B = 10.0.254.5

- B = 209.165.201.1

Explicación: La NAT estática es un mapeo uno a uno entre una dirección local interna y una dirección global interna. Mediante el uso de NAT estática, los dispositivos externos pueden iniciar conexiones a dispositivos internos mediante el uso de direcciones globales internas. Los dispositivos NAT traducirán la dirección global interna a la dirección local interna del host de destino.

12. ¿Cuál es el propósito de la palabra clave overload en el comando de sobrecarga ip nat inside source list 1 pool NAT_POOL?

- Permite que muchos hosts internos compartan una o algunas direcciones globales internas.

- Permite que una lista de hosts internos se comunique con un grupo específico de hosts externos.

- Permite que los hosts externos inicien sesiones con los hosts internos.

- Permite que los hosts internos utilicen un conjunto de direcciones globales internas.

Explicación: La NAT dinámica utiliza un conjunto de direcciones globales internas que se asignan a las sesiones salientes. Si hay más hosts internos que direcciones públicas en el grupo, un administrador puede habilitar la traducción de la dirección de puerto agregando la palabra clave de sobrecarga . Con la traducción de la dirección de puerto, muchos hosts internos pueden compartir una única dirección global interna porque el dispositivo NAT rastreará las sesiones individuales por número de puerto de Capa 4.

13. Consulte la exposición. ¿Qué dirección de origen está utilizando el enrutador R1 para los paquetes que se reenvían a Internet?

- 10.6.15.2

- 209.165.202.141

- 198.51.100.3

- 209.165.200.225

Explicación: La dirección de origen de los paquetes reenviados por el enrutador a Internet será la dirección global interna de 209.165.200.225. Esta es la dirección a la que NAT traducirá las direcciones internas de la red 10.6.15.0.

14. Consulte la exposición. La configuración de NAT aplicada al enrutador es la siguiente:

ERtr (config) # permiso de la lista de acceso 1 10.0.0.0 0.255.255.255 ERtr (config) # ip nat pool corp 209.165.201.6 209.165.201.30 máscara de red 255.255.255.224 ERtr (config) # ip nat dentro de la lista de fuentes 1 sobrecarga de pool corp ERtr (config) # ip nat dentro de la fuente estática 10.10.10.55 209.165.201.4 ERtr (config) # interfaz gigabitethernet 0/0 ERtr (config-if) # ip nat dentro ERtr (config-if) # interfaz serial 0/0/0 ERtr (config-if) # ip nat fuera

Según la configuración y el resultado que se muestran, ¿qué se puede determinar sobre el estado de NAT dentro de la organización?

- La NAT estática funciona, pero la NAT dinámica no.

- La NAT dinámica funciona, pero la NAT estática no.

- No se proporciona suficiente información para determinar si tanto la NAT estática como la dinámica están funcionando.

- NAT está funcionando.

Explicación: No se ha proporcionado suficiente información porque es posible que el enrutador aún no esté conectado a la red, es posible que las interfaces no tengan direcciones IP asignadas todavía o que el comando se haya emitido en medio de la noche. La salida coincide con la configuración dada, por lo que no se cometieron errores tipográficos cuando se ingresaron los comandos NAT.

15. ¿Qué situación describe las transmisiones de datos a través de una conexión WAN?

- Un administrador de red en la oficina accede de forma remota a un servidor web que se encuentra en el centro de datos en el borde del campus.

- Un gerente envía un correo electrónico a todos los empleados del departamento con oficinas ubicadas en varios edificios.

- Un empleado imprime un archivo a través de una impresora en red que se encuentra en otro edificio.

- Un empleado comparte un archivo de base de datos con un compañero de trabajo que se encuentra en una sucursal al otro lado de la ciudad.

Explicación: Cuando dos oficinas en una ciudad se comunican, lo más probable es que las transmisiones de datos se realicen a través de algún tipo de conexión WAN. Las comunicaciones de datos dentro de un campus generalmente se realizan a través de conexiones LAN.

16. ¿Qué dos tecnologías se clasifican como infraestructuras WAN privadas? (Escoge dos.)

- Retardo de fotograma

- VPN

- MetroE

- DSL

- cable

Explicación: Las tecnologías WAN privadas incluyen líneas arrendadas, acceso telefónico, ISDN, Frame Relay, ATM, Ethernet WAN (un ejemplo es MetroE), MPLS y VSAT.

17. ¿Qué escenario de red requerirá el uso de una WAN?

- Los empleados deben conectarse al servidor de correo electrónico corporativo a través de una VPN mientras viajan.

- Los empleados necesitan acceder a las páginas web que están alojadas en los servidores web corporativos en la DMZ dentro de su edificio.

- Las estaciones de trabajo de los empleados deben obtener direcciones IP asignadas dinámicamente.

- Los empleados de la sucursal deben compartir archivos con la oficina central que se encuentra en un edificio separado en la misma red del campus.

Explicación: cuando los empleados que viajan necesitan conectarse a un servidor de correo electrónico corporativo a través de una conexión WAN, la VPN creará un túnel seguro entre la computadora portátil de un empleado y la red corporativa a través de la conexión WAN. La obtención de direcciones IP dinámicas a través de DHCP es una función de la comunicación LAN. El intercambio de archivos entre edificios separados en un campus corporativo se logra a través de la infraestructura LAN. Una DMZ es una red protegida dentro de la infraestructura LAN corporativa.

18. ¿Cuáles son los dos algoritmos hash que se utilizan con IPsec AH para garantizar la autenticidad? (Escoge dos.)

- SHA

- RSA

- DH

- MD5

- AES

Explicación: El marco IPsec utiliza varios protocolos y algoritmos para proporcionar confidencialidad, integridad, autenticación e intercambio seguro de claves. Dos algoritmos populares que se utilizan para garantizar que los datos no sean interceptados ni modificados (integridad y autenticidad de los datos) son MD5 y SHA.

19. ¿Qué dos algoritmos pueden formar parte de una política IPsec para proporcionar cifrado y hash para proteger el tráfico interesante? (Escoge dos.)

- SHA

- RSA

- AES

- DH

- PSK

Explicación: El marco IPsec utiliza varios protocolos y algoritmos para proporcionar confidencialidad, integridad, autenticación e intercambio seguro de claves. Dos algoritmos que se pueden usar dentro de una política IPsec para proteger el tráfico interesante son AES, que es un protocolo de cifrado, y SHA, que es un algoritmo hash.

20. ¿Qué solución VPN permite el uso de un navegador web para establecer un túnel VPN seguro de acceso remoto al ASA?

- SSL basado en cliente

- de sitio a sitio usando una ACL

- SSL sin cliente

- sitio a sitio usando una clave previamente compartida

Explicación: cuando se utiliza un navegador web para acceder de forma segura a la red corporativa, el navegador debe utilizar una versión segura de HTTP para proporcionar cifrado SSL. No es necesario instalar un cliente VPN en el host remoto, por lo que se utiliza una conexión SSL sin cliente.

21. ¿Qué función de seguridad de IPsec garantiza que los datos recibidos a través de una VPN no se hayan modificado en tránsito?

- integridad

- autenticación

- confidencialidad

- intercambio de claves seguro

Explicación: La integridad es una función de IPsec y garantiza que los datos lleguen sin cambios al destino mediante el uso de un algoritmo hash. La confidencialidad es una función de IPsec y utiliza cifrado para proteger las transferencias de datos con una clave. La autenticación es una función de IPsec y proporciona acceso específico a usuarios y dispositivos con factores de autenticación válidos. El intercambio seguro de claves es una función de IPsec y permite que dos pares mantengan la confidencialidad de su clave privada mientras comparten su clave pública.

22. ¿Qué dos tipos de VPN son ejemplos de VPN de acceso remoto administradas por la empresa? (Escoge dos.)

- VPN SSL sin cliente

- VPN IPsec basada en cliente

- VPN IPsec

- VPN de interfaz de túnel virtual IPsec

- GRE a través de IPsec VPN

Explicación: Las VPN administradas por empresas se pueden implementar en dos configuraciones:

- VPN de acceso remoto : esta VPN se crea dinámicamente cuando es necesario para establecer una conexión segura entre un cliente y un servidor VPN. Las VPN de acceso remoto incluyen VPN IPsec basadas en cliente y VPN SSL sin cliente.

- VPN de sitio a sitio : esta VPN se crea cuando los dispositivos de interconexión están preconfigurados con información para establecer un túnel seguro. El tráfico de VPN está cifrado solo entre los dispositivos que se interconectan y los hosts internos no tienen conocimiento de que se utiliza una VPN. Las VPN de sitio a sitio incluyen IPsec, GRE sobre IPsec, Cisco Dynamic Multipuntoint (DMVPN) e IPsec Virtual Tunnel Interface (VTI) VPN.

23. ¿Cuál es un requisito de una VPN de sitio a sitio?

- Requiere que los hosts utilicen software de cliente VPN para encapsular el tráfico.

- Requiere la colocación de un servidor VPN en el borde de la red de la empresa.

- Requiere una puerta de enlace VPN en cada extremo del túnel para cifrar y descifrar el tráfico.

- Requiere una arquitectura cliente / servidor.

Explicación: Las VPN de sitio a sitio son estáticas y se utilizan para conectar redes enteras. Los hosts no tienen conocimiento de la VPN y envían tráfico TCP / IP a las puertas de enlace VPN. La puerta de enlace VPN es responsable de encapsular el tráfico y reenviarlo a través del túnel VPN a una puerta de enlace del mismo nivel en el otro extremo que desencapsula el tráfico.

24. ¿Cuál es la función del algoritmo Diffie-Hellman dentro del marco de IPsec?

- garantiza la integridad del mensaje

- permite a los compañeros intercambiar claves compartidas

- proporciona autenticación

- proporciona un cifrado de datos sólido

Explicación: El marco IPsec utiliza varios protocolos y algoritmos para proporcionar confidencialidad, integridad, autenticación e intercambio seguro de claves. DH (Diffie-Hellman) es un algoritmo utilizado para el intercambio de claves. DH es un método de intercambio de claves públicas que permite a dos pares IPsec establecer una clave secreta compartida a través de un canal inseguro.

25. ¿Qué usa la sobrecarga de NAT para rastrear múltiples hosts internos que usan una dirección global interna?

- números de puerto

- Direcciones IP

- números de sistema autónomo

- Direcciones MAC

Explicación: La sobrecarga de NAT, también conocida como traducción de dirección de puerto (PAT), utiliza números de puerto para diferenciar entre varios hosts internos.

26. Pregunta tal como se presentó:

Explicación: La dirección local interna es la dirección IP privada de la fuente o la PC en esta instancia. La dirección global interna es la dirección traducida de la fuente o la dirección tal como la ve el dispositivo externo. Dado que la PC está utilizando la dirección externa del enrutador R1, la dirección global interna es 192.0.2.1. El direccionamiento externo es simplemente la dirección del servidor o 203.0.113.5.

27. Consulte la exposición. R1 está configurado para NAT estática. ¿Qué dirección IP utilizarán los hosts de Internet para llegar a la PC1?

- 192.168.0.1

- 192.168.0.10

- 209.165.201.1

- 209.165.200.225

Explicación: En NAT estática, una única dirección local interna, en este caso 192.168.0.10, se asignará a una única dirección global interna, en este caso 209.165.200.225. Los hosts de Internet enviarán paquetes a la PC1 y utilizarán como dirección de destino la dirección global interna 209.165.200.225.

28. ¿Qué tipo de VPN utiliza la infraestructura de clave pública y los certificados digitales?

- VPN SSL

- GRE sobre IPsec

- Interfaz de túnel virtual IPsec

- VPN multipunto dinámica

29. ¿Qué dos servicios de infraestructura WAN son ejemplos de conexiones privadas? (Escoge dos.)

- cable

- DSL

- Retardo de fotograma

- T1 / E1

- inalámbrica

Explicación: Las WAN privadas pueden utilizar tecnología T1 / E1, T3 / E3, PSTN, ISDN, Metro Ethernet, MPLS, Frame Relay, ATM o VSAT.

30. ¿Qué dos afirmaciones sobre la relación entre las LAN y las WAN son verdaderas? (Escoge dos.)

- Tanto las LAN como las WAN conectan dispositivos finales.

- Normalmente, las WAN se operan a través de varios ISP, pero las LAN suelen ser operadas por organizaciones o individuos individuales.

- Las WAN deben ser de propiedad pública, pero las LAN pueden ser propiedad de entidades públicas o privadas.

- Las WAN conectan las LAN a un ancho de banda de menor velocidad que las LAN que conectan sus dispositivos finales internos.

- Las LAN conectan varias WAN juntas.

Explicación: Aunque las LAN y WAN pueden emplear los mismos medios de red y dispositivos intermediarios, sirven para áreas y propósitos muy diferentes. El ámbito administrativo y geográfico de una WAN es mayor que el de una LAN. Las velocidades del ancho de banda son más lentas en las WAN debido a su mayor complejidad. Internet es una red de redes, que puede funcionar bajo administración pública o privada.

31. ¿Qué enunciado describe una característica importante de una VPN de sitio a sitio?

- Debe estar configurado estáticamente.

- Es ideal para trabajadores móviles.

- Requiere el uso de un cliente VPN en la PC host.

- Una vez establecida la conexión inicial, puede cambiar dinámicamente la información de conexión.

- Se implementa comúnmente en redes de módem de cable y de acceso telefónico.

Explicación: Se crea una VPN de sitio a sitio entre los dispositivos de red de dos redes separadas. La VPN es estática y permanece establecida. Los hosts internos de las dos redes no tienen conocimiento de la VPN.

32. ¿Cómo se logra la “tunelización” en una VPN?

- Los nuevos encabezados de uno o más protocolos VPN encapsulan los paquetes originales.

- Todos los paquetes entre dos hosts se asignan a un solo medio físico para garantizar que los paquetes se mantengan privados.

- Los paquetes se disfrazan para parecerse a otros tipos de tráfico, de modo que los posibles atacantes los ignoren.

- Se establece un circuito dedicado entre los dispositivos de origen y destino durante la duración de la conexión.

Explicación: Los paquetes en una VPN se encapsulan con los encabezados de uno o más protocolos VPN antes de enviarse a través de la red de terceros. Esto se conoce como “tunelización”. Estos encabezados externos se pueden utilizar para enrutar los paquetes, autenticar la fuente y evitar que usuarios no autorizados lean el contenido de los paquetes.

33. ¿Qué enunciado describe una VPN?

- Las VPN utilizan software de virtualización de código abierto para crear el túnel a través de Internet.

- Las VPN utilizan conexiones lógicas para crear redes públicas a través de Internet.

- Las VPN utilizan conexiones físicas dedicadas para transferir datos entre usuarios remotos.

- Las VPN utilizan conexiones virtuales para crear una red privada a través de una red pública.

Explicación: Una VPN es una red privada que se crea a través de una red pública. En lugar de utilizar conexiones físicas dedicadas, una VPN utiliza conexiones virtuales enrutadas a través de una red pública entre dos dispositivos de red.

34. Abra la Actividad PT. Realice las tareas en las instrucciones de la actividad y luego responda la pregunta.

¿Qué problema hace que la PC-A no pueda comunicarse con Internet?

- El comando ip nat inside source se refiere a la interfaz incorrecta.

- Las interfaces NAT no están asignadas correctamente.

- La ruta estática no debe hacer referencia a la interfaz, sino a la dirección externa.

- La lista de acceso utilizada en el proceso de NAT hace referencia a la subred incorrecta.

- Este enrutador debe configurarse para usar NAT estática en lugar de PAT.

Explicación: El resultado de las estadísticas de show ip nat muestra que la interfaz interna es FastEthernet0 / 0 pero que no se ha designado ninguna interfaz como interfaz externa. Esto se puede solucionar agregando el comando ip nat outside a la interfaz Serial0 / 0/0.

35. ¿Qué tipo de dirección es 64.100.190.189?

- público

- privado

36. ¿Qué tipo de VPN enruta paquetes a través de interfaces de túnel virtual para encriptación y reenvío?

- VPN MPLS

- Interfaz de túnel virtual IPsec

- VPN multipunto dinámica

- GRE sobre IPsec

37. Haga coincidir el escenario con la solución WAN. (No se utilizan todas las opciones).

38. Pregunta tal como se presenta:

consulte la exposición. La PC está enviando un paquete al servidor en la red remota. El enrutador R1 está realizando una sobrecarga de NAT. Desde la perspectiva de la PC, haga coincidir el tipo de dirección NAT con la dirección IP correcta. (No se utilizan todas las opciones).

39. Consulte la exposición. ¿Qué se debe hacer para completar la configuración de NAT estática en el R1?

- La interfaz Fa0 / 0 debe configurarse con el comando no ip nat inside.

- La interfaz S0 / 0/0 debe configurarse con el comando ip nat outside.

- R1 debe configurarse con el comando ip nat inside source static 209.165.200.200 192.168.11.11.

- R1 debe configurarse con el comando ip nat inside source static 209.165.200.1 192.168.11.11.

Explicación: Para que las traducciones NAT funcionen correctamente, se debe configurar una interfaz interna y externa para la traducción NAT en el enrutador.

40. En términos de NAT, ¿qué tipo de dirección se refiere a la dirección IPv4 enrutable globalmente de un host de destino en Internet?

- fuera global

- dentro de global

- fuera del local

- dentro del local

Explicación: Desde la perspectiva de un dispositivo NAT, los usuarios externos utilizan las direcciones globales internas para comunicarse con los hosts internos. Las direcciones locales internas son las direcciones asignadas a los hosts internos. Las direcciones globales externas son las direcciones de los destinos en la red externa. Las direcciones locales externas son las direcciones privadas reales de los hosts de destino detrás de otros dispositivos NAT.

41. Consulte la exposición. ¿Qué dos afirmaciones son correctas según el resultado que se muestra en la exposición? (Escoge dos.)

- La salida es el resultado del comando show ip nat Translations.

- El host con la dirección 209.165.200.235 responderá a las solicitudes utilizando una dirección de origen de 192.168.10.10.

- La salida es el resultado del comando show ip nat statistics.

- El tráfico con la dirección de destino de un servidor web público se obtendrá de la IP 192.168.1.10.

- El host con la dirección 209.165.200.235 responderá a las solicitudes utilizando una dirección de origen de 209.165.200.235.

Explicación: El resultado que se muestra en la exposición es el resultado del comando show ip nat Translations . Las entradas de NAT estáticas siempre están presentes en la tabla de NAT, mientras que las entradas dinámicas eventualmente expirarán.

42. ¿Qué circunstancia provocaría que una empresa decida implementar una WAN corporativa?

- cuando la empresa decide proteger su LAN corporativa

- cuando sus empleados se distribuyen en muchas sucursales

- cuando el número de empleados excede la capacidad de la LAN

- cuando la red abarcará varios edificios

Explicación: Las WAN cubren un área geográfica mayor que las LAN, por lo que tener empleados distribuidos en muchas ubicaciones requeriría la implementación de tecnologías WAN para conectar esas ubicaciones. Los clientes accederán a los servicios web corporativos a través de una WAN pública implementada por un proveedor de servicios, no por la propia empresa. Cuando aumenta el número de empleados, la LAN también tiene que expandirse. No se requiere una WAN a menos que los empleados se encuentren en ubicaciones remotas. La seguridad de la LAN no está relacionada con la decisión de implementar una WAN.

43. ¿Cuál es la función del algoritmo del código de autenticación de mensajes hash (HMAC) al configurar una VPN IPsec?

- protege las claves IPsec durante la negociación de la sesión

- autentica a los pares IPsec

- crea un canal seguro para la negociación de claves

- garantiza la integridad del mensaje

Explicación: El marco IPsec utiliza varios protocolos y algoritmos para proporcionar confidencialidad, integridad, autenticación e intercambio seguro de claves. El código de autenticación de mensajes hash (HMAC) es un algoritmo de integridad de datos que utiliza un valor hash para garantizar la integridad de un mensaje.

44. ¿Qué algoritmo se utiliza con IPsec para brindar confidencialidad a los datos?

- Diffie-Hellman

- SHA

- MD5

- RSA

- AES

Explicación: El marco IPsec utiliza varios protocolos y algoritmos para proporcionar confidencialidad, integridad, autenticación e intercambio seguro de claves. Dos algoritmos populares que se utilizan para garantizar que los datos no se intercepten ni modifiquen (integridad de los datos) son MD5 y SHA. AES es un protocolo de cifrado y proporciona confidencialidad de los datos. DH (Diffie-Hellman) es un algoritmo que se utiliza para el intercambio de claves. RSA es un algoritmo que se utiliza para la autenticación.

45. ¿Qué dos tecnologías proporcionan soluciones VPN administradas por la empresa? (Escoge dos.)

- VPN de acceso remoto

- Retardo de fotograma

- VPN MPLS de capa 2

- VPN de sitio a sitio

- VPN MPLS de capa 3

Explicación: Las VPN se pueden administrar e implementar en dos tipos:

- VPN empresariales: las VPN administradas por empresas son una solución común para proteger el tráfico empresarial en Internet. Las VPN de sitio a sitio y de acceso remoto son ejemplos de VPN administradas por empresas.

- VPN del proveedor de servicios: las VPN administradas por el proveedor de servicios se crean y administran a través de la red del proveedor. MPLS de capa 2 y capa 3 son ejemplos de VPN administradas por proveedores de servicios. Otras soluciones WAN heredadas incluyen Frame Relay y ATM VPN.

46. Pregunta tal como se presentó:

Explicación: La dirección local interna es la dirección IP privada de la fuente o la PC en esta instancia. La dirección global interna es la dirección traducida de la fuente o la dirección tal como la ve el dispositivo externo. Dado que la PC está utilizando la dirección externa del enrutador R1, la dirección global interna es 192.0.2.1. El direccionamiento externo es simplemente la dirección del servidor o 203.0.113.5.

47. Consulte la exposición. Un administrador de red está viendo el resultado del comando show ip nat Translations. ¿Qué enunciado describe correctamente la traducción NAT que se está produciendo en el router RT2?

- El tráfico de una dirección IPv4 de origen 192.168.254.253 se traduce a 192.0.2.88 mediante NAT estática.

- El enrutador RT2 traduce el tráfico de una dirección IPv4 de origen de 192.0.2.88 para alcanzar una dirección IPv4 de destino de 192.168.254.253.

- El tráfico de una dirección pública IPv4 de origen que origina tráfico en Internet podría llegar a direcciones IPv4 internas privadas.

- El tráfico de una dirección IPv4 de origen de 192.168.2.20 está siendo traducido por el enrutador RT2 para alcanzar una dirección IPv4 de destino de 192.0.2.254.

Explicación: Debido a que no se hace referencia a ninguna dirección local externa o global externa, el tráfico de una dirección IPv4 de origen de 192.168.254.253 se traduce a 192.0.2.88 mediante el uso de NAT estática. En el resultado del comando show ip nat Translations , la dirección IP local interna de 192.168.2.20 se está traduciendo a una dirección IP externa de 192.0.2.254 para que el tráfico pueda atravesar la red pública. Un dispositivo IPv4 público puede conectarse al dispositivo IPv4 privado 192.168.254.253 al apuntar a la dirección IPv4 de destino 192.0.2.88.

48. ¿Qué tipo de dirección es 10.100.126.126?

- privado

- público

49. ¿Qué tipo de VPN se conecta mediante la función Transport Layer Security (TLS)?

- VPN SSL

- VPN MPLS

- Interfaz de túnel virtual IPsec

- VPN multipunto dinámica

50. ¿Qué dos puntos finales pueden estar en el otro lado de una VPN de sitio a sitio ASA configurada usando ASDM? (Escoge dos.)

- Conmutador DSL

- Enrutador ISR

- otro ASA

- interruptor multicapa

- Conmutador Frame Relay

Explicación: ASDM admite la creación de una VPN de sitio a sitio ASA entre dos ASA o entre un ASA y un enrutador ISR.

51. ¿Qué protocolo crea una conexión virtual punto a punto para hacer un túnel del tráfico no cifrado entre los enrutadores Cisco desde una variedad de protocolos?

- IKE

- IPsec

- OSPF

- GRE

52. ¿Cuál es una desventaja cuando ambos lados de una comunicación usan PAT?

- Se pierde la trazabilidad de IPv4 de un extremo a otro.

- Se reduce la flexibilidad de las conexiones a Internet.

- La seguridad de la comunicación se ve afectada negativamente.

- El direccionamiento IPv4 del host es complicado.

53. ¿Qué dos direcciones se especifican en una configuración de NAT estática?

- el exterior global y el exterior local

- el interior local y el exterior global

- el interior global y el exterior local

- el interior local y el interior global

54. Una empresa está considerando actualizar la conexión WAN del campus. ¿Qué dos opciones WAN son ejemplos de la arquitectura WAN privada? (Escoge dos.)

- Wi-Fi municipal

- línea de abonado digital

- línea alquilada

- WAN Ethernet

- cable

55. ¿Qué tipo de dirección es 128.107.240.239?

- Público

- Privado

56. ¿Qué tipo de VPN tiene implementaciones de Capa 2 y Capa 3?

- Interfaz de túnel virtual IPsec

- VPN multipunto dinámica

- GRE sobre IPsec

- VPN MPLS

57. Consulte la exposición. Un administrador de red ha configurado R2 para PAT. ¿Por qué la configuración es incorrecta?

- NAT-POOL2 está vinculado a la ACL incorrecta

- La ACL no define la lista de direcciones que se traducirán.

- La palabra clave de sobrecarga no debería haberse aplicado.

- Falta la entrada de NAT estática

Explique:

En la exposición, NAT-POOL 2 está vinculado a ACL 100, pero debería estar vinculado a la ACL 1 configurada. Esto hará que PAT falle. 100, pero debe estar vinculado a la ACL 1 configurada. Esto hará que PAT falle.

58. Haga coincidir cada componente de una conexión WAN con su descripción. (No se utilizan todas las opciones).

59. ¿Qué tipo de VPN permite el tráfico de difusión y multidifusión a través de una VPN segura de sitio a sitio?

- VPN multipunto dinámica

- VPN SSL

- Interfaz de túnel virtual IPsec

- GRE sobre IPsec

60. Haga coincidir los pasos con las acciones que están involucradas cuando un host interno con la dirección IP 192.168.10.10 intenta enviar un paquete a un servidor externo en la dirección IP 209.165.200.254 a través de un enrutador R1 que ejecuta NAT dinámica. (No se utilizan todas las opciones).

Coloque las opciones en el siguiente orden:

- paso 5 => R1 reemplaza la dirección 192.168.10.10 con una dirección global interna traducida.

- paso 2 => R1 verifica la configuración de NAT para determinar si este paquete debe traducirse.

- paso 4 => R1 selecciona una dirección global disponible del grupo de direcciones dinámicas.

- paso 1 => El host envía paquetes que solicitan una conexión al servidor en la dirección 209.165.200.254

- paso 3 => Si no hay una entrada de traducción para esta dirección IP, el R1 determina que la dirección de origen 192.168.10.10 debe traducirse

61. ¿Qué tipo de VPN incluye protocolos de transporte, transportistas y pasajeros?

- GRE sobre IPsec

- VPN multipunto dinámica

- VPN MPLS

- Interfaz de túnel virtual IPsec

62. Haga coincidir los pasos con las acciones que están involucradas cuando un host interno con la dirección IP 192.168.10.10 intenta enviar un paquete a un servidor externo en la dirección IP 209.165.200.254 a través de un enrutador R1 que ejecuta NAT dinámica. (No se utilizan todas las opciones).

63. Consulte la exposición. Un administrador de red está viendo el resultado del comando show ip nat Translations. ¿Qué enunciado describe correctamente la traducción NAT que se está produciendo en el router RT2?

- El tráfico de una dirección pública IPv4 de origen que origina tráfico en Internet podría llegar a direcciones IPv4 internas privadas.

- El tráfico de una dirección IPv4 de origen de 192.168.2.20 está siendo traducido por el enrutador RT2 para alcanzar una dirección IPv4 de destino de 192.0.2.254.

- El tráfico de una dirección IPv4 de origen 192.168.254.253 se traduce a 192.0.2.88 mediante NAT estática.

- El enrutador RT2 traduce el tráfico de una dirección IPv4 de origen de 192.0.2.88 para alcanzar una dirección IPv4 de destino de 192.168.254.253.

Explique: debido a que no se hace referencia a ninguna dirección local externa o global externa, el tráfico de una dirección IPv4 de origen de 192.168.254.253 se traduce a 192.0.2.88 mediante el uso de NAT estática. En el resultado del comando show ip nat Translations, la dirección IP local interna de 192.168.2.20 se está traduciendo a una dirección IP externa de 192.0.2.254 para que el tráfico pueda atravesar la red pública. Un dispositivo IPv4 público puede conectarse al dispositivo IPv4 privado 192.168.254.253 al apuntar a la dirección IPv4 de destino 192.0.2.88.

64. ¿Qué tipo de dirección es 10.131.48.7?

- Privado

- Público

65. ¿Qué tipo de VPN admite varios sitios aplicando configuraciones a interfaces virtuales en lugar de interfaces físicas?

- VPN multipunto dinámica

- Interfaz de túnel virtual IPsec

- VPN MPLS

- GRE sobre IPsec

66. ¿Qué tipo de VPN implica un protocolo de túnel no seguro encapsulado por IPsec?

- VPN multipunto dinámica

- VPN SSL

- Interfaz de túnel virtual IPsec

- GRE sobre IPsec

67. ¿Qué tipo de dirección es 10.19.6.7?

- privado

- público

68. ¿Qué tipo de dirección es 64.101.198.197?

- público

- privado

69. ¿Qué tipo de dirección es 64.101.198.107?

- público

- privado

70. ¿Qué tipo de dirección es 10.100.34.34?

- privado

- público

71. ¿Qué tipo de dirección es 192.168.7.126?

- Privado.

- Público

72. ¿Qué tipo de dirección es 198.133.219.148?

- Privado.

- Público

73. ¿Qué dos puntos finales pueden estar en el otro lado de una VPN de sitio a sitio ASA? (Escoge dos.)

- Conmutador DSL

- enrutador

- otro ASA

- interruptor multicapa

- Conmutador Frame Relay